Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

Новая методика ФСТЭК. Как теперь моделировать угрозы ИБ? - видео

Вебинар по самой обсуждаемой теме весны 2021! Эксперты рассказывают про изменения в подходе к моделированию ИБ-угроз согласно новой методике ФСТЭК: • как новая методика ФСТЭК повлияет на управление угрозами в компаниях • как теперь правиль...

Cмотреть видео

Cмотреть видео

Layta: Hikvision DS-2CE16C0T-IR - HDTVI камера

Пример записи камеры Hikvision DS-2CE16C0T-IR

Cмотреть видео

Cмотреть видео

Layta: СТРЕЛЕЦ ПРО Новое поколение беспроводных систем

СТРЕЛЕЦ ПРО Новое поколение беспроводных систем

Cмотреть видео

Cмотреть видео

Check Point: 04 Installing the OVF Package and Configuring Global Parameters

Software Technologies Ltd. — крупнейший в мире поставщик в области безопасности. Компания предлагает покупателям ведущие в индустрии решения и защищает покупателей от кибератак с непревзойденным уровнем успешного обнаружения вре...

Cмотреть видео

Cмотреть видео

Check Point: 09 Creating vSEC Cluster Objects

Create a cluster object, with vSEC Gateway members. Each gateway will automatically get the license attached to the cluster.

Cмотреть видео

Cмотреть видео

GroupIB: Один день из жизни Ильи Сачкова, основателя Group-IB.

Group-IB — международная высокотехнологичная компания, ведущий разработчик решений по предотвращению и расследованию преступлений в сфере высоких технологий. Один из мировых лидеров Threat Intelligence-решений (Киберразведка).

Cмотреть видео

Cмотреть видео

СёрчИнформ: Road Show SearchInform 2018. Ключевые инструменты защиты от внутренних угроз - видео

Road Show SearchInform 2018. Ключевые инструменты защиты от внутренних угроз Спикер: Иван Бируля, директор по безопасности «СёрчИнформ»

Cмотреть видео

Cмотреть видео

GroupIB: Group-IB представляет Threat Hunting Framework

Group-IB, международная компания, специализирующаяся на предотвращении кибератак, раскрыла результаты многолетней разработки собственных высокотехнологичных продуктов для исследования киберугроз и охоты за атакующими — Threat Hunting Frame...

Cмотреть видео

Cмотреть видео

Check Point: Software Opens NASDAQ on 15th Year Anniversary of IPO

Founder, chairman and CEO, Gil Shwed, along with Tal Payne, the chief financial officer, and the company's board of directors participated in The NASDAQ Opening Bell ceremony at The NASDAQ Stock Market on Tuesday, June 28, 2011. The ceremon...

Cмотреть видео

Cмотреть видео

AT Consulting: Персональный Билайн

Предложить каждому клиенту Билайна по всей России услуги и продукты, которые будут полезны именно ему, задача не из легких. Оператору связи предстояло построить систему, которая в режиме реального времени могла бы подбирать абоненту персона...

Cмотреть видео

Cмотреть видео

Check Point: Stay One Step Ahead with SandBlast Zero-Day Protection

Watch this webcast to learn about SandBlast Zero-Day Protection, an innovative approach to stop unknown malware, zero-day and targeted attacks from infiltrating networks. More information: Zero-day protection offering network security wi...

Cмотреть видео

Cмотреть видео

Код Безопасности: vGate R2 Конкурс продуктов портала VirtualizationSecurityGroup.Ru

Именно этому посвящен ролик-победитель конкурса Virtualization Security Groupe. Ролик снят в увлекательной и даже юмористической манере, поэтому при его просмотре можно совместить получение как полезной информации, так и получение положител...

Cмотреть видео

Cмотреть видео

Вебинар: Защита АСУ ТП на уровне АСУ ТП

В рамках вебинара спикер расскажет о возможных подходах к обеспечению кибербезопасности, строящихся на интеграции кибербезопасности в технологические процессы, о реализации технических мер защиты на уровне контроллеров и SCADA-систем. Также...

Cмотреть видео

Cмотреть видео

CryptoPro: Эволюция электронной подписи на смартфоне. Варианты реализации в соответствии с законодат

На вебинаре мы расскажем о концепциях облачной и мобильной электронной подписи (ЭП), поговорим про законодательную базу и раскроем технические подробности решения DSS/myDSS 2.0, которое превратилось из исключительно облачного в решение, поз...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Дайджест обновлений «СёрчИнформ»: 2-е полугодие 2022 - видео

Контентные блокировки, водяные знаки, умное распознавание лиц и функционал, который помогает найти «мнимых тружеников»– представляем дайджест обновлений «СёрчИнформ».Таймкоды:00:00 – новинки в продуктах «СёрчИнформ» 00:19 – как КИБ блокируе...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Новое в «СёрчИнформ FileAuditor»: метки, блокировки и инструменты аналитики - видео

Инцидент начинается не при отправке письма с конфиденциальным документом, а в тот момент, когда инсайдер получил к нему доступ. А ещё точнее – когда такой документ «плохо лежал». Но многие компании упускают из виду защиту данных в покое. А ...

Cмотреть видео

Cмотреть видео

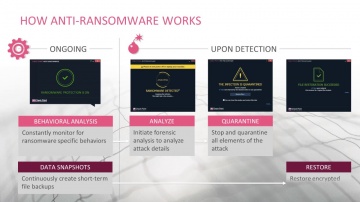

Check Point: Introducing Anti-Ransomware: Defeat Cyber Extortion

Did you know ransomware hit 1 in 3 businesses during 2016? Today more than ever you need a new way to effectively prevent ransomware from impacting your organization. Watch our webinar replay to learn how you can automatically detect, block...

Cмотреть видео

Cмотреть видео

Check Point: 10 Redirecting traffic to and installing policy

This video demonstrates how to redirect traffic to entities and then install Security policy to the vSEC cluster object.

Cмотреть видео

Cмотреть видео

Код Безопасности: Расследование компьютерных инцидентов - "Школа Кода Безопасности 2020"

«Школа Кода Безопасности» – запущенный в 2019 году образовательный проект для студентов и недавних выпускников. Лекции и практические семинары проводят эксперты и ведущие специалисты компании Код Безопасности. В этом году мы расск...

Cмотреть видео

Cмотреть видео

Check Point: RSA 2016: Mobile Threat Prevention | Mobile Security

For more information visit:

Cмотреть видео

Cмотреть видео

Check Point: SandBlast Agent Protects From Advanced Zero-day Malware

What happens if employees roam outside enterprise network that protect them from advanced zero-day invasions? For more information: SandBlast Agent protects the enterprise end-points from advanced zero-day malware, by using advanced C-P-U...

Cмотреть видео

Cмотреть видео

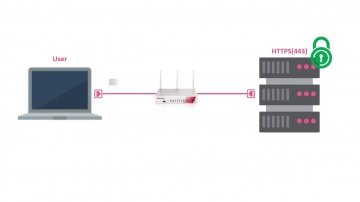

Check Point: HTTPS Inspection on Small Business Appliances

Watch our tutorial on how to enable HTTPS inspection on our 700 Appliance to improve your small business security. More information:

Cмотреть видео

Cмотреть видео

Код Безопасности: Защита ОС Linux с помощью Secret Net LSP 1.7

Secret Net LSP: сертифицированное средство защиты информации от несанкционированного доступа для операционных систем семейства Linux Ведущий: Оксана Ульянинкова, менеджер по продукту. Вебинар будет интересен специалистам по информационно...

Cмотреть видео

Cмотреть видео

GroupIB: Опасности в сети интернет: кража фотографий

20.06.2012 Первый канал "Доброе утро", рубрика "Самооборона" Илья Сачков о том, как похищают конфиденциальную информацию в Сети

Cмотреть видео

Cмотреть видео

Check Point: 05 Registering a vSEC Gateway Service and Host Preparation

Software Technologies Ltd. — крупнейший в мире поставщик в области безопасности. Компания предлагает покупателям ведущие в индустрии решения и защищает покупателей от кибератак с непревзойденным уровнем успешного обнаружения вре...

Cмотреть видео

Cмотреть видео

Layta: Конфигурирование Рубеж АМ-1, АМ-4

Пример конфигурирования адресной метки АМ-1, АМ-4 на примере ППКОП "Рубеж-2ОП". Ссылка на оборудование:

Cмотреть видео

Cмотреть видео

Check Point: Ä¢Äâ_ÄÇãɬø__Ð

More information: Report: IDC Technology Spotlight: Why Comprehensive Security Requires Mobile Threat Prevention: Protecting Your Enterprise From Mobile Threats (Japanese Subtitles) Keeping your business safe from cyberattacks is no ea...

Cмотреть видео

Cмотреть видео

Check Point: How to Hack a Cell Phone | Demo for Understanding Mobile Security

Want to hack a Smartphone? A hands-on approach to understanding mobile security. Learn more here: Ever wanted to know how to hack a smartphone? Join this exciting live demo to see first-hand how easy it is! Learn more:

Cмотреть видео

Cмотреть видео