Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

Инфосистемы Джет: Положение ЦБ РФ №716-П. Роль ИТ и ИБ в управлении операционным риском - видео

1 октября 2020 вступило в силу Положение ЦБ РФ № 716-П «О требованиях к системе управления операционным риском в кредитной организации и банковской группе». У финансовых организаций осталось чуть больше года для приведения системы управлени...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Бизнес под защитой: как выявить нарушения, сохранить клиентов и удержать ценных сотрудни

Уверены, что ваши сотрудники работают добросовестно? По данным нашего исследования, руководители из года в год сталкиваются с инцидентами ИБ по вине сотрудников. В 2022 году 16% российских компаний фиксировали инциденты, связанные с откатам...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Анализ событий ИБ в реальном времени: необходимость или блажь? - видео

Отсутствие компетентных специалистов и необходимость самостоятельно дописывать правила и коннекторы – это причины, которые чаще всего останавливают заказчиков от покупки и внедрения SIEM. Но так ли тяжело управлять системой? «СёрчИнформ SIE...

Cмотреть видео

Cмотреть видео

Код Безопасности: Обзор ГОСТ Р 57580.1-2017 по защите информации для финансовых организаций

Ведущий: Павел Коростелев, старший менеджер по маркетингу продуктов. Вебинар будет интересен специалистам по информационной безопасности в государственных и коммерческих организациях на этапе выбора или внедрения средств защиты, а также па...

Cмотреть видео

Cмотреть видео

Check Point: RSA Conference 2014 - Partner Insights -- Heather Zalatimo, Sr. Network Administrator,

Find out more: speaks with customers and partners at RSA Conference 2014 in San Francisco. Watch as Heather Zalatimo of Dataway shares her thoughts about 's superior management capabilities and what makes her a fan.

Cмотреть видео

Cмотреть видео

Код Безопасности: Обзор требований регуляторов к обеспечению защиты информации - часть 2

вебинарах, посвященных обзору требований регуляторов к обеспечению защиты информации рассматриваются особенности применения нормативных документов ФСТЭК России и законов России в сфере обеспечения информационной безопасности. В результате и...

Cмотреть видео

Cмотреть видео

Check Point: 07 Deploying the Service

This procedure uses an Agent VM, for an environment with a local Datastore. If you will use an external Datastore, have its details ready before you begin.

Cмотреть видео

Cмотреть видео

Check Point: RSA Conference 2014 - Partner Insights -- Christina Ebert, Business Development Manager

Find out more: speaks with customers and partners at RSA Conference 2014 in San Francisco. Watch as Christina Ebert of Avnet shares her thoughts about distribution and mobility as major issues her customers are facing. She also shares...

Cмотреть видео

Cмотреть видео

StoneGate Management Center (Stonesoft) - функция Geolocation

Рассмотрение функции Geolocation - анализ трафика по территориальному признаку - в решении StoneGate Management Center компании Stonesoft.

Cмотреть видео

Cмотреть видео

СёрчИнформ: Вебинар «Блокировать нельзя разрешить: безопасность файловой системы» - видео

Блокировать нельзя разрешить: безопасность файловой системы:Тайм-коды:00:56 Что такое DCAP 06:04 Какие проблемы решает DCAP 06:52 Почему важно навести порядок в файловой системе 09:15 Какие инструменты можно использовать для обеспечения без...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Road Show SearchInform 2018. Новые возможности защитных решений. Демонстрация расследова

Спикер: Евгений Матюшенок, директор «СёрчИнформ» по продажам в РФ и СНГ

Cмотреть видео

Cмотреть видео

ЭЛВИС-ПЛЮС: Защищённый БДМ-Ноутбук - видео

Описание технологии Базовый Доверенный Модуль и рассказ о работе БДМ-Ноутбука — первого из линейки защищённых устройств.

Cмотреть видео

Cмотреть видео

СёрчИнформ: Как настроить и использовать водяные знаки?

Начальник отдела информационной безопасности «СёрчИнформ» Алексей Дрозд поделился, зачем нужны вотермарки и как они работают. Больше подробностей про функционал защитных решений и их работу – в нашем блоге: https://searchinform.ru/blog/202...

Cмотреть видео

Cмотреть видео

Код Безопасности: Обзорный видеоролик o TrustAccess

Юлия Смирнова, менеджер по развитию направления компании «Код Безопасности», рассказывает о назначении, архитектуре и функциональных возможностях TrustAccess.

Cмотреть видео

Cмотреть видео

Инфосистемы Джет: SecOps. Защита кластера - видео

На вебинаре «Инфосистемы Джет» мы рассматриваем вопросы безопасности процесса DevSecOps с точки зрения управления ИТ-инфраструктурой. Показываем, как в среде оркестрации может быть организовано управление доступами на разных уровнях, о...

Cмотреть видео

Cмотреть видео

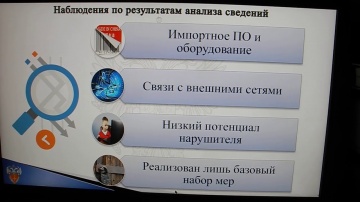

Кибербезопасность АСУ ТП: Доклад Кубарева А. В. ФСТЭК России. 17.09.20. Часть 1 - видео

Онлайн - Конференция "Кибербезопасность АСУ ТП критически важных объектов". Доклад Кубарева А. В. ФСТЭК РоссииПодробнее в заметке блога "Рупор бумажной безопасности" https://valerykomarov.blogspot.com/2020/09/092020....

Cмотреть видео

Cмотреть видео

Check Point: The Security Zone Ep. 4: Bridge the Enterprise Mobile Security Gap

Mobile security continues to be a challenge for organizations providing business access on mobile platforms, whether it is on corporate owned or personal devices. While point products provide help with addressing some concerns, they do not ...

Cмотреть видео

Cмотреть видео

Check Point: Top Cloud Cyber Security Challenges in 2018

Head of Product Marketing, Data Center and Cloud, Don Mayer, discusses some of the top cyber security challenges organizations face with the cloud in 2018. He dives into the amount of cyber attacks or cyber threats targeting the cloud and e...

Cмотреть видео

Cмотреть видео

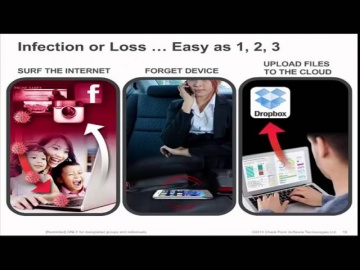

Check Point: The Security Zone Ep. 2: Forget Zero Day, Hello Zero Second

Delayed response is no longer enough to protect your business from the speed of malware. We need a ZERO SECOND response. A recent benchmark test assessed how fast Threat Emulation and other competitive products stop malware from entering a...

Cмотреть видео

Cмотреть видео

Check Point: Partner Insights -- Eli Faskha, President, Soluciones Seguras

Find out more: speaks with customers and partners at RSA Conference 2014 in San Francisco. Watch as Eli Faskha of Soluciones Seguras shares how they are using solutions with their customers. He also speaks to 's management and consol...

Cмотреть видео

Cмотреть видео

Инфосистемы Джет: Ликбез по Compliance. Как подготовиться к проверке Роскомнадзора - видео

На мероприятии мы рассказали про актуальные нормативные-правовые акты в области ИБ в целом, и про защиту персональных данных, в частности. Подробно разобрали этапы подготовки к проверке Роскомнадзора: как правильно подготовить документы, на...

Cмотреть видео

Cмотреть видео

Check Point: Advanced Cyber Security for 2018 | Introducing 3 New products: Step into Gen-V of Cyber

For more information: is happy to welcome the 5th Generation of Cyber Security with 3 exciting new offerings: Infinity Total Protection (ITP), CloudGuard, and Smart-1 Security Management Appliances. • Infinity Total Protection is a gam...

Cмотреть видео

Cмотреть видео

Check Point: Why Trust Matters for Security

Following a press round table event held in London in December 2012, panelists looked at why trust is fundamental to security, and how organizations can prove that they and their employees can be trusted. The spokespeople are: - Kevin B...

Cмотреть видео

Cмотреть видео

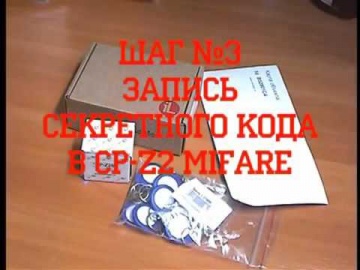

Layta: IronLogic CP-Z2 MF - Мини-считыватель

CPZ-2 Mifare поддерживает работу как в «открытом»(чтение ID) так и в «защищенном» (шифрование ID) режиме для доступа к данным идентификатора. Работа в защищенном режиме передачи ID идентификатора- гарантирует Вам защиту от копирования, клон...

Cмотреть видео

Cмотреть видео

Актив: Новые возможности Guardant. Релиз 3.0 - видео

Решения Guardant всегда предлагали разработчикам программных продуктов инструменты для решения самого широкого спектра задач по лицензированию и защите. Программные и аппаратные ключи Guardant обладают высокой функциональностью и подходят к...

Cмотреть видео

Cмотреть видео

Layta: Beward BD75-5P (ночная съемка) - IP-камера видеонаблюдения PTZ

Пример записи камеры Beward BD75-5P в ночное время. Ссылка на камеру:

Cмотреть видео

Cмотреть видео

ЭЛВИС-ПЛЮС: «ЭЛВИС-ПЛЮС»: 30 лет в море ИТ — Юбилейное интервью с Александром Галицким, основателем

Компания «ЭЛВИС-ПЛЮС» отмечает юбилей — 30 лет в море ИТ!Смотрите юбилейное интервью с основателем «ЭЛВИС-ПЛЮС» — предпринимателем Александром Галицким. В интервью он вспоминает историю возникновения компании и первые шаги; прор...

Cмотреть видео

Cмотреть видео

Layta: D-Link DCS-700L - IP-камера видеонаблюдения миниатюрная беспроводная

Обзор камеры D-Link DCS-700L . Ссылка на камеру:

Cмотреть видео

Cмотреть видео

Код Безопасности: Централизованная установка клиентов Secret Net Studio в защищаемой сети

Secret Net Studio - комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудованияЦентрализованная установка клиентов Secret Net Studio в защищаемой сети

Cмотреть видео

Cмотреть видео

ITGLOBAL: ГОСТ Р 57580. Защита информации финансовых организаций. Почему нужно готовиться уже сейчас

ГОСТ Р 57580 — новый стандарт Российской Федерации для финансовых организаций, который становится обязательным в 2021 году. В стандарте указаны необходимые для исполнения требования по защите информации и повышению уровня информационн...

Cмотреть видео

Cмотреть видео