Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

Wylsacom: Мой iPhone взломали... и ваш тоже могут! - видео

Телеграм: https://t.me/positive_investing Youtube: https://youtube.com/c/Itspositiveinvesting Пульс: https://www.tinkoff.ru/invest/social/profile/Posit...Приложение Wylsacom для Apple - https://apps.apple.com/ru/app/wylsacom-media/id148193...

Cмотреть видео

Cмотреть видео

Check Point: Stopping The Next Cyber Attack | Threat Prevention

Understanding your exposure to threats—and what you can do about it is not only responsible business management—it’s critical to business survival. Turn Security into an Enabler, Not a Disabler. offers network infrastructure security, ant...

Cмотреть видео

Cмотреть видео

Всё под контролем - PRTG Network Monitor

PRTG Network Monitor отслеживает работу всех систем, устройств, приложений и трафика вашей IT-инфраструктуры Следите за вашей сетью и получайте уведомления в режиме онлайн на любые устройства (планшет, см...

Cмотреть видео

Cмотреть видео

GroupIB: Хакер взял под контроль самолет, сидя в пассажирском кресле

НТВ. Программа "Анатомия дня" Настоящую панику в США вызвало признание одного из местных хакеров. Крис Робертс сообщил, что, находясь в кресле пассажира, взломал систему управления самолетом. Причем не просто взломал, а якобы вмешался в ра...

Cмотреть видео

Cмотреть видео

Андрей Масалович "Кибердед": Думать — это прикольно. 20 практических приемов OSINT в цифровом мире.

20 практических приемов OSINT в цифровом миреКибердед

Cмотреть видео

Cмотреть видео

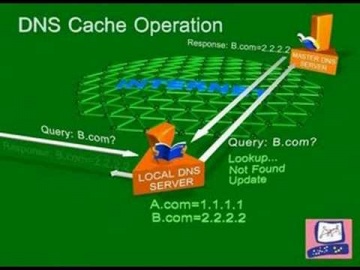

Check Point: DNS Cache Poisoning Attack | Internet Security

Software explains common DNS attacks. Learn More: DNS is the glue that holds the Internet, including web and e-mail together. A successful attack may severely impact the availability of an organization’s public facing web sites and e-mail...

Cмотреть видео

Cмотреть видео

GroupIB: Компьютерный вирус "Картоха"

Илья Сачков о компьютерном вирусе «Картоха», который помог хакерам похитить данные 110 миллионов пользователей кредитных карт в США

Cмотреть видео

Cмотреть видео

Check Point: Advanced Cyber Security for 2018 | Prevent Gen V Cyber Attacks with Infinity

More information: ... Infinity is the first consolidated security across networks, cloud and mobile, providing the highest level of threat prevention against both known and unknown targeted attacks to keep you protected now and in the fut...

Cмотреть видео

Cмотреть видео

Positive Events: Новое лицо OSINT. 20 полезных приемов поиска в цифровом мире - видео

В докладе представлены 20 практических приемов OSINT c применением новых возможностей цифрового мира: например, поиск по фото с использованием нейронных сетей, сбор информации из даркнета, обнаружение утечек в облачных хранилищах, фиксация ...

Cмотреть видео

Cмотреть видео

Check Point: Advanced Cyber Attack Business Protection

SandBlast mobile offers the best advanced cyber attack protection for your business. More information: Cybercriminals are better than ever at stealing sensitive information from your smartphone or tablet. Whether it's personal information...

Cмотреть видео

Cмотреть видео

GroupIB: Интернет-мошенники

Программа "Доброе утро" Первого канала Илья Сачков о принципах действия вредоносных программ

Cмотреть видео

Cмотреть видео

Check Point: Without the Best Security, Bad Things Happen

Two chatty security guards get distracted by a shiny coin, and their VIP client is swept away by criminals in a white van. For more information visit Takes real life security scenario, and demonstrates how the standard, traditional methods ...

Cмотреть видео

Cмотреть видео

GroupIB: Как крадут деньги с банковских карт

Программа "Доброе утро" Первого канала Сергей Никитин о способах хищений электронных денег, используемых кибермошенниками.

Cмотреть видео

Cмотреть видео

Check Point: SandBlast Zero-Day Protection | Advanced Threat Prevention

Hackers constantly modify their strategies and techniques to evade detection by traditional sandboxes to reach corporate resources. For more information visit: SandBlast Zero-Day Protection, with evasion-resistant malware detection, pro...

Cмотреть видео

Cмотреть видео

Check Point: 's SSL Inspection Technology | Enterprise Network Security

This video shares 's SSL Inspection technology against internal and external threats: This video provides a close look at 's SSL Inspection technology, which allows 's advanced security functions -- including Application Control, URL Fil...

Cмотреть видео

Cмотреть видео

Check Point: Gil Shwed Keynote: Stepping Up to Gen V of Cyber Security

Gil Shwed's keynote from CPX 2018 on the future of Cyber Security. Find out what Gen V Cyber Attacks are and how you can prevent the next Cyber Attack. For more information visit -

Cмотреть видео

Cмотреть видео

Check Point: Samsung Research America Chooses Mobile Threat Prevention

As the research arm of an industry-leading manufacturer of consumer electronics, Samsung Research America is committed to forward-looking innovation and bringing new products to market ahead of competitors. More Info: The last thing it n...

Cмотреть видео

Cмотреть видео

GroupIB: Могучий TOR

В МВД не смогли взломать код браузера. Компания, которую МВД привлекло для идентификации пользователей анонимной сети Tor, намерена отказаться от выполнения этих работ. Вместе с журналистами LifeNews разбирались, как работает Tor и можно ли...

Cмотреть видео

Cмотреть видео

Check Point: Mobile Security: Capsule

Introducing Capsule – Your Complete Secure Mobility Solution. Learn More: Only provides ONE solution that addresses ALL your mobile security needs: Protect devices (smartphones, tablets, and laptops) from threats everywhere, establish a...

Cмотреть видео

Cмотреть видео

Check Point: : Introducing Software-defined Protection | Cyber Security Software

To address today’s EVER-CHANGING threat landscape, has introduced a MODULAR and dynamic security architecture that envisions a THREE-LAYER infrastructure that provides operational RESILIENCE and real-time, PROACTIVE protection.

Cмотреть видео

Cмотреть видео

Актив: Подключение к «ЕГАИС Розница» с помощью крипто-ключа Рутокен ЭЦП 2.0

«Актив» – российский разработчик и поставщик систем и программно-аппаратных средств информационной безопасности, крупнейший в России производитель электронных ключей и идентификаторов Рутокен, а также программных продуктов и электронных ...

Cмотреть видео

Cмотреть видео

GroupIB: Топ-5 способов кражи денег с банковских карт

Повсеместное использование пластиковых карточек привлекает многих мошенников, они постоянно находят все новые способы, чтобы добывать информацию о пластиковых картах и снимать с них деньги. Специалисты Group-IB – специализирующейся на ...

Cмотреть видео

Cмотреть видео

Check Point: DressCode Android Malware Discovered on Google Play | SandBlast Mobile Security | Andro

The mobile threat prevention research team discovered a new Android malware on Google Play, called DressCode, which was embedded into more than 40 apps, and found in more than 400 additional apps on third party app stores. notified Google...

Cмотреть видео

Cмотреть видео

Check Point: Denial of Service Attacks & How to Protect Against Them

DDoS Protector™Appliances block Denial of Service attacks within seconds with multi-layered protection and up to 40 Gbps of performance. For more information: Alon Kantor, Corporate Development Architect at talks about the threat of dist...

Cмотреть видео

Cмотреть видео

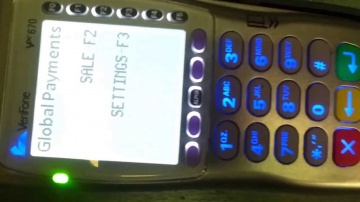

GroupIB: Подробное описание механизма работы поддельных POS-терминалов.

Данное видео с подробным описанием работы мошеннических POS-терминалов было обнаружено экспертами Group-IB на просторах сети Интернет. Специалисты призывают граждан РФ, быть предельно осторожными.

Cмотреть видео

Cмотреть видео

Check Point: R80.10 Best Practices – Migrating from R77.30

Get the insights from Professional Services on how to migrate from R77.30 to R80.10.

Cмотреть видео

Cмотреть видео

ITGLOBAL: Противостояние ИБ и ИТ: правда или вымысел? - видео

В новом видео от Tech Lab эксперт по решениям Fortinet Дмитрий Ушаков и Степан Киселев из ITGLOBAL.COM развеивают один из самых устойчивых мифов в сфере ИТ — противостояние безопасников и айтишников. Разбираемся в преимуществах в...

Cмотреть видео

Cмотреть видео

Check Point: Next Generation Firewall, How To Choose The Right One | Network Security

What questions should you ask when choosing the right network security protection in an integrated next generation firewall platform? For more information: provides customers of all sizes with the latest data and network security protect...

Cмотреть видео

Cмотреть видео

Check Point: Unveils New Network Security Appliance Models

Gabi Reish, Head of Product Management at Software Technologies, introduces the new 2012 line of Appliances. For more information: provides organizations of all sizes with the latest data and network security protection in an integrated...

Cмотреть видео

Cмотреть видео

Check Point: Advanced Endpoint Protection & Forensics | Advanced Threat Prevention

Continuously preventing even the most sophisticated cyber attacks and responding quickly to limit damages on endpoint devices is essential to all businesses today. More information: The SandBlast Agent extends Ûªs industry-leading zero-...

Cмотреть видео

Cмотреть видео