Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

Check Point: Threat Emulation Protects Investment Firm: Gimv

Learn More: Gimv, a leading European private equity and venture capital investment company, leverages ThreatCloud Emulation technology to prevent against zero day attacks. Watch as IT Manager Kristof Poppe discusses his experience wi...

Cмотреть видео

Cмотреть видео

Check Point: 700 Appliance Setup | SMB Cyber Security

For more information: Watch our tutorial on how to setup our 700 Appliance, 's latest addition to the product family to protect small businesses against the latest cyber threats.

Cмотреть видео

Cмотреть видео

Check Point: Choosing the Right Next Generation Firewall | NGFW Explained

For more information: What is a Next Generation Firewall, where did the term come from and why is leading this market.

Cмотреть видео

Cмотреть видео

GroupIB: Задержание организатора DDOS-атак в Иркутске

Видеосюжет программы "Чрезвычайное происшествие" канала НТВ 10.12.2012 г. Эфиры - 15-30 и 18-30 Илья Сачков о роли Group-IB в расследовании дела, связанного с организацией DDOS-атак на ресурсы крупных компаний и интернет-магазинов.

Cмотреть видео

Cмотреть видео

Check Point: Daymark Secures Cloud with CloudGuard (formerly vSEC) for Microsoft Azure | Cloud Secur

Daymark solutions, trusted advisor to businesses in the Northeast, implemented CloudGuard (formerly vSEC) for Microsoft Azure and now recommends it to all its customers for ease of use, comprehensive visibility and threat prevention. Hea...

Cмотреть видео

Cмотреть видео

Check Point: Daymark Secures Cloud with CloudGuard (formerly vSEC) for Microsoft Azure | Cloud Secur

Daymark solutions, trusted advisor to businesses in the Northeast, implemented CloudGuard (formerly vSEC) for Microsoft Azure and now recommends it to all its customers for ease of use, comprehensive visibility and threat prevention. Hea...

Cмотреть видео

Cмотреть видео

Check Point: Welcome to the Future of Cyber Security | Infinity

The future of cyber security is here. Learn and stay protected against today's cyber threat landscape. For more information: We are all living in a connected world which is affecting every aspect of our lives. In the past couple of ye...

Cмотреть видео

Cмотреть видео

Check Point: Creating Host Objects with R80 Management API Tutorial | Security Management Tutorial

How to use R80 Management API to run a BASH script that automatically creates host objects in the Security Management server database. For more information: This video tutorial is intended for users that are familiar with automation scri...

Cмотреть видео

Cмотреть видео

Check Point: Tutorial: Configuring IPS Settings with R80 Security Management Server | Advanced Threa

How to use R80 SmartConsole to configure the settings for the IPS Software Blade. For more information visit:

Cмотреть видео

Cмотреть видео

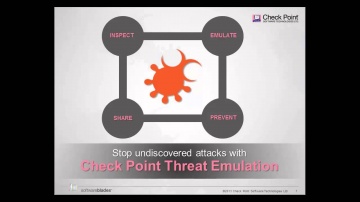

Check Point: Threat Emulation Explained by | Advanced Threat Prevention

's Threat new Threat Emulation Software Blade prevents infections from undiscovered exploits, zero-day and targeted attacks. For more information: 's Threat new Threat Emulation Software Blade prevents infections from undiscovered exploit...

Cмотреть видео

Cмотреть видео

Check Point: Threat Emulation Explained by | Advanced Threat Prevention

's Threat new Threat Emulation Software Blade prevents infections from undiscovered exploits, zero-day and targeted attacks. For more information: 's Threat new Threat Emulation Software Blade prevents infections from undiscovered exploit...

Cмотреть видео

Cмотреть видео

ITGLOBAL: СКАТ DPI: работа с трафиком - видео

В этом выпуске ITGLOBAL.COM TECH LAB посмотрим, как работа с трафиком выглядит на практике, и что мы сможем узнать о наших абонентах. Обезличенный трафик одного из наших офисов мы направили в нашу Лабораторию трафика, пропустили через СКАТ...

Cмотреть видео

Cмотреть видео

Check Point: Koch Media Crushes Advanced Attacks with SandBlast | Advanced Threat Prevention

Koch Media develops games globally, which is a process fraught with peril to the intellectual property in their games. Koch sought to replace Cisco and decided on SandBlast Zero DayProtection to crush advanced attacks. For more informat...

Cмотреть видео

Cмотреть видео

Check Point: Infinity | The Cyber Security Architecture of the Future

Gabi Reish - VP, Product Management and Product Marketing, Software For more information on the Cyber Security Architecture of the Future, please go to:

Cмотреть видео

Cмотреть видео

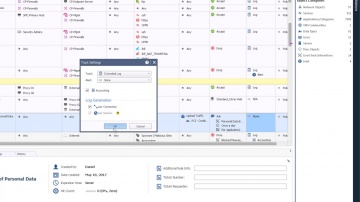

Check Point: Start Building Your Unified Policy with R80.10 | Security Management | Tech Bytes

R80.10 policy management is unified so you can create and monitor these policies harmoniously. One single policy manages your users, devices, applications, data and networks. With this unified policy, you also get unparalleled granular cont...

Cмотреть видео

Cмотреть видео

Check Point: Makes DLP Work | Data Loss Prevention

's new DLP Software Blade combines innovative technology with a unique approach that blocks intentional and unintentional data breaches and educates employees in the process to help prevent future incidents. Watch this video to see how...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Тест на проникновение

Вебинар на тему «Практические аспекты проведения теста на проникновение» Спикер: Соколов Андрей Викторович, консультант по информационной безопасности ЗАО «ДиалогНаука»

Cмотреть видео

Cмотреть видео

Check Point: Advanced Cyber Security for 2018 | Prevent 5th Generation Cyber Attacks with Infinity

More information: Infinity is the first consolidated security across networks, cloud and mobile, providing the highest level of threat prevention against both known and unknown targeted attacks to keep you protected now and in the future...

Cмотреть видео

Cмотреть видео

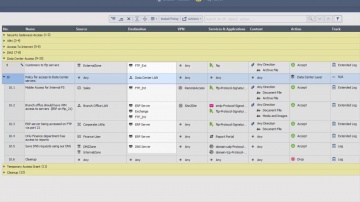

Check Point: R80.10 SmartConsole Security Policies View | Threat Prevention

This video is an overview that describes important features and functionality of the R80.10 SmartConsole and focuses on: Unified Access and Threat Prevention Policies Example of inline layers for zone-based policy Using multiple blades in o...

Cмотреть видео

Cмотреть видео

Check Point: IPS Software Blade

SSL Certificates attacks can compromise even the most secure sites. Learn how s IPS solutions protect against this specific kind of threats.

Cмотреть видео

Cмотреть видео

Вебинар. Управление информационной безопасностью в соответствии с ISO 27001

Вебинар компании LETA от 04.09.2013г. на тему "Управление информационной безопасностью в соответствии с ISO/IEC 27001:2005".Ведущий вебинара - Чапоргина Алена. Программа вебинара: 1. О стандарте ISO/IEC 27001:2005 2. Система управления и...

Cмотреть видео

Cмотреть видео

GroupIB: Кибермошенники. Как взламывают почтовые аккаунты

1 канала, сюжет от 8.09.2014. Умельцы из Екатеринбурга за месяц вскрывали 30-40 чужих электронных ящиков. Стоимость услуги колеблется от 3 до 10 тысяч рублей, в зависимости от сложности работы. Кибервзломщики работали через анонимные серве...

Cмотреть видео

Cмотреть видео

Check Point: Threat Intelligence | Threat Prevention

Learn More: In 2012, established ThreatCloud, the first collaborative security infrastructure to fight cybercrime. ThreatCloud dynamically reinforces Threat Prevention Software Blades with real-time threat intelligence derived from res...

Cмотреть видео

Cмотреть видео

Check Point: Step-By-Step Guide for Securing a Web Server on Azure using CloudGuard IaaS (prev. vSE

Learn to create and deploy a web server on top of Azure public cloud and to securely publish it through a vSEC standalone server. More information:

Cмотреть видео

Cмотреть видео

Код Безопасности: Обеспечение всесторонней защиты периметра сети с помощью АПКШ "Континент" 3.7

Демонстрация возможностей многофункционального комплекса безопасности АПКШ "Континент" 3.7

Cмотреть видео

Cмотреть видео

GroupIB: Как защитить банковскую карту

ТВЦ "Настроение" Илья Сачков с рекомендациями о том, как защитить свою пластиковую карту.

Cмотреть видео

Cмотреть видео

Check Point: Threat Prevention: Receives Top Marks For Zero-Day Malware Block Rates

In a world of ever-changing cyber threats, organizations are facing the unprecedented growth of unknown malware. These attacks focus on stealing data, sabotaging business continuity, or damaging a company’s reputation. To protect against th...

Cмотреть видео

Cмотреть видео

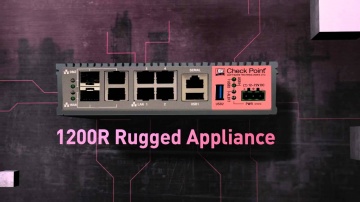

Check Point: 1200R: Ruggedized Security for Industrial Control Systems | SCADA | ICS Security

Overview of ICS and 1200R appliance:

Cмотреть видео

Cмотреть видео