Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

Лучшие профессии и картера в сфере информационной безопасности / Алексей Лукацкий / ЧАСТЬ 2 - вид

В гостях один из самых известных экспертов по информационной безопасности российского инфосека Алексей Викторович Лукацкий – бизнес-консультант по безопасности, Cisco Systems00:00:00 - Начало 00:00:08 - ИБ или в программисты? 00:01:11 - Б...

Cмотреть видео

Cмотреть видео

ITGLOBAL: Как работает СКАТ DPI - видео

В этом выпуске TECH LAB рассказываем о DPI системе “СКАТ” и о ее главных возможностях управления трафиком: Quality of Service (QoS), QoE, L2 & L3 BRAS, IPv6, CG-NAT, Firewall & AntiDDOS. Всё это необходимо современному оператору св...

Cмотреть видео

Cмотреть видео

Инфосистемы Джет: CyberCamp MeetUp. Безопасность веб-приложений

Взаимодействие пользователей с интернет-сервисами происходит через веб-интерфейс или API мобильного приложения. Что нужно для безопасности такого взаимодействия? Как неверная настройка средств защиты может подставить под удар мобильное ...

Cмотреть видео

Cмотреть видео

GroupIB: Как выбрать правильный сайт для покупки авиабилетов

Каждый день в интернете появляются мошеннические сайты, который продают фальшивые билеты. На что стоит обратить внимание, выбирая сайт для покупки авиабилетов? Первое - загляните на ресурс настоящийбилет.рф, который запустили трэвел-компан...

Cмотреть видео

Cмотреть видео

Check Point: Upgrading from R77.3O to R80.10 Via CPUSE

This video demonstrates in-place upgrade of a real customer database from R77.30 to R80.10 via CPUSE interface in the Web UI.

Cмотреть видео

Cмотреть видео

Check Point: 600 Security Appliance: One Box, Complete Protection | SMB Cyber Security

Learn more about the 600 appliance: The 600 provides a complete security package with firewall, VPN, antivirus, intrusion prevention and more, at a price your small business can afford.

Cмотреть видео

Cмотреть видео

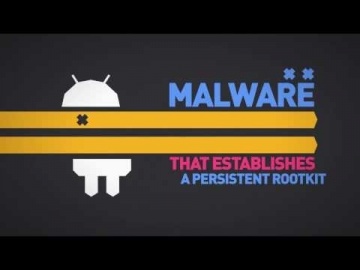

Check Point: From HummingBad to Worse: Android Malware Campaign | SandBlast Mobile Security

For five months, mobile threat researchers had unprecedented access to the inner-workings of Yingmob, the Chinese cyber criminals behind HummingBad, a malware that establishes a persistent rootkit on Android devices, generates fraudulent a...

Cмотреть видео

Cмотреть видео

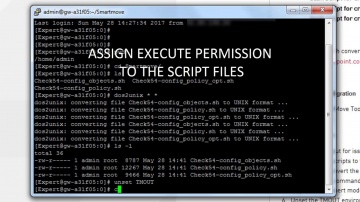

Check Point: Converting Another Vendor's Security Policy to is a SmartMove | Tech Bytes

offers migration tools and assistance to migrate your security policy from another vendor to . This video shows how you can use the SmartMove tool to migrate from Cisco to . To learn more about SmartMove in CheckMate visit:

Cмотреть видео

Cмотреть видео

Код Безопасности: Обеспечение защиты виртуальных инфраструктур с vGate

Демонстрация возможностей сертифицированного средства защиты виртуальных инфраструктур с vGate.

Cмотреть видео

Cмотреть видео

Check Point: 24/7 Protection with ThreatCloud Managed Security Service | Threat Prevention

For more information visit ThreatCloud Managed Security Service is a cloud-based service providing actionable attack alerts for IPS, Anti-Bot and Antivirus customers. experts remotely monitor, manage and escalate attack incidents. Custo...

Cмотреть видео

Cмотреть видео

Check Point: Protecting Mobile Devices Together - ElevenPaths – Telefonica and | Mobile Security

“Mobile devices are critical to the way we do business today. With cyberattacks growing in sophistication and frequency, exposing both the business and personal data we store on smartphones and tablets, mobile devices are the newest enterpr...

Cмотреть видео

Cмотреть видео

Check Point: CloudGuard (formerly vSEC) Gateway Introduction

CloudGuard (formerly vSEC) Intro to the Gateway by Greg Pepper, Data Center Security Architect. For more information: Complete Threat Prevention Security for Enterprise Clouds Cloud adoption continues to skyrocket, yet so are attacks targ...

Cмотреть видео

Cмотреть видео

GroupIB: Президент России Владимир Путин ознакомился с решением Bot-Trek Cyber Intelligence

Президент РФ Владимир Путин во время посещения форума "Территория смыслов 2015" познакомился с ведущими разработками специалистов в области IT-технологий. На стенде Group-IB и ФРИИ главе государства продемонстрировали уникальную разработку...

Cмотреть видео

Cмотреть видео

Check Point: Compliance Software Blade | Network Security Best Practices

For more information: This is the second video in the Compliance Software Blade Demonstration Series. This video provides insight into aligning both security and compliance to security best practices.

Cмотреть видео

Cмотреть видео

Check Point: Analyst, Third Party Testing Validations 2014

Learn More: is excited to have received top awards from respected industry sources and certification bodies for its Next Generation Firewall, IPS and Threat Prevention Appliance products.

Cмотреть видео

Cмотреть видео

GroupIB: Нигерийские письма счастья

ТВ Центр. Программа "Полезная экономика" Нигерийские письма - это один из видов очень распространённого мошенничества в сети Интернет. Эксперт компании Group-IB Сергей Никитин дал несколько полезных советов, как рассмотреть уловку и не поп...

Cмотреть видео

Cмотреть видео

Check Point: and Tufin: Security Management for the Future | Enterprise Network Security

and Tufin provide complete, simplified and automated security management for the enterprise network of the future. For more information: Together, the Tufin Orchestration Suite with Firewalls and Security Management products provide ad...

Cмотреть видео

Cмотреть видео

Код Безопасности: Обеспечение контроля устройств и вывода информации на печать в Secret Net 7

Демонстрация возможностей Secret Net 7 для обеспечения контроля устройств и вывода информации на печать.

Cмотреть видео

Cмотреть видео

Layta: Hikvision - умное решение. Промышленный объект.

Презентация организации видеонаблюдения Hikvision. Ссылка на каталог оборудования Hikvision на нашем сайте:

Cмотреть видео

Cмотреть видео

Актив: Описание работы Рутокен Web

В скринкасте рассматривается: - Распаковка: состав комплекта, описание устройства; - Подготовка к работе. Подключение к демо-площадке; - Регистрация и авторизация; - Что делать, если USB-токен утерян?

Cмотреть видео

Cмотреть видео

Check Point: vSEC for your AWS Workloads

Utilizing the same security management tool across your hybrid cloud architecture can help your organization be more secure and agile. Maximize the strength of your security posture and capacity for innovation in cloud environments with vSE...

Cмотреть видео

Cмотреть видео

Layta: Промо-ролик компании BEWARD

Ссылка на каталог оборудования BEWARD на нашем сайте:

Cмотреть видео

Cмотреть видео

Код Безопасности: Контроль файлов и приложений в Secret Net 7

Демонстрация настройки механизмов контроля целостности и замкнутой программной среды в Secret Net 7.

Cмотреть видео

Cмотреть видео

Check Point: Understanding SandBlast - Zero-Day Protection

Understanding your exposure to threats—and what you can do about it is not only responsible business management—it’s critical to business survival. More information: Turn Security into an Enabler, Not a Disabler. SandBlast Zero-Day Prote...

Cмотреть видео

Cмотреть видео

Check Point: Anti-Ransomware: Solution Brief & Demo | Tech Bytes

Anti-Ransomware protects against sophisticated zero-day ransomware. It is included in SandBlast Agent. More information: Protect endpoints from sophisticated attacks and zero-day threats, enabling a deep understanding of security events f...

Cмотреть видео

Cмотреть видео

10 глобальных прогнозов киберразведки / Будущее OSINT

Андрей Масалович (@KiberDed_Forever), эксперт с более чем 40-летним стажем в сфере безопасности и разведки, делится своими прогнозами о дальнейшем развитии OSINT и киберразведки. Это уникальная возможность понять ключевые тренды, влияющие ...

Cмотреть видео

Cмотреть видео

GroupIB: Задержана одна из крупнейших преступных группировок

Видеоролик на портале Life news, посвященный задержанию одной из крупнейших преступных групп, занимавшейся мошенничеством в системах интернет-банкинга.

Cмотреть видео

Cмотреть видео

Check Point: Compliance Software Blade - Regulatory Compliance

For more information: This is the third video in the Compliance Software Blade Demonstration Series. See how the Compliance Software Blade can help you easily review your regulatory compliance status, and quickly prepare detailed reports ...

Cмотреть видео

Cмотреть видео

Check Point: 3D Security.mov

For more information visit: 3D Security vision redefines security as a 3-dimensional business process that combines policies, people and enforcement for stronger protection across all layers of security—including network, data and endpoi...

Cмотреть видео

Cмотреть видео

GroupIB: Программы-вымогатели 2020/2021

Скачать полную версию отчета "Программы-вымогатели 2020/2021" можно по ссылке Зарегистрируйтесь на наш вебинар "КонтрATT&CK: разбираем методы операторов программ-вымогателей", 18 марта 2021 года Чтобы эффективно противостоять злоу...

Cмотреть видео

Cмотреть видео