Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

ДиалогНаука: Вебинар: Что нового в MaxPatrol SIEM - видео

В феврале вышла новая версия системы выявления инцидентов MaxPatrol SIEM. В MaxPatrol SIEM 6.1 пользователи могут создавать дашборды с любым количеством виджетов, делиться дашбордами с коллегами, контролировать актуальность данных об IT-акт...

Cмотреть видео

Cмотреть видео

АСУ ТП: Как подготовить инфраструктуру к защите АСУ ТП - видео

В презентации Антона Елизарова, руководителя группы защиты АСУ ТП «Инфосистемы Джет», речь идет об основных трудностях, с которыми сталкивается предприятие в процессе подготовки к внедрению систем защиты. Cпикер рассматривает основные ...

Cмотреть видео

Cмотреть видео

Актив: вебинар «Электронная подпись в ЕГАИС для малого и среднего бизнеса»

На вебинаре специалисты компании «Актив» рассказали, как воспользоваться всеми преимуществами крипто-ключей Рутокен ЭЦП 2.0 при работе с ЕГАИС «из коробки», а специалисты «Эвотор» про запуск поддержки Рутокен ЭЦП 2.0 и УТМ на Android. ...

Cмотреть видео

Cмотреть видео

Актив: Вебинар «Рынок средств идентификации и аутентификации. Тенденции и прогнозы - видео

Рынок средств идентификации и аутентификации — это базисный сегмент рынка информационной безопасности. На вебинаре рассмотрены наиболее значимые драйверы роста, основные тренды и векторы долгосрочного развития указанного сегмента рынк...

Cмотреть видео

Cмотреть видео

Код ИБ: Фишинг и его последствия - кейсы и как бороться - видео Полосатый ИНФОБЕЗ

Харитон Никишкин Коммерческий директор, со-учредитель, Secure-T#codeib #SecureTКОД ИБ: семейство проектов, главная миссия которых — делать мир информационной безопасности простым и понятнымЗдесь вы обязательно найдёте полезное об: инф...

Cмотреть видео

Cмотреть видео

Ideco: Защита распределённой инфраструктуры кейс внедрения NGFW в 180 объектах - видео

Реальные кейсы — лучший способ понять, как работают технологии в условиях, приближённых к боевым. На вебинаре эксперты из Ideco и T.Hunter поделились опытом масштабного проекта по защите распределённой промышленной инфраструктуры с помощью ...

Cмотреть видео

Cмотреть видео

Ideco: Ideco NGFW 20 и DNS Protection Next Generation: новые технологии кибербезопасности - видео

Вебинар для тех, кто не готов мириться с компромиссами в безопасности.Откройте для себя симбиоз новейших решений от Ideco и SkyDNS: мощные возможности для обеспечения безопасности ваших сетей, данных, защиты от ботнетов и шифровальщиков.Ска...

Cмотреть видео

Cмотреть видео

GroupIB: Unified Risk Platform: Threat Intelligence в действии

Unified Risk Platform — единая платформа решений и сервисов для защиты от киберрисков, связанных с целевыми атаками, утечками данных, мошенничеством, фишингом, нелегальным использованием бренда. Любые цифровые активы организации сегодня п...

Cмотреть видео

Cмотреть видео

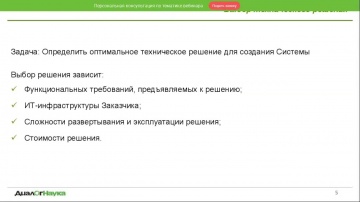

ДиалогНаука: ВЕБИНАР: КОМПЛЕКСНЫЙ ПОДХОД ПО ПРЕДОТВРАЩЕНИЮ УТЕЧКИ ИНФОРМАЦИИ НА ПРЕДПРИЯТИИ

Тезисы: - выявление информации, подлежащей защите - типовые сценарии технической реализации Системы DLP (опыт реализации на проектах) Спикеры: Евгения Заяц, Старший консультант отдела консалтинга, АО ДиалогНаука Артем Туренок, Руководите...

Cмотреть видео

Cмотреть видео

Гарда Технологии: «Гарда Аналитика» для автоматической проверки физических и юридических лиц - вид

Вебинар о возможностях функционального модуля «Досье» продукта «Гарда Аналитика» для проверки физических и юридических лиц компании.

Cмотреть видео

Cмотреть видео

ДиалогНаука: Безопасный файлообмен и цифровое взаимодействие - вебинар

На вебинаре мы познакомим вас с лучшим решением от Accellion для безопасного файлообмена и цифрового взаимодействия.Решение Accellion Kiteworks позволяет организациям просто и защищённо обмениваться конфиденциальной информацией как внутри к...

Cмотреть видео

Cмотреть видео

iot: В.Макаров - "IoT, AI, современное ПО, кибербезопасность и электроника: неразрывная с

Выступление президента РУССОФТ Валентина Макарова в рамках вебинара "IoT, AI, современное ПО, кибербезопасность и электроника: неразрывная связь. Координация планов развития ИТ-отрасли и электроники." 10 сентября 2020 года

Cмотреть видео

Cмотреть видео

Layta: Оповещатели взрывозащищенные ЭКРАН mp4

маркировка взрывозащиты 1Ехmb[ib]IIСT4 X напряжение питания, В 12-24 максимальный потребляемый ток, не более, А «ЭКРАН-СУ» 0,15 «ЭКРАН-С» 0,2 «ЭКРАН-С3» 0,3 габаритные размеры, не более, мм 385х160х45 Модификации: «ЭКРАН-С3» - светозвук...

Cмотреть видео

Cмотреть видео

Информзащита: Интервью представителя компании «Информзащита» Льва Фисенко на XII Уральском форуме

Лев Фисенко, заместитель коммерческого директора компании «Информзащита», объясняет в интервью BIS TV, как регуляторам удалось прояснить для финансовых организаций требования к ИБ, и делится мнением о будущем отрасли. Ролик на канале BIS T...

Cмотреть видео

Cмотреть видео

Актив: Вебинар «Guardant Station — новая система управления лицензиями»

Один из критичных факторов успеха для современного бизнеса — это скорость вывода продукта на рынок и наращивания его функциональности. Для соблюдения подобного подхода от производителя ПО требуется максимальная эффективность производс...

Cмотреть видео

Cмотреть видео

Экспо-Линк: IBA Group на Код ИБ 2018 | Минск - видео

Проблемой остается доступность «черных» технологий атак и хищения данных. “Пытливые студенты и даже школьники играючи могут совершить серьезное уголовное преступление. В даркнете за 200$ можно заказать целевую атаку на предприятие. Вме...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: ОБЕСПЕЧЕНИЕ СООТВЕТСТВИЯ 187-ФЗ: ПРАКТИЧЕСКИЙ ОПЫТ

Эксперт Positive Technologies делится позитивным опытом создания регионального центра ГосСОПКА на базе решения PT Platform 187. Благодаря решению заказчик отслеживает события ИБ в подключенных ИС, автоматизировано сообщает об инцидентах в ...

Cмотреть видео

Cмотреть видео

Код Безопасности: Защита рабочих станций и серверов с помощью Secret Net Studio 8.5

Secret Net Studio - комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования Вебинар будет интересен специалистам по информационной безопасности в г...

Cмотреть видео

Cмотреть видео

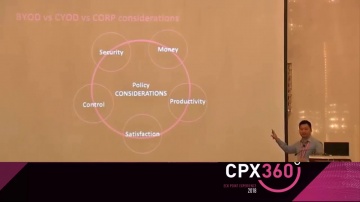

Check Point: Mobile Security: Configuration and Policy Management Best Practices

What is your mobility policy? Have you ever considered the impact of your mobility policy on your organization? On your employees? Whether it is BYOD, CYOD or corporate owned, traditional mobile management will not cover the security aspe...

Cмотреть видео

Cмотреть видео

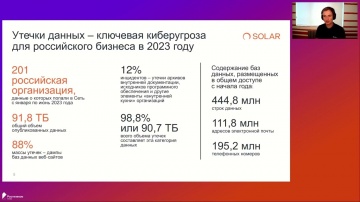

Solar: Утечки и фишинг: как реагировать на ключевые цифровые угрозы 2023 года

На вебинаре эксперт центра мониторинга внешних цифровых угроз Solar AURA Александр Вураско рассказал о масштабах утечек данных российских компаний, о стабильном росте фишинга и о возможностях снижения диджитал-рисков.00:40 Какие данные лежа...

Cмотреть видео

Cмотреть видео

JsonTV: Безопасность "облаков" - что еще нужно сделать

Вартан Падарян, Ведущий научный сотрудник ИСП РАН, руководитель направления обратной инженерии бинарного кода. 2-й Международный форум цифровой трансформации безопасности государства «ЦИФРОТЕХ», в рамках XXVI Международной выставки средств...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Управление сетевой безопасностью - видео вебинар

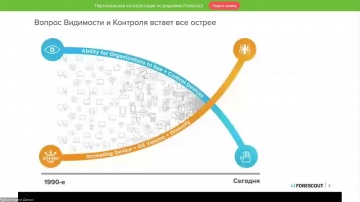

Приглашаем на вебинар, посвященный решению от Forescout. Forescout Technologies – ведущий поставщик автоматизированных решений для управления сетевой безопасностью. На вебинаре мы разберём основные проблемы бизнеса, рассмотрим свежие кейсы ...

Cмотреть видео

Cмотреть видео

АСУ ТП: Что случилось с кибербезопасностью АСУ ТП - видео

Что случилось с кибербезопасностью АСУ ТП?Антон Шипулин. Менеджер по развитию решений по безопасности критической инфраструктуры. Лаборатория Касперского.

Cмотреть видео

Cмотреть видео

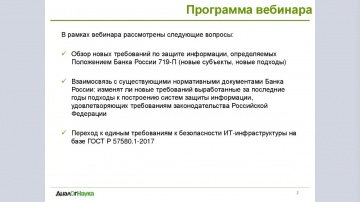

ДиалогНаука: вебинар: Положения Банка России 719-П. Новые требования. Обзор - видео

Вебинар посвящен обзору новых требований по защите информации, определяемых Положением Банка России 719-П. ПРОГРАММА - Обзор новых требований по защите информации, определяемых Положением Банка России 719-П (новые субъекты, новые подходы)...

Cмотреть видео

Cмотреть видео

Код ИБ: РазговорыНЕпроИБ: Артем Бачевский, MTS RED - видео Полосатый ИНФОБЕЗ

Гостем девяностого выпуска проекта #разговорыНЕпроИБ стал Артем Бачевский, CTO Runtime Security, MTS RED.Поговорили о развитии soft skills, компании MTS RED, путешествиях и горах КыргызстанаПриятного просмотра.

Cмотреть видео

Cмотреть видео

АСУ ТП: Василий Шауро (Emerson): «Нельзя экономить на защите АСУ ТП» | BIS TV - видео

Почему вопросы кибербезопасности невозможно решить только организационными мерами, и как относятся к ИБ в «нефтехимии» — объясняет представитель компании-поставщика решений и промышленного оборудования. Руководитель направления страт...

Cмотреть видео

Cмотреть видео

Экспо-Линк: Переход от категорирования объектов КИИ к созданию систем безопасности значимых объектов

Переход от категорирования объектов КИИ к созданию систем безопасности значимых объектов КИИ. Алексей Земсков.Главный специалист-эксперт. Управление ФСТЭК России по ПФО.

Cмотреть видео

Cмотреть видео

Аладдин Р.Д.: Вебинар "Защита информации на "удалёнке"

На вебинаре "Защита информации на "удалёнке" — противодействие утечкам информации при дистанционной работе сотрудников", Денис Суховей, директор департамента развития технологий "Аладдин Р.Д.", представил подробный обзор угроз информ...

Cмотреть видео

Cмотреть видео

Актив: Как сделать удаленную работу безопасной?

Сейчас многие компании переводят сотрудников на удаленный режим работы. Чтобы сотрудник мог безопасно подключаться к сети предприятия, используя публичные каналы, необходима надежная защита. Такую защиту предоставляют многие решения класса...

Cмотреть видео

Cмотреть видео

Требования ФЗ № 152-ФЗ при использовании информационных систем (Юшков А.А. Роскомнадзор. )

Вторая ежегодная конференция "Безопасность критической информационной инфраструктуры" 10.04.19 Для получения презентаций конференции, напишите организаторам: info@biont.ru.

Cмотреть видео

Cмотреть видео