Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

Информзащита: Современные угрозы и способы борьбы с ними с помощью продуктов и сервисов Microsoft

Запись онлайн конференции "Современные угрозы и способы борьбы с ними с помощью продуктов и сервисов Microsoft".Программа мероприятия ----- 1. Выявление и закрытие уязвимостей в MS Exchange Server, Артем Синицын - Microsoft 2. Защита инфрас...

Cмотреть видео

Cмотреть видео

BIS TV: Алексей Новиков (Positive Technologies): «Внутренний SOC всегда будет эффективнее MSSP» -вид

Интервью с экспертом PT Expert Security Center за кулисами SOC-Форума Live — о том, как выстраивать киберзащиту в пандемию и как выбрать правильную стратегию ИБ.За кулисами телестудии SOC-Форума Live директор экспертного центра безопа...

Cмотреть видео

Cмотреть видео

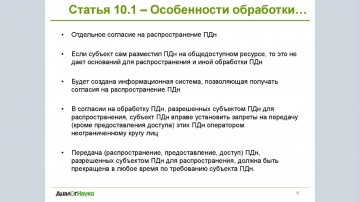

ДиалогНаука: Вебинар: о правоприменительной практике по тематике персональных данных

На традиционном вебинаре, проводимом компанией «ДиалогНаука», мы поговорим о правоприменительной практике по тематике персональных данных.Программа: - Изменения в 152-ФЗ – ограничение обработки персональных данных, разрешенных для распрост...

Cмотреть видео

Cмотреть видео

ТОНК: Импортозамещение и информационная безопасность, ТОНКости - видео

Импортозамещение и информационная безопасность, ТОНКости. Александр Бабушкин. Технический директор. Группа компаний ТОНК.Рассматриваются решения и примеры реализованных проектов на базе продуктов отечественных разработчиков средств безопасн...

Cмотреть видео

Cмотреть видео

JsonTV: ИБКВО 2019. Андрей Бирюков. АМТ-ГРУП: Нужно проводить аудит систем с пентестом

Интервью с Андреем Бирюковым, руководителем группы защиты АСУ ТП ДИБ АМТ-ГРУП в рамках работы конференции «Информационная безопасность АСУ ТП критически важных объектов».Седьмая конференция «Информационная безопасность АСУ ТП критически важ...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Тренды-2020 В ИБ. Удаленка, облака, стоимость владения ПО - видео

Как защитить информацию на всех уровнях с помощью специализированных решений читайте в белой книге searchinform.ru/white-papers/rukovodstvo-p...

Cмотреть видео

Cмотреть видео

AntiMalware.ru: Евгений Кутумин Palo Alto Networks: как Palo Alto Networks справляется с Threat Hunt

Евгений Кутумин, ведущий консультант по информационной безопасности, Palo Alto Networks: • как Palo Alto Networks справляется с Threat Hunting без SOC • что нужно заказчику, чтобы начать пользоваться услугой MDR • откуда взять атрибуты ...

Cмотреть видео

Cмотреть видео

ДиалогНаука: вебинар ДВУХФАКТОРНАЯ АУТЕНТИФИКАЦИЯ НОВОГО ПОКОЛЕНИЯ - видео

Сегодня кража учетных записей (УЗ) является наиболее распространенным вектором нацеленных атак. Основным способом защиты УЗ в корпоративных сетях и облачных средах является двух- и многофакторная аутентификация (МФА).ПРОГРАММА: - Ландшафт к...

Cмотреть видео

Cмотреть видео

ITV: трансляция IP Форума в Санкт-Петербурге 18 марта 2021

РЕГИОНАЛЬНЫЙ ФОРУМ ДЛЯ КОМПАНИЙ РЫНКА БЕЗОПАСНОСТИ.ПРОГРАММА МЕРОПРИЯТИЯ: 03:29 - ПРИВЕТСТВЕННОЕ СЛОВО ITV GROUP10:46 - AXXONONE - ЕДИНАЯ ПЛАТФОРМА БЕЗОПАСНОСТИ Спикер: Мурат Алтуев, Founder ITV 58:56 - ASСEND КАК КЛЮЧ К ПОВСЕМЕСТНОМУ ИНТЕЛ...

Cмотреть видео

Cмотреть видео

SOC: особенности функционирования центров мониторинга и реагирования на инциденты ИБ

Особенности функционирования центров мониторинга и реагирования на инциденты информационной безопасности✔Навигация: 0:00 Введение 1:40 Что такое SOC? 8:11 Варианты построения SOC 16:27 SOC и ГосСОПКА 16:47 Структура ГосСОПКА 17:34 Про...

Cмотреть видео

Cмотреть видео

SODIS Lab: Антитеррор - видео

SODIS Lab: Антитеррор - видеоhttps://www.sodislab.com/ru/antiterrorist

Cмотреть видео

Cмотреть видео

CISO CLUB: интервью с UserGate про импортозамещение, микроэлектронику и рынок ИБ в 2021г. - видео

Представляем эксклюзивное интервью с сооснователем и директором компании UserGate Курашевым Дмитрием. Редакция CISO CLUB узнала, как повлияла пандемия коронавируса на отрасль ИБ, чего мы достигли в импортозамещении, как ускорить развитие ры...

Cмотреть видео

Cмотреть видео

Layta: ИП101 07мд извещатель пожарный взрывозащищенный mp4

ИП101-07мд извещатель пожарный тепловой максимально-дифференциальный Предназначен для выдачи в шлейф пожарной сигнализации тревожного сигнала при превышении в контролируемой среде установленной температуры срабатывания и/или скорости нагре...

Cмотреть видео

Cмотреть видео

Алексей Новиков, Positive Technologies: о роли Threat Hunting, инструментах и поиске сотрудников

Алексей Новиков, директор экспертного центра безопасности Positive Technologies:• какова роль направления Threat Hunting у Positive Technologies • позиция Positive Technologies: должен быть аутсорсинг или всё должно происходить внутри ком...

Cмотреть видео

Cмотреть видео

Код ИБ: Код ИБ | CyberSecurity SABANTUY 2024. Вводная дискуссия: Технологии. Процессы. Люди. - видео

Технологии - Ландшафт угроз: все меняется или ломают проверенными методами? - Утечки персональных данных: пора уже привыкнуть к сливам? - 5 лет с КИИ: как это изменило отрасль и повлияло на практическую ИБ? - Новые технологии: что приходит ...

Cмотреть видео

Cмотреть видео

ИБКВО 2023: Дмитрий Авраменко Руководитель отдела кибербезопасности АСУ ТП компании innosta

ИБКВО 2023 Дмитрий Авраменко Руководитель отдела кибербезопасности АСУ ТП компании innostage

Cмотреть видео

Cмотреть видео

Layta: Подключение камеры Nobelic к облачному сервису Ivideon через личный кабинет

Из этого видео вы узнаете как подключить камеру Nobelic через личный кабинет на сайте Ivideon.ruС компанией Ivideon вы сможете подключить видеонаблюдение на неограниченном количестве объектов и объединить их в систему с возможностью доступ...

Cмотреть видео

Cмотреть видео

Код Безопасности: Без практики не будет результата. Разбор нестандартных проблем в vGate

Вебинар будет интересен специалистам по информационной безопасности в государственных и коммерческих организациях на этапе выбора или внедрения средств защиты, а также партнерам компании «Код Безопасности». В рамках вебинара будут рассмотр...

Cмотреть видео

Cмотреть видео

Код ИБ: Всеслав Соленик о Код ИБ ПРОФИ 2021 в Сочи - видео Полосатый ИНФОБЕЗ

Код ИБ ПРОФИ - Образовательный интенсив и киберучения по менеджменту в ИБ: https://codeib.ru/profiПодробнее о том как это было: https://codeib.ru/blog/novosti-3/ciso-so-vsei-strany-proveli-4-dnia-v-gorakh-krasnoi-poliany-na-intensive-po-upr...

Cмотреть видео

Cмотреть видео

АСУ ТП: Вебинар "Как обеспечить киберзащиту АСУ ТП в производстве" - видео

Вебинар "Как обеспечить киберзащиту АСУ ТП в производстве".АСУ ТП — комплекс технических и программных средств, для автоматизации управления технологическим оборудованием на промышленных предприятиях.

Cмотреть видео

Cмотреть видео

АСУ ТП: Как защитить АСУ ТП в соответствии с приказом ФСТЭК России № 239 - видео

Как защитить АСУ ТП в соответствии с приказом ФСТЭК России № 239? Игорь Душа. Директор по развитию продуктов направления Защита АСУ ТП. InfoWatch.

Cмотреть видео

Cмотреть видео

Актив: Вебинар «Использование мобильного клиента для безопасной удаленной работы» - видео

На вебинаре мы расскажем как с помощью комплексного решения, состоящего из электронного идентификатора Рутокен ЭЦП 2.0 Flash и операционной системы Astra Linux дать сотрудникам возможность безопасно работать на абсолютно любом ПК, сохранять...

Cмотреть видео

Cмотреть видео

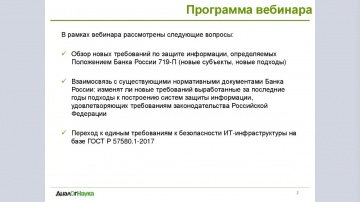

ДиалогНаука: вебинар: Положения Банка России 719-П. Новые требования. Обзор - видео

Вебинар посвящен обзору новых требований по защите информации, определяемых Положением Банка России 719-П. ПРОГРАММА - Обзор новых требований по защите информации, определяемых Положением Банка России 719-П (новые субъекты, новые подходы)...

Cмотреть видео

Cмотреть видео

АСУ ТП: Защита информации в АСУ ТП. Безопасность критической информационной инфраструктуры - видео

Онлайн-трансляция конференции Форума "Технологии безопасности" | Москва, Крокус Экспо. 9 февраля 2021 Вопросы реализации законодательства в области обеспечения безопасности КИИ и защите АСУ ТП и интеграции систем кибербезопасности при ...

Cмотреть видео

Cмотреть видео

Актив: Вебинар «Смарт-карты Рутокен ЭЦП 3.0 NFC для мобильной электронной подписи» - видео

На протяжении последних лет с момента запуска в производство первого в России беспроводного мобильного средства электронной подписи Рутокен ЭЦП Bluetooth «Актив» накопил богатый и уникальный опыт применения мобильной подписи, которым подели...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Вебинар о фишинге и других цифровых атаках на сотрудников организаций

Вебинар о фишинге и других цифровых атаках на сотрудников организаций. ПРОГРАММА: - Фишинг и другие цифровые атаки на людей. Что важного было в 2020 и что принес 2021 год. Кейсы и самые опасные примеры для компаний; - Статистика безо...

Cмотреть видео

Cмотреть видео

АСУ ТП: ИБ АСУ ТП по принципу Парето - видео

ИБ АСУ ТП по принципу Парето. Алексей Петухов. Руководитель направления промышленной безопасности. Лаборатория Касперского

Cмотреть видео

Cмотреть видео

JsonTV: ИБКВО 2019. Павел Бородин. Honeywell: Теория и практика построения систем MES

«Типовой MES проект, по факту — это не управление технологическим процессом, а интеграция всех АСУ ТП в единую сеть». Выступление Павла Бородина, Engineering Leader в компании Honeywell на конференции «Информационная безопасность...

Cмотреть видео

Cмотреть видео

GroupIB: Криминалистическое исследование инцидентов, связанных с утечкой исходного кода

Семь из десяти крупнейших по рыночной капитализации компаний — представители ИТ-индустрии. Они разрабатывают сервисы, продукты, локальное или облачное программное обеспечение, чей исходный код является одним из их самых ценных активов...

Cмотреть видео

Cмотреть видео

Информзащита: Компания «Информзащита» является системным интегратором в области информационной безоп

Свою миссию компания «Информзащита» видит в том, чтобы обеспечить своим клиентам безопасное ведение бизнеса при использовании современных информационных технологий.Компания «Информзащита» является системным интегратором в области информацио...

Cмотреть видео

Cмотреть видео