Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

Актив: Дуальная смарт-карта Рутокен ЭЦП 3.0. Генерация неизвлекаемых ключей, доступных по каналу NFC

Для работы со смарт-картой Рутокен ЭЦП 3.0 NFC существует широкий набор инструментов разработчика. Сегодня рассказываем про варианты генерации таких неизвлекаемых ключей, чтобы потом с ними можно было работать и на компьютере и на мобильны...

Cмотреть видео

Cмотреть видео

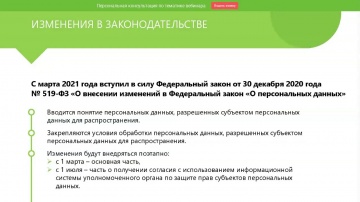

ДиалогНаука: Управление процессами и мероприятиями по защите информации - видео вебинара

Вебинар посвящен вопросам законодательного регулирования, обеспечению и управлению процессами и мероприятиями в сфере защиты информации.ПРОГРАММА:- Требования законодательства в сфере защиты информации; Задачи, решаемые в процессе обеспечен...

Cмотреть видео

Cмотреть видео

ЦОД: Зачем нужно защищенное облако (152-ФЗ)? - видео

Спикеры: Георгий Беляков, руководитель отдела информационной безопасности LinxdatacenterОльга Ермакова, старший юрисконсульт и комплаенс специалист Linxdatacenter

Cмотреть видео

Cмотреть видео

ДиалогНаука: ARCSIGHT – современная платформа для задач SECOPS – видео вебинара

В рамках вебинара мы рассмотрели текущий состав платформы ArcSight и поговорили о возможностях каждого из входящих в неё компонентов. Рассмотрели их применение на различных сценариях из реальной жизни.Спикеры: Вячеслав Тупиков, ArcSight Sol...

Cмотреть видео

Cмотреть видео

АСУ ТП: Что случилось с кибербезопасностью АСУ ТП - видео

Что случилось с кибербезопасностью АСУ ТП?Антон Шипулин. Менеджер по развитию решений по безопасности критической инфраструктуры. Лаборатория Касперского.

Cмотреть видео

Cмотреть видео

iot: Кибериммунный интернет вещей: настоящее будущее - видео

Интернет вещей — это сложные футуристические системы, которые уже сегодня помогают бизнесу, государству и людям. Как позаботиться о его кибербезопасности?На онлайн-конференции SmartGoPro «IoT Экосистемы и Технологии» Марат Нуриев, мен...

Cмотреть видео

Cмотреть видео

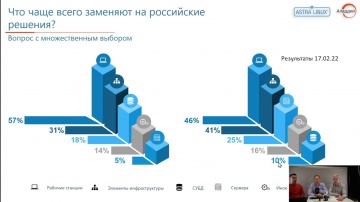

Аладдин Р.Д.: Защищённая рабочая станция на базе ОС Astra Linux и Secret Disk. Демонстрация

Совместный вебинар "Аладдин Р.Д." и ГК "Астра", на котором в режиме лайфстрим была продемонстрирована работа системы защиты конфиденциальной информации Secret Disk Linux в ОС Astra Linux – установка, настройка, механизмы защиты и особенност...

Cмотреть видео

Cмотреть видео

Аладдин Р.Д.: Электронная подпись с JaCarta в "Маркировке" на кассах "Эвотор"

Пользователи сервиса "Маркировка" для смарт-терминалов "Эвотор" теперь могут подписывать документы электронной подписью с использованием наиболее распространенных на массовом рынке USB-токенов JaCarta LT. Как начать работу в приложении "Ма...

Cмотреть видео

Cмотреть видео

JsonTV: ИБ АСУ ТП КВО 2020. Алексей Петухов. Kaspersky

Петухов Алексей, Руководитель направления Kaspersky Industrial CyberSecurity, Kaspersky"Система обнаружения вторжений для промышленных систем. Ожидания и реальность"4–5 марта 2020 г. в Москве, в Конгресс-центре МТУСИ состоялась восьмая конф...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ГОСТ Р 57580.1 в вопросах и ответах - вебинар - видео

При регистрации на мероприятие мы просили участников задать не более 10 вопросов по теме применения требований ГОСТ Р 57580.1-2017 и ГОСТ Р 57580.1-2018. Наши эксперты постарались дать ответы на наиболее волнующие и популярные вопросы опира...

Cмотреть видео

Cмотреть видео

Как применить технологии искусственного интеллекта в кибербезопасности - видео

Как применить технологии искусственного интеллекта в кибербезопасности? Сергей Петренко. Директор центра ИБ. Университет Иннополис.

Cмотреть видео

Cмотреть видео

Цифра: Онлайн-эфир деловой программы MiningWorld Russia

20 апреля приглашаем присоединиться к прямому эфиру Форума лидеров горнодобывающей отрасли «Повышение эффективности горнодобывающего комплекса и цифровая трансформация отрасли».Посмотреть программу: https://miningworld.ru/Rus/businessprogra...

Cмотреть видео

Cмотреть видео

Вебинар: Организация безопасности сети предприятия на продуктах сетевого стека VMware - видео

Классические методы обеспечения безопасности в вашем современном ЦОД не эффективны и ими тяжело управлять? Андрей Крылов, VCN специалист VMware, рассказал, как легко решается данный круг задач за счёт функций ИБ встроенных в платформу вирту...

Cмотреть видео

Cмотреть видео

Анна ЖАРОВА (Губкинский университет): Правовые аспекты сертификации SCADA-технологий для ИБ |

Как российское законодательство регулирует работу промышленных систем диспетчерского контроля и сбора данных (SCADA) — в докладе представителя Губкинского университета на форуме «Кибербезопасность — Наши дни».На тематической сес...

Cмотреть видео

Cмотреть видео

АСУ ТП: Защита информации в АСУ ТП. Безопасность критической информационной инфраструктуры - видео

Системы кибербезопасности. Средства защиты АСУ ТП и защищенные платформы. Практика реализации ФЗ-187 и лучшие практики по обеспечению безопасности значимых объектов критической информационной инфраструктуры. Перспективы импортозамещения.0...

Cмотреть видео

Cмотреть видео

SCADA: Алексей ВЛАСЕНКО (ИнфоТеКС): Криптографические СЗИ для промышленных систем | BIS TV - видео

Какие средства криптографической защиты информации помогут выстроить киберзащиту предприятия, на форуме «Кибербезопасность — Наши дни» рассказал эксперт компании-разработчика ИБ-решений. Руководитель направления развития продуктов АО ...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Управление рисками ИБ - центральный процесс для для любого подразделения ИБ - вебинар

Управление рисками ИБ - центральный процесс для для любого подразделения ИБ. Как инновационные технологии в области автоматизации пентеста позволяют оценить и повысить эффективность этого процесса?ПРОГРАММА:- Типовой процесс управления риск...

Cмотреть видео

Cмотреть видео

АСУ ТП: Как добиться экономической эффективности при построении системы защиты АСУ ТП - видео

Как добиться экономической эффективности при построении системы защиты АСУ ТП? Дмитрий Ильин. Директор по продажам. Group IB.

Cмотреть видео

Cмотреть видео

АИВ: Лекция 7. «Системы идентификации» - видео

Новая тема курса «Основы цифровой экономики» - системы удаленной идентификации личности. Руководитель проекта IDX Светлана Белова дает определения идентификации, аутентификации и верификации, и показывает разницу между ними, объясняет ...

Cмотреть видео

Cмотреть видео

АИВ: Лекция 4. «Государственно-частное партнерство в сфере IT» Часть 1. «ГЧП в ИТ» - видео

Летом 2018 года изменились законы, регламентирующие взаимоотношения IT-предприятий и госструктур. Как выиграть от этого, рассказала Александра Орехович, директор по правовым инициативам Фонда развития интернет-инициатив, кандидат юриди...

Cмотреть видео

Cмотреть видео

АИВ: Лекция 3. «Управление данными» Часть 2. - видео

С конца 2018 года начались активные обсуждения концепций и подходов к регулированию оборота персональных данных. Смотрите вторую часть лекции Александры Орехович «Управление данными» — это поможет понять, какое регулирование може...

Cмотреть видео

Cмотреть видео

АИВ: Лекция 3. «Управление данными» Часть 1. - видео

Цифровизация сделала персональные данные ценным ресурсом. Директор по правовым инициативам ФРИИ Александра Орехович объясняет, кто и зачем продает информацию о гражданах РФ и можем ли мы защищать свои данные от нежелательного распространени...

Cмотреть видео

Cмотреть видео

АИВ: Лекция 2. «Защита пользовательских и корпоративных данных как приоритет гос-ва в цифровой эконо

О защите персональных данных слушатели курса «Основы цифровой экономики» уже знают много. Но это ещё не всё – в новой лекции поговорим об информационной безопасности в целом. Директор по направлению «Информационная безопасность» органи...

Cмотреть видео

Cмотреть видео

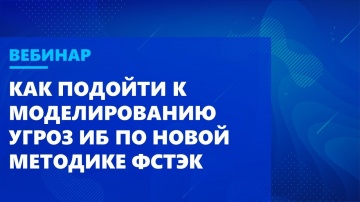

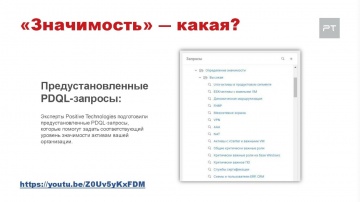

Новая методика ФСТЭК. Как теперь моделировать угрозы ИБ? - видео

Вебинар по самой обсуждаемой теме весны 2021! Эксперты рассказывают про изменения в подходе к моделированию ИБ-угроз согласно новой методике ФСТЭК: • как новая методика ФСТЭК повлияет на управление угрозами в компаниях • как теперь правиль...

Cмотреть видео

Cмотреть видео

О решении АО "Лаборатория Касперского" к обеспечению информационной безопасности КИИ - видео

О решении АО "Лаборатория Касперского" к обеспечению информационной безопасности КИИ. Андрей Ужаков. Руководитель обособленного подразделения Иннополис. Лаборатория КасперскогоСостояние законодательной базы по КИИ на текущий момент, подход ...

Cмотреть видео

Cмотреть видео

SCADA: Как хакеры взламывают промышленные системы - видео

Как хакеры взламывают промышленные системы? Михаил Левин. Заместитель директора ESC. Positive Technologies.

Cмотреть видео

Cмотреть видео

ДиалогНаука: Вебинар: Что нового в MaxPatrol SIEM - видео

В феврале вышла новая версия системы выявления инцидентов MaxPatrol SIEM. В MaxPatrol SIEM 6.1 пользователи могут создавать дашборды с любым количеством виджетов, делиться дашбордами с коллегами, контролировать актуальность данных об IT-акт...

Cмотреть видео

Cмотреть видео

Применение аналитических средств для обеспечения безопасности киберфизических систем предприя

Как применять аналитические средства для обеспечения безопасности киберфизических систем предприятий ТЭК? Николай Нашивочников. Заместитель генерального директора. Газинформсервис.

Cмотреть видео

Cмотреть видео