Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

Актив: Вход в Личный кабинет юридического лица на сайте nalog.gov.ru c помощью Рутокена (для ОС Wind

В этом видео рассказываем, как войти в личный кабинет юридического лица на сайте Федеральной Налоговой Службы с помощью устройства Рутокен в ОС Windows. Вход показан на примере Яндекс.Браузера. С подробным описанием работы можно ознакомит...

Cмотреть видео

Cмотреть видео

ДиалогНаука: USERGATE SUMMA – слагаемые безопасности

ТЕЗИСЫ ВЕБИНАРА:- Состояние рынка NGFW в России - Типичные задачи по сетевой безопасности и как они решаются экосистемой UserGate SUMMA - Почему open source – это несерьезно - Технические ноу-хау и планы по развитию экосистемы UserGate SUMM...

Cмотреть видео

Cмотреть видео

Аладдин Р.Д.: Электронная подпись с JaCarta в "Маркировке" на кассах "Эвотор"

Пользователи сервиса "Маркировка" для смарт-терминалов "Эвотор" теперь могут подписывать документы электронной подписью с использованием наиболее распространенных на массовом рынке USB-токенов JaCarta LT. Как начать работу в приложении "Ма...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: ЦЕНТРАЛЬНЫЙ ЭЛЕМЕНТ ЕДИНОЙ ПЛАТФОРМЫ БЕЗОПАСНОСТИ

Сложность, масштаб и ущерб от кибератак растут с каждым днем, а разрозненные средства защиты информации оказываются малоэффективны против них. Для противодействия современным угрозам система информационной безопасности должна функционироват...

Cмотреть видео

Cмотреть видео

Код Безопасности: Подготовка виртуальных учебных стендов по продуктам Кода Безопасности

Вебинар будет посвящен подготовке на платформе VMware vSphere виртуальных учебных стендов по Secret Net Studio и vGate для использования в учебном процессе.

Cмотреть видео

Cмотреть видео

Layta: Контроль активности персонала

Контроль активности персонала Macroscop – в режиме Real Time поможет осуществить мониторинг активности персонала в контрольных зонах. Дополнительно возможно построение отчетов в графическом виде по каждой из шести зон за необходимый временн...

Cмотреть видео

Cмотреть видео

Layta: Optimus IP-E011.3(3.6) - Уличная IP-видеокамера

Пример записи камеры Optimus IP-E011.3(3.6)

Cмотреть видео

Cмотреть видео

Информзащита: Телепередача «Кибербезопасность» на телеканале РБК

Трояны, вирусы-шифровальщики, фишинговые атаки и поддельные сайты – это далеко не полный список опасностей, которые встречаются нам сегодня. В выпуске телепередачи о рынке кибербезопасности России на телеканале РБК президент компании «Инфор...

Cмотреть видео

Cмотреть видео

Layta: IronLogic Z-495 EHT - Электронный замок для мебели с питанием от батареек

Демонстрация работы электронного замка для мебели.

Cмотреть видео

Cмотреть видео

Layta: Beward N500 (обзор) - IP-камера видеонаблюдения миниатюрная

Обзор видеокамеры Beward N500. Ссылка на камеру:

Cмотреть видео

Cмотреть видео

Check Point: Architecting Consolidated Security with Infinity

Presenting The Good, The Bad and The Ugly. Where does your company’s architecture fit? Learn how to build the best Infinity architecture and chime into a live interview listening to those who have transformed Ugly into Good.

Cмотреть видео

Cмотреть видео

Опыт АО «ДиалоНаука» по построению систем защиты от целенаправленных атак

В настоящее время целенаправленные атаки являются наиболее опасными и актуальными для большинства компаний. По мере развития средств защиты, совершенствуются и злоумышленники. В рамках вебинара будет рассмотрен опыт АО «ДиалоНаука» по постр...

Cмотреть видео

Cмотреть видео

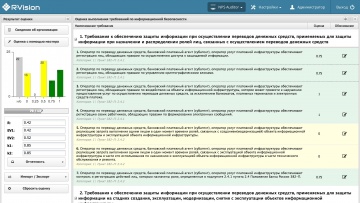

Видео_Инструкция по работе с модулем NPS Auditor

В данном видео показаны основные шаги по проведению оценки соответствия информационной безопасности (при осуществлении переводов денежных средств) требованиям Положения 382-П с использованием модуля NPS Auditor

Cмотреть видео

Cмотреть видео

СёрчИнформ: DCAP-система «СёрчИнформ FileAuditor» - видео

«СёрчИнформ FileAuditor» – решение для автоматизированного аудита файловой системы, поиска нарушений прав доступа и отслеживания изменений в критичных данных. Защищает конфиденциальные документы от опасных действий сотрудников и наводит пор...

Cмотреть видео

Cмотреть видео

Код ИБ: Автоматизация развертывания правил детектирования атак для любых SIEM с использованием GitOp

Автоматизация развертывания правил детектирования атак для любых SIEM с использованием GitOps подхода ВЛАДИМИР ЗВОНАРЕВ, Главный архитектор SOC, ЭР-Телеком_______КОД ИБ: семейство проектов, главная миссия которых — повышать зрелость ...

Cмотреть видео

Cмотреть видео

JsonTV: Нужна универсальная информационная система, полностью удовлетворяющая потребности владельца

Игорь Морозов, коммерческий директор АО "НППКТ". Тренды и потенциал российского сектора кибербезопасности - 2023. Мероприятие ЦЕНТРа КОНФЕРЕНЦИЙ Event СЕГОДНЯ.Российский рынок кибербезопасности, по мнению экспертов, находится в выгодном пол...

Cмотреть видео

Cмотреть видео

Код ИБ: Экстренные сводки с судебных полей DLP - видео Полосатый ИНФОБЕЗ

Не так давно в профильных чатах между коллегами разгорелась горячая дискуссия на тему решения суда Еврейской автономной области, который поставил DLP вне закона. Вместе с Иваном Бирулей, руководителем департамента корпоративной безопасности...

Cмотреть видео

Cмотреть видео

Актив: Вебинар «Рутокен Логон: перезагрузка»

Компания «Актив» получила сертификат ФСТЭК России на «Рутокен Логон». Вебинар посвящен обзору функциональных возможностей программного продукта. На вебинаре будут рассмотрены следующие вопросы: - ключевые преимущества и возможности пр...

Cмотреть видео

Cмотреть видео

Layta: Светильник светодиодный Световые технологии BELL/S

Обзор светодиодных светильников акцентирующего света высокой мощности – BELL LED и JET LED. Светильники отличаются высокой технологичностью и функциональностью. А благодаря лаконичному дизайну идеально впишутся в дизайн-концепцию любого сов...

Cмотреть видео

Cмотреть видео

ИТ-ГРАД: миграция в облако провайдера: сценарии и безопасность

Все мы знаем, что облака открывают широкие возможности: решают задачи цифровизации, позволяя сосредоточиться на профильном направлении бизнеса без необходимости управления собственной ИТ-инфраструктурой. Чтобы процесс миграции в облако прош...

Cмотреть видео

Cмотреть видео

TerraLink global: Композитная аутентификация HID DigitalPersona - видео

На нашем вебинаре мы познакомили вас с усовершенствованной системой многофакторной аутентификации HID® DigitalPersona® (ранее Crossmatch), которая позволяет комбинировать не только знакомые всем факторы, но и добавляет дополнительные услови...

Cмотреть видео

Cмотреть видео

СёрчИнформ: ИБ со Львом Матвеевым. Анатолий Скородумов, ПАО «Банк Санкт-Петербург» - видео

Информационная безопасность в банковской сфере. Как изменилась информационная безопасность за 25 лет, как обеспечить сохранность данных клиентов банков, какие схемы применяют мошенники и как минимизировать риски по ИБ. Использование аутсорс...

Cмотреть видео

Cмотреть видео

Positive Technologies: Как использовать API в MaxPatrol VM: теория и практика

Открытый API позволяет удобно и безопасно улучшать продукт и настраивать его в соответствии с конкретными задачами и потребностями. Используя API, можно не создавать свои собственные функции, а воспользоваться уже раннее разработанными.На в...

Cмотреть видео

Cмотреть видео

Layta: PERCo-RB-03S - Полуростовый роторный турникет

Полуростовый роторный турникет PERCo-RTD-03S и формирователь прохода из нержавеющей стали. Ссылка на оборудование:

Cмотреть видео

Cмотреть видео

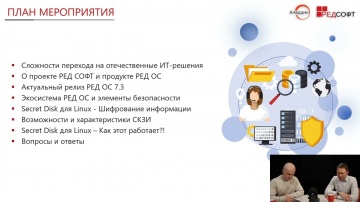

Аладдин Р.Д.: Запись вебинара "Шифрование данных в РЕД ОС с помощью Secret Disk", 15 марта 2023 г.

00:00 Intro 07:28 Сложности перехода на Linux 13:52 Подход РЕД СОФТ к импортозамещению 20:24 РЕД ОС 7.3 32:32 Механизмы защиты информации в РЕД ОС 39:31 Сценарии защиты информации с помощью Secret Disk для Linux 46:31 Технические хар...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Сложности и ошибки при реализации требований закона О персональных данных - видео

ПРОГРАММА:Новая методика моделирования угроз безопасности информации: - Основные проблемы при реализации методики ФСТЭК и способы их решения; - Требования сопутствующих документов (БДУ, ЦБ, ФСБ и др.) – как гармонизировать?Разбор частых нар...

Cмотреть видео

Cмотреть видео

JsonTV: ИБКВО2021. Игорь Душа. InfoWatch ARMA

Как защитить АСУ ТП от кибератак, обеспечить непрерывность промышленных процессов и выполнить 187-ФЗ: на примере системы InfoWatch ARMA – Игорь Душа, технический директор InfoWatch ARMA.17–18 марта в Москве состоялась IX конференция «Информ...

Cмотреть видео

Cмотреть видео

Актив: Дуальная смарт-карта Рутокен ЭЦП 3.0 NFC

Мы представляем вашему вниманию новое устройство Рутокен - это дуальная смарт-карта Рутокен ЭЦП 3.0 NFC. Принципиально новое полнофункциональное СКЗИ и средство электронной подписи для мобильных устройств. В этом ролике мы хотим п...

Cмотреть видео

Cмотреть видео

АСУ ТП: Промышленная кибербезопасность - IDS Claroty на базе DPI - видео

Решения Claroty устраняет разрыв в промышленной кибербезопасности между средами информационных технологий (#IT) и операционных технологий (#OT). Организациям с высокоавтоматизированными производственными площадками и фабриками, которые...

Cмотреть видео

Cмотреть видео