Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

Kaspersky Russia: Как защитить свои аккаунты - видео

Киберпреступники часто охотятся за чужими аккаунтами. Они могут получить доступ к учетной записи, если подберут или узнают пароль от нее. Что делать, чтобы ее защитить? А что делать не надо? Ответы на все вопросы — в этом видео. ...

Cмотреть видео

Cмотреть видео

Positive Events: Новое лицо OSINT. 20 полезных приемов поиска в цифровом мире - видео

В докладе представлены 20 практических приемов OSINT c применением новых возможностей цифрового мира: например, поиск по фото с использованием нейронных сетей, сбор информации из даркнета, обнаружение утечек в облачных хранилищах, фиксация ...

Cмотреть видео

Cмотреть видео

GroupIB: Group-IB представляет новый отчет “Программы-вымогатели 2021-2022”

Group-IB, один из лидеров в сфере кибербезопасности, второй год подряд выпускает отчет, посвященный самой опасной угрозе для бизнеса и госсектора во всем мире. В новом отчете “Программы-вымогатели 2021-2022” названы самые агрессивные операт...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Защищенный файловый обмен и своместная работа - вебинар

В настоящее время трудно представить себе бизнес-процесс организации, где не осуществлялись бы обмен файлами в электронном формате и работа с ними. Но в то же время использование средств электронной почты, FTP, файловых серверов и других ко...

Cмотреть видео

Cмотреть видео

Гарда Технологии: Вебинар "Обезличивание данных — возможности нового решения от «Гарда Маскирование»

Компания «Гарда Технологии» разработала систему «Гарда Маскирование» — автоматизированное решение для решения задач маскирования данных в СУБД. С помощью алгоритмов маскирования система создает обезличенные копии баз данных, которые м...

Cмотреть видео

Cмотреть видео

Neosystemy Severo-Zapad: Информационная безопасность. Выбор программного обеспечения в условиях санк

Видеозапись мероприятия, прошедшего 27.04.2022. Таймкоды: 00:00:00 Вступительное слово 00:06:38 Новости из мира ИТ 00:14:30 Замена Microsoft 00:26:02 1С:Облачная инфраструктура 00:32:10 Политика импортозамещения 00:41:20 Мой Оф...

Cмотреть видео

Cмотреть видео

CryptoPro: Защита доступа к веб-сайтам в условиях отзыва SSL / TLS сертификатов международными УЦ

Вебинар по актуальным вопросам обеспечения защищённого доступа пользователей к веб-сайтам в условиях отзыва SSL-сертификатов международными Удостоверяющими Центрами.Актуальные вопросы вебинара: • Обзор ситуации с отзывом SSL-сертификат...

Cмотреть видео

Cмотреть видео

Crocincor: CROC&TALK. Истории про командные процессы и коммуникации в DevSecOps - видео

Обсудим основные боли при внедрении с точки зрения людей и коммуникаций, а также истории перехода в DevSecOps из других направлений.В программе – 2 доклада и дискуссия: Как подружить безопасность и разработку: советы для евангелистов (Ви...

Cмотреть видео

Cмотреть видео

Kaspersky Tech Russia: Е. Пономарева. Кибербезопасность транспортной инфраструктуры - видео

Евгения Пономарева, старший менеджер по развитию бизнеса решений на базе KasperskyOS, рассказала об актуальных технологиях и трендах в транспортной инфраструктуре, а также о том, какие угрозы в ней существуют. Она объяснила, как комплексно ...

Cмотреть видео

Cмотреть видео

Код ИБ: Код ИБ | Красноярск 2022 - видео Полосатый ИНФОБЕЗ

Подробнее о том как это было: https://codeib.ru/blog/novosti-3/kak-zashchishchat-svoi-tsifrovye-resursy-v-epokhu-kibervoiny-218#codeibКОД ИБ: семейство проектов, главная миссия которых — делать мир информационной безопасности простым ...

Cмотреть видео

Cмотреть видео

Экспо-Линк: Интервью с Игорем Бедеровым, T.Hunter

Игорь Бедеров - эксперт в области безопасности бизнеса, бывший сотрудник специальных служб.#Интервью #codeib #ИгорьБедеров #T.HunterКОД ИБ: семейство проектов, главная миссия которых — делать мир информационной безопасности простым и ...

Cмотреть видео

Cмотреть видео

Аладдин Р.Д.: JaCarta Management System 3.7.1 – новые функциональные возможности

На вебинаре спикеры подробно рассказали о новых функциональных возможностях JaCarta Management System (JMS) версии 3.7.1, сертифицированной системы централизованного управления жизненным циклом средств защиты информации (СЗИ), и провели дем...

Cмотреть видео

Cмотреть видео

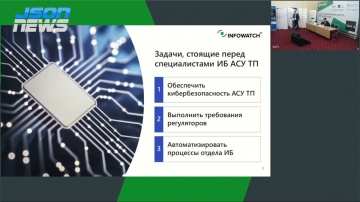

АСУ ТП: Вебинар Защищаем АСУ ТП от современных киберугроз - видео

Получить на почту (скачать) доклад (презентацию) спикеров в PDF и именной сертификат участника: https://infowatch-arma.syssoft.ru/Сайт "Системного софта" - https://www.syssoft.ru/Мы в Фейсбуке - https://www.facebook.com/Syssoftru/ Мы ВКонта...

Cмотреть видео

Cмотреть видео

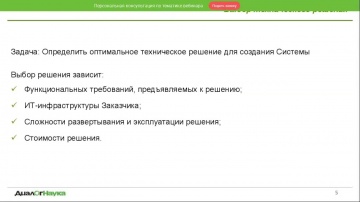

ДиалогНаука: ВЕБИНАР: КОМПЛЕКСНЫЙ ПОДХОД ПО ПРЕДОТВРАЩЕНИЮ УТЕЧКИ ИНФОРМАЦИИ НА ПРЕДПРИЯТИИ

Тезисы: - выявление информации, подлежащей защите - типовые сценарии технической реализации Системы DLP (опыт реализации на проектах) Спикеры: Евгения Заяц, Старший консультант отдела консалтинга, АО ДиалогНаука Артем Туренок, Руководите...

Cмотреть видео

Cмотреть видео

Yandex.Cloud: Защита от DDoS в Yandex Cloud - видео

Количество DDoS-атак на российские компании за три квартала 2021 года увеличилось в 2,5 раза по сравнению с аналогичным периодом 2020 года. А события 2022 года привели к тому, что про DDoS в России узнали все. На совместном вебинаре Yandex ...

Cмотреть видео

Cмотреть видео

АСУ ТП: Обзор развития рынка ИБ АСУ ТП за последние десять лет. Гаврилов Виктор - видео

Десятая юбилейная конференция «Информационная безопасность автоматизированных систем управления технологическими процессами критически важных объектов». Мероприятие прошло при участии ФСТЭК России, Минэнерго РФ, представителей Казахстана и ...

Cмотреть видео

Cмотреть видео

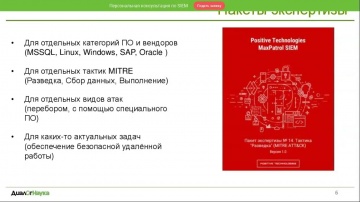

ДиалогНаука: Как организовать работу с исключениями/FALSE POSITIVE для коробочного контента? - видео

ТЕЗИСЫ: На вебинаре рассмотрели основные правила и лайфхаки работы с коробочным контентом на примере MPSIEM. Разобрали типичные кейсы и основные сложности, возникающие у пользователей в работе.Многие современные SIEM-решения предоставляют п...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Стрим «СёрчИнформ»: чем может помочь SIEM и как использовать ее с толком? - видео

На российском рынке ИБ большие перемены - зарубежные игроки уходят, а заказчики экстренно замещают защитные решения. Вопросов много, тема важная. Во время онлайн-дискуссии руководитель отдела аналитики «СёрчИнформ» Алексей Парфентьев, сист...

Cмотреть видео

Cмотреть видео

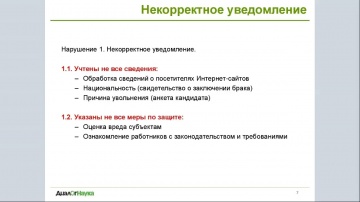

ДиалогНаука: ВЕБИНАР: СЛОЖНОСТИ И ОШИБКИ ПРИ РЕАЛИЗАЦИИ ТРЕБОВАНИЙ ЗАКОНА О ПЕРСОНАЛЬНЫХ ДАННЫХ

О чем этот вебинар: Новая методика моделирования угроз безопасности информации: Основные проблемы при реализации методики ФСТЭК и способы их решения. Требования сопутствующих документов (БДУ, ЦБ, ФСБ и др.) – как гармонизировать? Разбор ча...

Cмотреть видео

Cмотреть видео

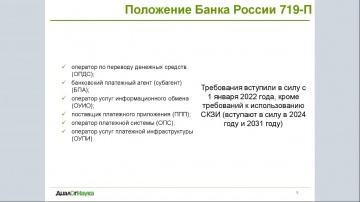

ДиалогНаука: обзор нормативных требований БАНКА РОССИИ по защите информации - вебинар

Обзор требований и изменений в актуальных документах Банка России: 683-П, 719-П, 747-П, 757-П, ГОСТ 57580.1; Определение контуров безопасности; Проведение оценки соответствия; Проведение оценки соответствия. Задать вопрос по тематике вебина...

Cмотреть видео

Cмотреть видео

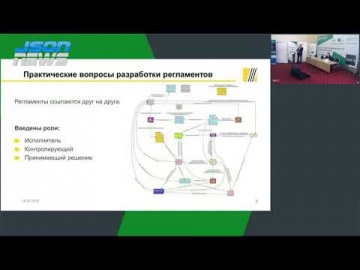

АСУ ТП: Практика разработки и применения ОРД по обеспечению защиты КИИ применительно к АСУ ТП - виде

Михаил Богатырёв, главный менеджер отдела информационной безопасности АСУ ТП Управление информационной безопасности ООО ИК “СИБИНТЕК”Сегодня есть множество источников для получения рекомендуемого набора ОРД. Условно ОРД можно разделить на д...

Cмотреть видео

Cмотреть видео

АСУ ТП: Эшелонированная защита АСУ ТП от кибератак с системой INFOWATCH ARMA - видео

Николай Стаховский, менеджер технического сопровождения продаж Infowatch ARMAЗащита информации в АСУ ТП. Безопасность критической информационной инфраструктуры. ТБ Форум.Вопросы реализации законодательства в области обеспечения безопасности...

Cмотреть видео

Cмотреть видео

JsonTV: Особенности категорирования объектов КИИ оборонно-промышленного комплекса

Юлия Самойлова, Заместитель директора Департамента информационных технологий ФГУП "НПП "Гамма" В рамках данного выступления мы расскажем вам о существующих подходах в области категорирования объектов КИИ оборонно-промышленного комплекса, ...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: 5 ШАГОВ К ПРАВИЛЬНОЙ БЕЗОПАСНОСТИ

На вебинаре мы рассмотрели, как безопаснику работать с тысячами инцидентов и ложных срабатываний от различных систем, а также как наши клиенты используют коробочное решение или настраивают платформу под свои задачи «с нуля» - опыт внедрений...

Cмотреть видео

Cмотреть видео

Аладдин Р.Д.: "Работа ИБ-вендоров в условиях жёстких санкций" – выступление "Аладдин Р.Д." на пресс-

24 марта 2022 года компания "Аладдин Р.Д." приняла участие в пресс-конференции РУССОФТ "Российская IT-индустрия: влияние санкций и тенденции развития", где вместе с другими ведущими российскими софтверными компаниями обсудила тенденции разв...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: АВТОМАТИЗАЦИЯ ПЕНТЕСТА В КРУПНЫХ РАСПРЕДЕЛЕННЫХ СЕТЯХ

Тезисы: - Сложности тестирования защищенности в крупных распределенных сетях - Как может помочь автоматизация? - Особенности реализации автоматизированного пентеста в распределенной среде - Варианты архитектуры решения на основе реальных пр...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: АВТОМАТИЗАЦИЯ ПЕНТЕСТА В КРУПНЫХ РАСПРЕДЕЛЕННЫХ СЕТЯХ

О чем этот вебинар: - Сложности тестирования защищенности в крупных распределенных сетях - Как может помочь автоматизация? - Особенности реализации автоматизированного пентеста в распределенной среде - Варианты архитектуры решения на основе...

Cмотреть видео

Cмотреть видео

Ростелеком - Солар: Вебинар Solar JSOC «Кто и как угрожает российским финансовым компаниям в киберпр

Сегодня финансовый сектор особенно интересен киберпреступникам. Основная цель атак – монетизация путем вывода средств со счетов. Как правило, периметр банков и других крупных финансовых организаций надежно защищен, но, несмотря на это, веро...

Cмотреть видео

Cмотреть видео

АСУ ТП: 02 02 Отраслевой опыт защиты АСУ ТП Устич Наталия Владимировна - видео

Задача сбора событий информационной безопасности с оборудования ПТК АСУТП – Устич Наталия Владимировна, руководитель направления по информационной безопасности АСУ ТП, ПАО «Интер РАО»

Cмотреть видео

Cмотреть видео

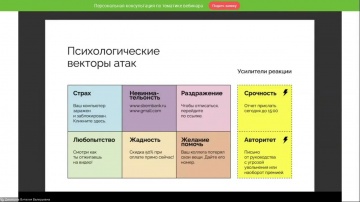

ДиалогНаука: ВЕБИНАР: ОТ ПОВЫШЕНИЯ ОСВЕДОМЛЕННОСТИ СОТРУДНИКОВ К ИНТЕРАКТИВНОЙ ТРЕНИРОВКЕ НАВЫКОВ БЕ

ТЕЗИСЫ: Как атаковали людей в 2021 году – ТОП-5 кейсов цифровых атак На что “ведутся” сотрудники – какие шаблоны имитированных атак лучше всего работали в 2021 году Как оценить уровень защищенности сотрудников за один час Как оценить урове...

Cмотреть видео

Cмотреть видео