Код Безопасности: Интеграция Secret Net и ПАК «Соболь»: преимущества решения и особенности работы → Похожие видео ролики , Страница 3

Демонстрация возможностей по совместному использованию Secret Net 7 и ПАК "Соболь".

Подробнее в видео...

Подробнее в видео...

HD 00:16:19

C#: № 5 Исторический экскурс Преимущества NET и C# - видео

На канале будут такие языки программирования как JavaScript,(React,Angular)Php,Java,C#,Python и другие! Каждый язык будет залит курсом.Вы сможете освоить от А до Я. БЕСПЛАТНО! Этих знаний хватит для трудоустройства!

Cмотреть видео

Cмотреть видео

HD 00:18:52

Современные тренды в области мониторинга и обеспечения экономической и производственной безопасности

Автор: Юрий Бондарь Презентация: Четвертая конференция "Кибербезопасность АСУ ТП" прошла под лозунгом «Время действовать вместе». Атаки на промышленные системы стали важнейшей угрозой, которая носит глобальный характер и представляет опас...

Cмотреть видео

Cмотреть видео

HD 00:06:48

Мониторинг транспорта. Как работает СКАУТ Платформа, описание, характеристики, преимущества

Что такое СКАУТ-Платформа: Принцип работы: Преимущества

Cмотреть видео

Cмотреть видео

HD 00:10:05

ГЛОНАСС GPS: Преимущества трекеров СКАУТ для систем мониторинга транспорта

Преимущества ГЛОНАСС GPS трекера СКАУТ серии MT(мониторинг транспорта)

Cмотреть видео

Cмотреть видео

HD 00:36:48

Интеграция Системы СКАУТ [Запись продуктового обучения 18.02.2018]

Запись продуктового обучения для технических и коммерческих специалистов.

Cмотреть видео

Cмотреть видео

HD 00:05:30

10 важнейших инцидентов IT-безопасности 2013 года — мнение эксперта

Некоторые события 2013 года стали поистине сенсационными. Они заставили нас по-новому посмотреть на то, как мы теперь используем интернет и с какими видами рисков нам приходится сталкиваться. Полный текст отчета доступен здесь: Официаль...

Cмотреть видео

Cмотреть видео

HD 00:14:05

Управление безопасностью критической инфраструктуры

Автор: Екатерина Рудина Презентация: Четвертая конференция "Кибербезопасность АСУ ТП" прошла под лозунгом «Время действовать вместе». Атаки на промышленные системы стали важнейшей угрозой, которая носит глобальный характер и представляет ...

Cмотреть видео

Cмотреть видео

HD 00:02:08

Удобство и безопасность в одном решении - Advanced Authentication

Advanced Authentication – улучшение удобства использования для легитимных пользователей, сокращение издержек на предоставление услуги дополнительного фактора аутентификации и обнаружение кражи учетной записи на ранней стадии.

Cмотреть видео

Cмотреть видео

HD 00:16:48

Интегрированные решения по информационной безопасности в системах промышленной автоматизации

Автор: Артем Кожевников Презентация: Четвертая конференция "Кибербезопасность АСУ ТП" прошла под лозунгом «Время действовать вместе». Атаки на промышленные системы стали важнейшей угрозой, которая носит глобальный характер и представляе...

Cмотреть видео

Cмотреть видео

HD 00:43:12

12N - Интеграционные возможности Naumen Service Desk (обзор)

Компания NAUMEN провела вебинар «Интеграционные возможности как один из ключевых факторов при выборе ITSM-решения». Вебинар посвящен вопросам интеграции Naumen Service Desk с внешними системами. На вебинаре мы рассмотрели: • классы систем...

Cмотреть видео

Cмотреть видео

HD 00:06:45

Интеграция «1С:Документооборот» с другими учетными системами - решение Первый БИТ

Интеграция в 1С:Документооборот : • Бесшовная интеграция с решениями 1С:Предприятие 8 • Автоматическая синхронизация данных • Построение территориально-распределительных систем • СВД, ЭДО

Cмотреть видео

Cмотреть видео

HD 00:02:03

#система_элементов_управления_ТОиР. Управление промышленной безопасностью ТОиР. RCM - Простоев.НЕТ

#система_элементов_управления_ТОиР. Управление промышленной безопасностью ТОиР. RCM Мы информационно-образовательный проект по вопросам организации управления процессами поддержания надежности, проведения технического обслуживания и ремон...

Cмотреть видео

Cмотреть видео

HD 00:01:36

#на_вебинаре_обучение_тоир. Преимущества процессного подхода. ТОиР. RCM - Простоев.НЕТ

#на_вебинаре_обучение_тоир. Преимущества процессного подхода. ТОиР. RCM Мы информационно-образовательный проект по вопросам организации управления процессами поддержания надежности, проведения технического обслуживания и ремонтов технолог...

Cмотреть видео

Cмотреть видео

HD 00:01:24

Модель «Интеграция ТОиР»: RCM. ТЕХНИЧЕСКОЕ ОБСЛУЖИВАНИЕ И РЕМОНТ - Простоев.НЕТ

Тема сегодняшнего видео «Модель «Интеграция ТОиР». 0.18 Кроме управления производством на оборудовании есть модель Интеграция ТОиР, другие процессы предприятия. То есть есть как минимум 5 основных процессов, которые по-разному организо...

Cмотреть видео

Cмотреть видео

HD 00:05:56

СЭД TESSA: Урок 6- Особенности работы с вложенной табличной секцией Часть 1

В этом уроке мы познакомимся с особенностями работы с вложенной коллекционной (табличной) секцией в СЭД TESSA на примере создания списка контактных лиц для каждого отдельного контрагента в карточке Входящие.Вы узнаете: • Что такое вложенна...

Cмотреть видео

Cмотреть видео

HD 00:08:19

СЭД TESSA: Урок 7- Особенности работы с вложенной табличной секцией Часть 2

В этом уроке мы продолжим знакомство с особенностями работы с вложенной коллекционной (табличной) секцией в СЭД TESSA на примере создания списка контактных лиц для каждого отдельного контрагента в карточке Входящие.Вы узнаете: • Как запре...

Cмотреть видео

Cмотреть видео

HD 00:07:03

IBS: Игорь Ведёхин на бизнес-бранче Код Безопасности ИД Коммерсантъ

Компания решает сложные задачи в сфере стратегического развития ИТ-ресурсов организации и повышения эффективности процессов, а также оказывает услуги в области создания систем управления, управления данными и аналитики, системной интегра...

Cмотреть видео

Cмотреть видео

HD 00:42:44

Код Безопасности: Разрушение мифов о vGate

vGate - сертифицированное средство защиты платформ виртуализации, обеспечивающее контроль инфраструктуры, действий администраторов и фильтрацию сетевого трафика на уровне гипервизора Вебинар будет интересен специалистам по информационной...

Cмотреть видео

Cмотреть видео

HD 00:14:47

BaseGroup Labs: Улучшение качества решений через интеграцию с источниками новых данных

На имеющихся у банка данных построить хорошую скоринговую карту получается не всегда, например, из-за нехватки данных, либо их крайне низкого качества. Но это не означает, что построить скоркарту нельзя. Одно из возможных решений указанной ...

Cмотреть видео

Cмотреть видео

HD 00:31:51

BaseGroup Labs: Loginom: интеграция через веб-сервисы

В Loginom доступна возможность интеграции с помощью веб-сервисов, что позволяет легко подключаться к внешним источникам и делиться результатами анализа данных. Более подробную информацию о прошедшей презентации можно найти на странице меро...

Cмотреть видео

Cмотреть видео

HD 00:12:24

Layta: IronLogic Z-5R Web особенности и конфигурирование сетевого контроллера

Ссылка на оборудование:

Cмотреть видео

Cмотреть видео

HD 00:28:18

Код Безопасности: Быстрое внедрение vGate. Разбор реальных кейсов

Вебинар будет интересен специалистам по информационной безопасности в государственных и коммерческих организациях на этапе выбора или внедрения средств защиты, а также партнерам компании «Код Безопасности». Ведущий: Владимир Ларичев, инж...

Cмотреть видео

Cмотреть видео

HD 01:16:24

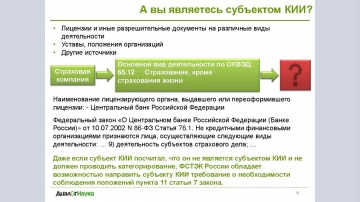

ДиалогНаука: Практика реализации требований 187-ФЗ «О БЕЗОПАСНОСТИ КИИ».

Вебинар посвящен вопросам, связанным с выполнением требований 187-ФЗ «О безопасности критической информационной инфраструктуры». Будет рассмотрена методика категорирования, а также особенности процесса и практика реализации. ПРОГР...

Cмотреть видео

Cмотреть видео

HD 00:21:05

Актив: Выступление Иванова Владимира на конференции «Код информационной безопасности» в Екатеринбург

«Актив» традиционно принимает участие в мероприятии. В рамках деловой программы директор по развитию компании «Актив» Владимир Иванов прочитал доклад «Электронная подпись с точки зрения безопасности бизнеса».

Cмотреть видео

Cмотреть видео

HD 00:04:16

Актив: Ролик об участии компании «Актив» в конференции «Информационная безопасность и импортозамещен

На пленарном заседании «Информационная безопасность в органах государственной власти и местного самоуправления» директор по развитию компании «Актив» Владимир Иванов выступил с докладом «Аутентификация и электронная подпись. Экосистема и ре...

Cмотреть видео

Cмотреть видео

HD 00:38:39

Код Безопасности: Диагностика и устранение неполадок в Secret Net 7

Secret Net - сертифицированное средство защиты информации от несанкционированного доступа для операционных систем семейства MS Windows В ходе онлайн-семинара эксперт ответит на следующие вопросы: - Как снизить риск появления ошибок Secre...

Cмотреть видео

Cмотреть видео

HD 01:24:45

Код Безопасности: Анализ требований по защите критической информационной инфраструктуры (КИИ). Закон

Какие подзаконные акты к 187-ФЗ о безопасности КИИ необходимо проанализировать для полного понимания темы? Кто является субъектом КИИ?Какова последовательность действий субъекта КИИ по выполнению требований закона и подзаконных а...

Cмотреть видео

Cмотреть видео

HD 00:11:25

Код Безопасности: Порядок подключения к АС СЭП

Компания «Код Безопасности» основана в 2008 году и ведет свою деятельность на основании девяти лицензий ФСТЭК России, ФСБ России и Министерства обороны Российской Федерации. Российский разработчик программных и аппаратных средств защиты ...

Cмотреть видео

Cмотреть видео

HD 01:00:18

Код Безопасности: Межсетевое экранирование виртуальной инфраструктуры с помощью vGate 4.1

vGate - cертифицированное средство защиты платформ виртуализации на базе VMware vSphere или Microsoft Hyper-V В ходе онлайн-семинара эксперт ответит на следующие вопросы: - C какими сложностями сталкиваются заказчики при сегментации сете...

Cмотреть видео

Cмотреть видео

![Интеграция Системы СКАУТ [Запись продуктового обучения 18.02.2018]](https://12n.ru/upload/video/images/small/4e/9e/4e9e05a98abff63cdc4d7135bf7f389a.jpg)