Код ИБ: Нетсталкинг. Как хакеры и злоумышленники могут найти информацию с помощью гугла и дорков - в → Похожие видео ролики , Страница 8

Нетсталкинг. Как хакеры и злоумышленники могут найти информацию с помощью гугла и дорков РОМАН ВЕГЕЛИН Инженер-программист по технической защите информации, Винвестор #codeib Читать подробнее о Коде ИБ в Ростове-на-Дону: http://rostov-na-donu.codeib.ru/ КОД ИБ: семейство проектов, главная миссия которых — делать мир информационной безопасности простым и понятным Здесь вы обязательно найдёте полезное об: информационной безопасности и кибербезопасности в целом, аутсорсинге и аудите в ИБ, хакерах, фишинге, кибератаках и уязвимостях, хранении персональных данных, искусственном интеллекте и ней...

Подробнее в видео...

Подробнее в видео...

HD 01:22:55

Код Безопасности: Анализ требований Банка России по защите информации в кредитных организациях

На вебинаре мы ответим на следующие вопросы: - Какие нормативные акты кроме 683-П необходимо проанализировать для полного понимания темы? - Какова последовательность действий банка по выполнению требований нормативных актов? ...

Cмотреть видео

Cмотреть видео

HD 00:40:17

Forbes: интервью с Евгением Касперским — о политике, Instagram и хакерах

Евгений Касперский — один из самых известных в мире предпринимателей из России. Его «Лаборатория Касперского» — ведущий глобальный разработчик антивирусного софта. Сам миллиардер в последние годы сталкивается с давлением...

Cмотреть видео

Cмотреть видео

HD 01:30:52

SpecialistTV: управление IT-услугами в информационном мире

В первом квартале 2019 г. начали выходить первые публикации по фреймворку (да - теперь это уже не библиотека!) ITIL. Основные темы круглого стола: - Новое в ITIL 4.0, сходства и отличия от предыдущих версий; - Как будет выглядеть структура...

Cмотреть видео

Cмотреть видео

HD 00:22:24

Международная конференция «Современные информационные технологии в образовании» - Денис Ковалевич

Международная конференция "Современные информационные технологии в образовании": Технологическое предпринимательство как регулярная профессия. Доклад Дениса Ковалевича, генерального директора группы компаний Technospark. 25 июня 2019г.

Cмотреть видео

Cмотреть видео

HD 00:04:30

Expo-Link: #разговорыпроИБ №3: что общего между медициной и информационной безопасностью

Небольшой кусочек вводной дискуссии с Кода ИБ в Астане, где эксперты сравнили отрасль ИБ с медициной, а безопасников - с лекарями. 00:55 Виталий Ли, Председатель Центральноазиатского общества профессионалов кибербезопасности: "Антивиру...

Cмотреть видео

Cмотреть видео

HD 00:02:14

Простоев.НЕТ: Поддержка стандарта в информационной системе предприятия. ТОиР. RCM. Reliability

Регистрируйтесь на наш онлайн курс «Базовые практики планирования ТОиР, управления надежностью и критичностью оборудования по методике RCM». Зарегистрироваться на бесплатную неделю можно в любое время

Cмотреть видео

Cмотреть видео

HD 01:02:17

ДиалогНаука: ГОСТ 57580.3-2022 «Управление риском реализации информационных угроз и обеспечение...

ГОСТ 57580.3-2022 «Управление риском реализации информационных угроз и обеспечение операционной надежности»: требования и подходы к их реализации На вебинаре, с Директором по консалтингу АО «ДиалогНаука» Антоном Свинцицким, были рассмотрены...

Cмотреть видео

Cмотреть видео

HD 00:20:39

voximplant: Dialogflow: Трансформация бизнеса с помощью голосовых интерфейсов и NLU

Звиад Кардава – Developer Relations, Google Число упоминаний нового сервиса от Google увеличивается с каждым днем. Многие знают, что Dialogflow позволяет создавать чат-ботов для разных платформ/языков на разных устройствах, но не многие до...

Cмотреть видео

Cмотреть видео

HD 00:19:06

voximplant: Поиск точек роста в бизнесе с помощью речевой аналитики

Алексей Кондратенко – Co-Founder, SpeechAnalytics На примере компании по доставке еды разберем методику поиска проблем в компании на основе телефонных разговоров. Покажем как работа с нелояльными клиентами может увеличить выручку на 15%.&n...

Cмотреть видео

Cмотреть видео

HD 00:01:15

КРОК: Как избавиться от рутины с помощью чат-бота?

Как думаете, сколько времени ежедневно уходит у сотрудника на заполнение заявок: оформление командировок, отпусков, заказ пропуска и многое другое? Учитывая, что сначала нужно найти правильную форму, заполнить, распечатать и отнести её в оп...

Cмотреть видео

Cмотреть видео

HD 00:38:16

Стачка: Мессенджер маркетинг. Раскрытия клиентского потенциала с помощью WhatsApp / Виктор Комаров -

— как с помощью WhatsApp оптимизировать расходы рекламных кампаний (покажем с кейсами) — как построить полноценный мессенджер-маркетинг в компании — может ли WhatsApp заменить приложение для клиентов оффлайн-бизнеса — как автоматизировать у...

Cмотреть видео

Cмотреть видео

HD 00:01:43

Novoport: Информация об отеле - видео

В данном видеоуроке рассказывается как добавлять информацию об отеле в АСУ Мой отель Конфигуратор Информация об отеле Укажите всю необходимую информацию о Вашем отеле: наименование, контактные данные, тип отеля, звездность, логотип, сайт, р...

Cмотреть видео

Cмотреть видео

HD 00:05:20

Актив: Вход в Личный кабинет индивидуального предпринимателя на nalog.gov.ru c помощью Рутокен (Wind

00:00 - Подготовка к работе 01:02 - Часть 1: вход по сертификату с контейнерами формата КриптоПро CSP 02:51 - Часть 1: ошибки при входе по сертификату с контейнером формата КриптоПро 03:05 - Часть 1: подробнее про настройку браузеров 03:17 ...

Cмотреть видео

Cмотреть видео

HD 00:31:42

plmclub: Автоматизация измерений и статистического анализа с помощью КИМ

На вебинаре будут рассмотрены следующие темы: - Составление плана контроля на основе 2D/3D документации изделия. - Проведение измерений и передача данных с измерительной машины в систему QMS Professional. - Построение контрольных карт ...

Cмотреть видео

Cмотреть видео

HD 00:02:44

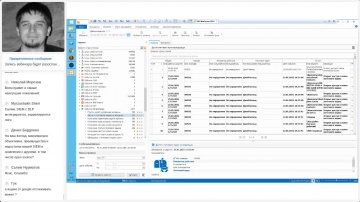

Первый Бит: Как увеличить продажи в 5 раз с помощью 1С:Управление торговлей и Битрикс24.CRM

Компания «Мое тепло» работает с 2001 года. Занимается продажей инженерных систем водо- и теплоснабжения, а также его монтажом и обслуживанием. Сегодня клиенты компании – коммерческие и государственные предприятия, а также частные лица из...

Cмотреть видео

Cмотреть видео

HD 01:09:43

СёрчИнформ: Кейс-вебинар «SIEM-системы в информационной безопасности». 28.01.2021 - видео

Как не утонуть в потоке ИБ-событий: используем SIEM-систему грамотно читайте в специальном материале на нашем сайте https://searchinform.ru/blog/2021/02/03/kak-ne-uto...

Cмотреть видео

Cмотреть видео

HD 00:19:05

Autodesk CIS: Комплексное инженерное благоустройство территории с помощью Autodesk Civil 3D

BIM в инфраструктуре Комплексное инженерное благоустройство территории с помощью Autodesk Civil 3D Автоматизированное проектирование генерального плана с помощью Autodesk Civil 3D совершенно привычно для многих инженеров. Но как решить да...

Cмотреть видео

Cмотреть видео

HD 00:12:13

Цифровизация: Цифровизация Якутии это развитие систем информационной безопасности. - видео

Коллектив компании «РаСИБ» –это специалисты, проходящие ежегодную аттестацию по информационным технологиям и информационной безопасности, способные решить задачи любой сложности. Развивая распространении электронной цифровой подписи, програ...

Cмотреть видео

Cмотреть видео

HD 00:02:40

TerraLink: Бизнес-аналитика для группы компаний «Алвиса» с помощью SAP Analytics Cloud. Проект Terr

Использование SAP Analytics Cloud не только сделало для группы компаний «Алвиса» возможным использование передовой аналитической системы с неограниченными возможностями визуализации. Холдинг намерен усилить свои позиции благодаря новой сист...

Cмотреть видео

Cмотреть видео

HD 00:39:46

TerraLink: Вебинар "ЭДО на SAP стандарте с помощью файлового коннектора TerraLink xDE" - видео

Вебинар «ЭДО на SAP стандарте? Легко! Применяем мультиоператорный файловый коннектор TerraLink xDE» открывает серию вебинаров, посвященных юридически значимому электронному документообороту и продукту TerraLink xDE, предназначенному для инт...

Cмотреть видео

Cмотреть видео

HD 00:03:39

InfoSoftNSK: Семинар "Решение наболевших проблем производства с помощью ERP-системы"

Мы внедряем и сопровождаем программные продукты 1С, которые позволяют эффективно вести управленческий, бухгалтерский, торговый и кадровый учет как в небольших фирмах, так и в крупных компаниях с разветвленной филиальной структурой.

Cмотреть видео

Cмотреть видео

HD 00:00:29

Информзащита: Российские хакеры победили в Абу-Даби

Команда True0xA3 - взлом нефтяного хранилища, как это было, глазами участников.

Cмотреть видео

Cмотреть видео

HD 00:25:20

Autodesk CIS: Визуализируй это! Как наглядно показать любую информацию на 3D виде из BIM моделей в R

Autodesk University Russia 2018. Москва, 3-4 октября 2018 http://au.autodesk.com/russia Вопросы использования ПО Autodesk можно обсудить на форуме: https://autode.sk/2OE1a1v Организация совместной работы, управление данными и программирова...

Cмотреть видео

Cмотреть видео

HD 00:03:29

Softline: Александр Вураско в прямом эфире информационно-аналитической программы «Минск-Москва»

Александр Вураско, ведущий аналитик Infosecurity a Softline company в прямом эфире информационно-аналитической программы «Минск-Москва» рассказал о специфике белорусского сегмента интернета и опасностях мошеннических действий в сети. Все ...

Cмотреть видео

Cмотреть видео

HD 00:06:28

GroupIB: Убийца iOS: чем опасен для ваших IPhone джейлбрейк с помощью checkra1n

Итальянский исследователь Лука Тодеско, известный тем, что протяжении последних нескольких лет ищет уязвимости в iOS, выпустил checkra1n, новую утилиту для джейлбрейка, основанную на эксплоите, использующем уязвимость в загрузчике устройств...

Cмотреть видео

Cмотреть видео

HD 00:57:13

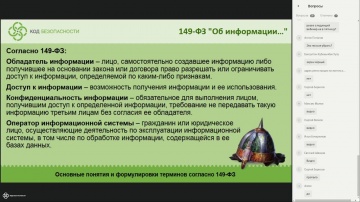

Код Безопасности: Обзор требований регуляторов к обеспечению защиты информации - часть 1

В вебинарах, посвященных обзору требований регуляторов к обеспечению защиты информации рассматриваются особенности применения нормативных документов ФСТЭК России и законов России в сфере обеспечения информационной безопасности. В резул...

Cмотреть видео

Cмотреть видео

HD 00:50:06

Код Безопасности: Обзор требований регуляторов к обеспечению защиты информации - часть 2

вебинарах, посвященных обзору требований регуляторов к обеспечению защиты информации рассматриваются особенности применения нормативных документов ФСТЭК России и законов России в сфере обеспечения информационной безопасности. В результате и...

Cмотреть видео

Cмотреть видео

HD 01:01:39

Код Безопасности: Способы защиты информации от НСД - часть 1

В вебинаре рассматриваются теоретические и практические аспекты применения средств защиты информации от НСД. В результате изучения теоретического материала вебинаров слушатели получат информацию о: - возможностях и недостатках штатных сре...

Cмотреть видео

Cмотреть видео

HD 00:04:35

GroupIB: Как злоумышленники могут читать вашу переписку в Telegram. И как им в этом помешать

Group-IB сообщает о ряде инцидентов, связанных с получением нелегального доступа к содержимому переписки в Telegram на устройствах iOS и Android у клиентов разных операторов сотовой связи. Во всех случаях на устройствах пострадавших единст...

Cмотреть видео

Cмотреть видео

HD 01:15:35

Код Безопасности: Способы защиты информации от НСД - часть 2

В вебинаре рассматриваются теоретические и практические аспекты применения средств защиты информации от НСД. В результате изучения теоретического материала вебинаров слушатели получат информацию о: - возможностях и недостатках штатных сре...

Cмотреть видео

Cмотреть видео