Поиск по тегу «информационная» в разделе Видеокаталог

HD 00:53:29

ДиалогНаука: ОБЗОР ФУНКЦИЙ НОВОЙ ВЕРСИИ ОС UGOS 7.1 от UserGate - вебинар - видео

Вместе с UserGate разобрал обновления в операционной системе UGOS версии 7.1, которая является основой для экосистемы UserGate SUMMA, включающей в себя UserGate NGFW – межсетевой экран следующего поколения. В новой версии операционной систе...

Cмотреть видео

Cмотреть видео

HD 01:09:20

ДиалогНаука: Первая РОССИЙСКАЯ платформа автоматического пентеста. CtrlHack APT BEZDNA

О ЧЕМ ЭТОТ ВЕБИНАР? Рассказали о новой российской платформе автоматического пентеста. Описали возможности платформы. Рассказали, как использовать платформу и встроить ее в существующие процессы. Показали, какие преимущества может дать ис...

Cмотреть видео

Cмотреть видео

HD 01:00:56

ДиалогНаука: INDEED PAM управление доступом привилегированных пользователей к ИТ-системам организаци

На вебинаре эксперты Компании Индид рассказали о возможностях Indeed PAM, продемонстрировали работу и сценарии его использования.Участники вебинара узнали, какие важные задачи решает продукт Indeed PAM: - Исключает несанкционированный...

Cмотреть видео

Cмотреть видео

HD 00:56:29

ДиалогНаука: ZERO TRUST NETWORK ACCESS И ZERO TRUST EXTENDED ОТ ИТ ЭКСПЕРТИЗА - вебинар

Совместный вебинар с разработчиками полностью российского и внесённого в реестр отечественного ПО, комплекса информационной безопасности «Сакура». Комплекс предназначен для контроля удалённых рабочих мест и активного реагирования на несоотв...

Cмотреть видео

Cмотреть видео

HD 00:02:57

ДиалогНаука: АО "ДиалогНаука" Информационная безопасность

Акционерное общество «ДиалогНаука» создано 31 января 1992 года. Учредителями компании были СП «Диалог» и Вычислительный центр Российской Академии наук. До этого 2 года наш коллектив был известен как Научный центр СП «Диалог» при Вычислитель...

Cмотреть видео

Cмотреть видео

HD 01:09:16

ДиалогНаука: ГОСТ 57580.4-2022 «Обеспечение операционной надежности» Инструменты реализации – вебин

На вебинаре, со старшим консультантом отдела консалтинга АО «ДиалогНаука» Ксенией Засецкой, были детально рассмотрены подходы и необходимые к реализации требования для обеспечения операционной надежности финансовых организаций. ПРОГРАММА: 1...

Cмотреть видео

Cмотреть видео

HD 00:56:35

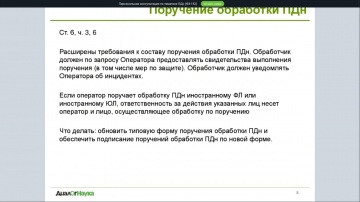

ДиалогНаука: Последствия реформы 152-ФЗ «О персональных данных» - вебинар

ПРОГРАММА ВЕБИНАРА: Последствия реформы 152-ФЗ «О персональных данных». Сложности, связанные с реализацией новых требований. Практические способы разрешения проблемных ситуаций. Актуальные комментарии Роскомнадзора. 1. Как сейчас проводятся...

Cмотреть видео

Cмотреть видео

HD 01:02:17

ДиалогНаука: ГОСТ 57580.3-2022 «Управление риском реализации информационных угроз и обеспечение...

ГОСТ 57580.3-2022 «Управление риском реализации информационных угроз и обеспечение операционной надежности»: требования и подходы к их реализации На вебинаре, с Директором по консалтингу АО «ДиалогНаука» Антоном Свинцицким, были рассмотрены...

Cмотреть видео

Cмотреть видео

HD 00:47:54

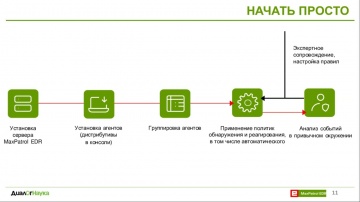

ДиалогНаука: Обзор функционала и архитектуры решения MaxPatrol EDR- вебинар

На вебинаре был проведен обзор и демонстрация самой свежей версии решения MaxPatrol EDR от Positive Technologies для SOC-команд и не только.Полный состав решения MaxPatrol EDR предназначено для управления сбором телеметрии, обнаружения прод...

Cмотреть видео

Cмотреть видео

HD 01:09:12

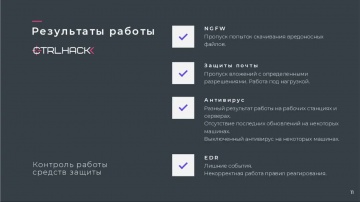

ДиалогНаука: ВЕБИНАР: ПОВЫШЕНИЕ ЭФФЕКТИВНОСТИ ПОДРАЗДЕЛЕНИЙ КИБЕРЗАЩИТЫ С ПОМОЩЬЮ CTRLHACK

Совместный вебинар с компанией CTRLHACK – разработчиком Российской платформы, проводящей контролируемые проверки, имитирующие действия атакующего, и выполняющей симуляции различных кибератакующих техник и многоступенчатых атак непосредствен...

Cмотреть видео

Cмотреть видео

HD 01:03:59

ДиалогНаука: Автоматическая адаптация планов реагирования в SOAR 2.0 - Вебинар

На совместном вебинаре с компанией Security Vision провели обзор новой версии системы SOAR на платформе Security Vision 5 - Security Vision SOAR 2.0, в которой реализованы уникальные методы расследования и реагирования на инциденты ИБ на ос...

Cмотреть видео

Cмотреть видео

HD 00:59:42

ДиалогНаука: ОБЗОР КОМПЛЕКСА ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ САКУРА

Вместе с компанией ИТ-Экспертиза и её командой профессионалов в области ИТ разработки программного обеспечения и информационной безопасности, провели обзор возможностей комплекса САКУРА, необходимым для контроля удалённых рабочих мест и акт...

Cмотреть видео

Cмотреть видео

HD 01:12:09

ДиалогНаука: РЕФОРМА 152-ФЗ «О ПЕРСОНАЛЬНЫЙ ДАННЫХ». ОПЫТ ПРАКТИЧЕСКОЙ РЕАЛИЗАЦИИ.

Изменения в 152-ФЗ едва вступили в силу, а уже появились не только первые сложности с их реализацией, но и первые предписания Роскомнадзора. На вебинаре мы рассказали об опыте практического выполнения новых требований 152-ФЗ, о частых пробл...

Cмотреть видео

Cмотреть видео

HD 01:01:19

ДиалогНаука: ВЕБИНАР: INDEED PAM PRIVILEGED ACCESS MANAGER

На вебинаре с Компанией Индид рассмотрели функционал решений PRIVILEGED ACCESS MANAGER* отвечающий за фиксацию действий администраторов и подрядчиков к корпоративным ресурсам в режиме реального времени, запись действий и расследование инцид...

Cмотреть видео

Cмотреть видео

HD 01:01:40

ДиалогНаука: ВЕБИНАР: КАТЕГОРИРОВАНИЕ ОБЪЕКТОВ КИИ. ЧТО НОВОГО? ПРАКТИЧЕСКИЙ ОПЫТ.

В конце прошлого года утверждены поправки в Правила категорирования объектив КИИ (Постановление Правительства № 127), внесшие ряд значительных изменений, усилившие ведомственный мониторинг и повлекшие за собой необходимость выполнения субъе...

Cмотреть видео

Cмотреть видео

HD 00:52:01

ДиалогНаука: ВЕБИНАР: ЭКОСИСТЕМА USERGATE SUMMA. БЕЗОПАНСОТЬ КОРПОРАТИВНЫХ И ТЕХНОЛОГИЧЕСКИХ СЕТЕЙ.

Вместе с UserGate и на базе её экосистемы продуктов безопасности SUMMA* — решением для комплексного управления информационной безопасностью гибридной IT-инфраструктуры, рассмотрели следующие темы: • Актуальные вопросы рынка межсетевого экр...

Cмотреть видео

Cмотреть видео

HD 01:13:17

ДиалогНаука: ВЕБИНАР: ОБЗОР НОРМАТИВНЫХ ТРЕБОВАНИЙ БАНКА РОССИИ ПО ЗАЩИТЕ ИНФОРМАЦИИ

На вебинаре, с директором по консалтингу АО «ДиалогНаука», рассмотрели изменения требований в документах Банка России к обеспечению защиты информации при осуществлении деятельности в сфере финансовых рынков. А также обсудили новые ГОСТы, вс...

Cмотреть видео

Cмотреть видео

HD 00:57:09

ДиалогНаука: Применение платформы CTRLHACK для анализа уровня защищенности организации - видео

На вебинаре с компанией CTRLHACK – разработчиком Российской платформой, проводящей контролируемые проверки, имитирующие действия атакующего и выполняющая симуляции различных кибератакующих техник и многоступенчатых атак непосредственно в ин...

Cмотреть видео

Cмотреть видео

HD 00:37:46

ДиалогНаука: Вебинар: «Возможности Xello Deception для детектирования APT-атак и расследования кибер

Сегодня, в условиях отсутствия обновлений от западных производителей и уязвимостей сред передачи данных и сетевых протоколов, проникновение в сеть — вопрос времени и целей злоумышленников. Ни встроенные средства кибербезопасности, ни грамот...

Cмотреть видео

Cмотреть видео

HD 00:53:43

ДиалогНаука: ВЕБИНАР: УПРАВЛЕНИЕ ИБ И АНАЛИЗ УГРОЗ НА СТЫКЕ ТЕХНОЛОГИЙ И РАЗНЫХ ПРОДУКТОВ

Обсуждение вместе с разработчиками Security Vision - единственной отечественной ИТ-платформы, способной роботизировать порядка 95% рутинного программно-технического функционала специалистов информационной безопасности, предпосылки применени...

Cмотреть видео

Cмотреть видео

HD 00:47:59

ДиалогНаука: Современные методы борьбы с инсайдерскими утечками конфиденциальных документов - видео

С каждым годом все большее число утечек приходится на такие каналы как мессенджеры и сеть. По данным исследований, за первый квартал 2022 года на них пришлось более 74% всех утечек. Зачастую именно там появляются скомпрометированные докумен...

Cмотреть видео

Cмотреть видео

HD 00:35:13

ДиалогНаука: ВЕБИНАР: УСИЛЕНИЕ ПРАКТИК АНАЛИЗА ЗАЩИЩЕННОСТИ СРЕДСТВАМИ АВТОМАТИЗАЦИИ

О ЧЕМ ЭТОТ ВЕБИНАР: - Наиболее распространенные методы анализа защищенности; - Совокупный результат от объединения разных подходов c автопентестом; - Оценки экономического эффекта от внедрения автоматического пентеста. Спикеры: Валерий ...

Cмотреть видео

Cмотреть видео

HD 01:02:47

ДиалогНаука: ВЕБИНАР: ОБЗОР НОРМАТИВНЫХ ТРЕБОВАНИЙ БАНКА РОССИИ ПО ЗАЩИТЕ ИНФОРМАЦИИ.

ПРОГРАММА: - Обзор требований и изменений в актуальных документах Банка России: 683-П, 719-П, 747-П, 757-П, ГОСТ 57580.1; - Проведение оценки соответствия; - Отчетность в Банк России. Спикер: Антон Свинцицкий, директор по консалтингу АО...

Cмотреть видео

Cмотреть видео

HD 00:55:05

ДиалогНаука: № 152-ФЗ «О персональных данных» перетерпел масштабнейшие изменения

Федеральный закон № 152-ФЗ «О персональных данных» перетерпел масштабнейшие изменения за всю свою историю:- Закон теперь распространяется в том числе на иностранных физических и юридических лиц;- Расширились требования к составу согласия на...

Cмотреть видео

Cмотреть видео

HD 00:53:58

ДиалогНаука: ВЕБИНАР: НОВЫЕ ВОЗМОЖНОСТИ ДЛЯ ПРЕДОТВРАЩЕНИЯ APT-АТАК С XELLO DECEPTION 5.0

Сегодня в условиях размытого периметра злоумышленники успешно обходят классические системы защиты. Медианное время их незаметного присутствия в сети составляет 21 день, согласно данным Mandiant. За это время можно добраться до ценных активо...

Cмотреть видео

Cмотреть видео

HD 01:01:04

ДиалогНаука: Эволюция PAM-ТЕХНОЛОГИЙ и векторы развития INDEED PRIVILEGED ACCESS MANAGER

На вебинаре мы обсудили актуальные тенденции в области управления привилегированным доступом, включая такие концепции, как Zero Trust и Just-In-Time, а также поговорили о ключевых направлениях развития продукта Indeed Privileged Access Mana...

Cмотреть видео

Cмотреть видео

HD 00:51:06

ДиалогНаука: Автоматическая симуляция кибератак в комплексной системе киберзащиты компании

В рамках вебинара рассказываем о задачах, которые решают продукты класса BAS. Определяем место продуктов класса BAS в комплексной системе киберзащиты компании. Разбираем почему BAS не заменяет сканер уязвимостей и пентесты, а дополняет их.Н...

Cмотреть видео

Cмотреть видео

HD 00:36:57

ДиалогНаука: ВЕБИНАР: ЭКОСИСТЕМА CORPORATE ID ДЛЯ ЦЕНТРАЛИЗОВАННОГО УПРАВЛЕНИЯ И ЗАЩИТЫ ДОСТУПА

На вебинаре мы поговорили о недостатках современной типовой комплексной системы управления доступом на предприятии, обсудили варианты нейтрализации ключевых угроз и изучим возможности комплекса программных продуктов Indeed Corporate ID, нап...

Cмотреть видео

Cмотреть видео

HD 00:51:22

ДиалогНаука: USERGATE SUMMA – слагаемые безопасности

ТЕЗИСЫ ВЕБИНАРА:- Состояние рынка NGFW в России - Типичные задачи по сетевой безопасности и как они решаются экосистемой UserGate SUMMA - Почему open source – это несерьезно - Технические ноу-хау и планы по развитию экосистемы UserGate SUMM...

Cмотреть видео

Cмотреть видео

HD 01:18:40

ДиалогНаука: Управление уязвимостями - что должны уметь VM-решения

Прежде, чем внедрять систему управления уязвимостями, важно убедиться, что она соответствует ожиданиям команд ИБ и IT.На вебинаре эксперты компании Positive Technologies разберут на примере реальных кейсов, на какие особенности VM-систем ну...

Cмотреть видео

Cмотреть видео