Поиск по тегу «информационная» в разделе Видеокаталог

HD 01:04:47

ДиалогНаука: вебинар ДВУХФАКТОРНАЯ АУТЕНТИФИКАЦИЯ НОВОГО ПОКОЛЕНИЯ - видео

Сегодня кража учетных записей (УЗ) является наиболее распространенным вектором нацеленных атак. Основным способом защиты УЗ в корпоративных сетях и облачных средах является двух- и многофакторная аутентификация (МФА).ПРОГРАММА: - Ландшафт к...

Cмотреть видео

Cмотреть видео

HD 00:50:30

ДиалогНаука: вебинар: Положения Банка России 719-П. Новые требования. Обзор - видео

Вебинар посвящен обзору новых требований по защите информации, определяемых Положением Банка России 719-П. ПРОГРАММА - Обзор новых требований по защите информации, определяемых Положением Банка России 719-П (новые субъекты, новые подходы)...

Cмотреть видео

Cмотреть видео

HD 00:36:02

ДиалогНаука: ВЕБИНАР: НОВОСТИ ИЗ МИРА APT. ЧТО НОВОГО ПРЕДЛАГАЮТ РАЗРАБОТЧИКИ ANTI-APT РЕШЕНИЙ?

Вебинар посвящён тематике целенаправленных атак (APT) и обзору рынка решений Anti-APT. ПРОГРАММА: - Введение (обзор проблемы); - Архитектура APT-атак; - Статистика APT-атак в России и мире; - Обзор рынка решений Anti-APT; - Обзор ...

Cмотреть видео

Cмотреть видео

HD 01:21:27

ДиалогНаука: ГОСТ Р 57580.1 в вопросах и ответах

На этом вебинаре наши эксперты дают ответы на наиболее волнующие и популярные вопросы по тематике ГОСТ З 57580.1, опираясь на многолетний опыт проведения оценок соответствия требованиям нормативных документов Банка России и уже сформировавш...

Cмотреть видео

Cмотреть видео

HD 00:12:15

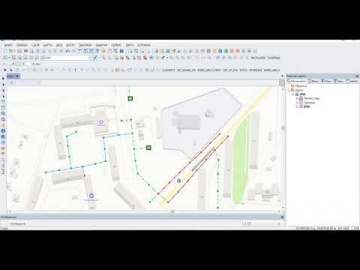

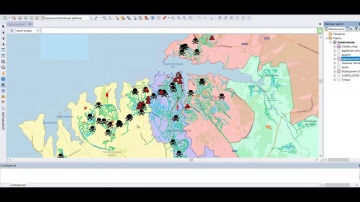

ГИС: Вывод сводной информации в ZULUGIS. Техническое видео №2 - видео

giszuludepartment@gmail.com

Cмотреть видео

Cмотреть видео

HD 01:26:26

ДиалогНаука: Вебинар: FUDO PAM – полный контроль и защита за один день

Совместный вебинар с компанией RRC посвящен новому решению по управлению привилегированным доступом - FUDO PAM. Это комплексное безагентное решение, которое можно установить в течение одного дня. Система отслеживает действия привилегир...

Cмотреть видео

Cмотреть видео

HD 00:51:31

ДиалогНаука: Решение для корпоративного управления уязвимостями Tenable.sc

В рамках вебинара рассмотрено решение для управления уязвимостями Tenable.sc, а также практика построения комплексного процесса управления уязвимостями в крупной компании, включая замкнутый цикл распространения информации об уязвимостях вла...

Cмотреть видео

Cмотреть видео

HD 00:46:53

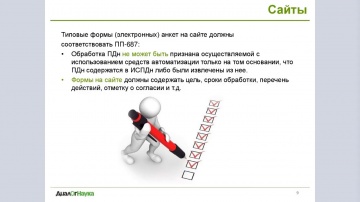

ДиалогНаука: ВЕБИНАР: ОБЗОР ПРАВОПРИМЕНИТЕЛЬНОЙ ПРАКТИКИ В ОБЛАСТИ ПЕРСОНАЛЬНЫХ ДАННЫХ (ПДН)

На традиционном вебинаре, проводимом компанией «ДиалогНаука», мы поговорили о правоприменительной практике по тематике персональных данных - мифы и заблуждения; GDPR; проверки и иные надзорные мероприятия; утечки персональных данных в перио...

Cмотреть видео

Cмотреть видео

HD 00:48:21

ДиалогНаука: ВЕБИНАР: СЦЕНАРИИ АВТОМАТИЗАЦИИ ПЕНТЕСТА PCYSYS PENTERA

Совместный вебинар АО "ДиалогНаука" и компании "Citum" посвящен решению Pcysys PenTera - автоматизация пентеста. На вебинаре рассмотрены общие и конкретные примеры использования решения по автоматизации пентеста, интеграция в бизнес-пр...

Cмотреть видео

Cмотреть видео

HD 00:32:15

ДиалогНаука: ПРИМЕРЫ ЗАДАЧ, КОТОРЫЕ ПОМОГАЕТ РЕШИТЬ CORTEX XSOAR АВТОМАТИЧЕСКИ

Новый класс продуктов SOAR по автоматизации задач ИТ и ИБ и интеграции управления из одной точки для разнородных продуктов безопасности перешел на другой уровень - в него добавили функционал Threat Intelligence Platform. Вы теперь може...

Cмотреть видео

Cмотреть видео

HD 00:39:50

ДиалогНаука: MICRO FOCUS ARCSIGHT – наиболее интересные и значимые функции

В данном вебинаре рассматриваются наиболее интересные и значимые функции появившиеся в продуктах семейства ArcSight за последнее время. Рассмотрены как классические продукты, такие как ESM и Logger, а так же взглянем на Fusion – концеп...

Cмотреть видео

Cмотреть видео

HD 00:11:50

ГИС: Пример создание цифровой карты (инвентаризация) наружного освещения с помощью ZuluGIS и ZuluMob

#DrLumen https://drlumen.ru/ giszuludepartment@gmail.com

Cмотреть видео

Cмотреть видео

HD 01:01:02

ДиалогНаука: ВЕБИНАР: ВЫСОКОПРОИЗВОДИТЕЛЬНОЕ ШИФРОВАЛЬНОЕ СРЕДСТВО DCRYPT XG И ДРУГИЕ ПРОДУКТЫ КОМПА

Другие предстоящие мероприятия - Задать вопрос по тематике вебинара - Вебинар был посвящен новому продукту компании ТСС: шифратору Dcrypt XG, предназначенному для защиты каналов передачи данных между ЦОД, магистральных каналов сервис-пров...

Cмотреть видео

Cмотреть видео

HD 01:24:45

ДиалогНаука: ВЕБИНАР: ПОСТРОЕНИЕ СЗИ В СООТВЕТСТВИИ С ТРЕБОВАНИЯМИ ГОСТ Р 57580.1-2017. ОЦЕНКА СООТВ

В рамках вебинара рассмотрены следующие темы: - Выполнение требований нормативных документов Банка России. ГОСТ Р 57580.1-2017 как основной «инструмент» для определения требований к процессам и подсистемам защиты информации; - ГОСТ Р 57...

Cмотреть видео

Cмотреть видео

HD 01:20:17

ДиалогНаука: ПОЧЕМУ НЕДОСТАТОЧНО СТАНДАРТНОГО АНТИВИРУСА НА КОНЕЧНОЙ ТОЧКЕ? ОБЗОР EDR-решений

Календарь мероприятий - Вебинар посвящён теме Endpoint Detection and Response (EDR) - когда, зачем и как использовать решения подобного класса? На вебинаре будут рассмотрены основные вопросы связанные с защитой конечных точек от сложн...

Cмотреть видео

Cмотреть видео

HD 00:43:42

ДиалогНаука: EXABEAM ADVANCED ANALYTICS – эффективное средство для поведенческого анализа

SIEM в текущем виде – это эффективный инструмент сбора журналов и анализа посредством правил. Корреляция в таких SIEM базируется на известных данных – сценариях атак – и заранее описывает их в виде правил. Динамическая корреляция в таких SI...

Cмотреть видео

Cмотреть видео

HD 01:16:24

ДиалогНаука: Практика реализации требований 187-ФЗ «О БЕЗОПАСНОСТИ КИИ».

Вебинар посвящен вопросам, связанным с выполнением требований 187-ФЗ «О безопасности критической информационной инфраструктуры». Будет рассмотрена методика категорирования, а также особенности процесса и практика реализации. ПРОГР...

Cмотреть видео

Cмотреть видео

HD 00:52:04

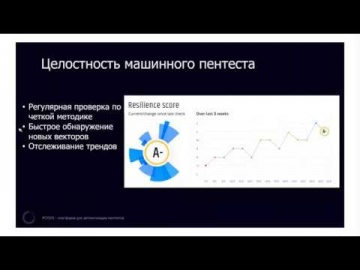

ДиалогНаука: Вебинар: 4 причины автоматизировать пентест

Вебинар посвящен вопросам эффективности пентеста и преимуществам его автоматизации на примере платформы Pcysys PenTera. А разобраться в этих вопросах поможет нам технический директор компании CITUM - Валерий Филин. ПРОГРАММА: 1. К...

Cмотреть видео

Cмотреть видео

01:00:14

ДиалогНаука: ВЕБИНАР: SKYBOX SECURITY КАК ИНСТРУМЕНТ ПРЕДСКАЗАНИЯ ВЕКТОРОВ АТАК

С одной стороны, организации уже используют средства, которые сочетают в себе целый комплекс механизмов защиты на разных уровнях. С другой стороны, есть уязвимости, на эксплуатацию которых направлено большинство эксплойтов, используемых при...

Cмотреть видео

Cмотреть видео

HD 00:20:49

ДиалогНаука: ПРАКТИЧЕСКИЙ ОПЫТ СОЗДАНИЯ СИСТЕМЫ ОБЕСПЕЧЕНИЯ ИБ АСТУ ЭЛЕКТРОСЕТЕВОЙ КОМПАНИИ

В этом видео рассказывается об опыте создания системы обеспечения информационной безопасности АСУ ТП на примере АСТУ электросетевой компании. А также освещены основные задачи: - Обеспечение защиты информационных ресурсов АСТУ от внешних и...

Cмотреть видео

Cмотреть видео

HD 00:00:45

КРОК: C^2:Cyber Challenge

C^2: Cyber Challenge — уникальный проект по информационной безопасности Турнир сильнейших хакеров страны и успешные решения для бизнеса на одной площадке. Сразись с сильнейшими white-hat хакерами России в игре Cyber Readiness Challenge (CRC...

Cмотреть видео

Cмотреть видео