Код ИБ: Безопасная разработка и Shift Left Security: как далеко влево вы готовы зайти? - видео Полос → Похожие видео ролики , Страница 11

Безопасная разработка и Shift Left Security: как далеко влево вы готовы зайти? СЕРГЕЙ ВОЛДОХИН. Директор, Антифишинг #codeib #Антифишинг КОД ИБ: семейство проектов, главная миссия которых — делать мир информационной безопасности простым и понятным Здесь вы обязательно найдёте полезное об: информационной безопасности и кибербезопасности в целом, аутсорсинге и аудите в ИБ, хакерах, фишинге, кибератаках и уязвимостях, хранении персональных данных, искусственном интеллекте и нейронных сетях, аутентификации и биометрии, криптографии, использовании OpenSourсe, DLP и SIEM и многом другом Полезные...

Подробнее в видео...

Подробнее в видео...

HD 00:01:51

Check Point: 08 Creating Security Group and IP Sets

Software Technologies Ltd. — крупнейший в мире поставщик в области безопасности. Компания предлагает покупателям ведущие в индустрии решения и защищает покупателей от кибератак с непревзойденным уровнем успешного обнаружения вре...

Cмотреть видео

Cмотреть видео

HD 00:04:43

Check Point: Next-Generation Secure Web Gateway | Network Security

Learn More: Are you trying to secure Web 2.0 with 1.0 tools? The Web has evolved, threats have evolved, so should your Web Security! In this video, learn how to best protect against today's web-borne malware and help businesses to get th...

Cмотреть видео

Cмотреть видео

HD 00:03:20

Check Point: Third Party Security Validation | Threat Prevention

For more information: is excited to have received top awards from respected industry sources and certification bodies for its Next Generation Firewall, IPS and Threat Prevention Appliance products.

Cмотреть видео

Cмотреть видео

HD 00:02:08

Check Point: 2013 Security Report | Cyber Security

Based on research of nearly 900 companies and 120,000 hours of monitored traffic, the 2013 Security Report reveals major security risks organizations are exposed to on a daily basis. For information: Most importantly, the report provides...

Cмотреть видео

Cмотреть видео

00:03:42

Check Point: Customer Success: The University of Liege Uses To Boost Network Security

The University of Liege in Belgium selects to help mitigate security issues around areas like BYOD and the increasing need for bandwidth. With 's 12600s and 12200s appliances in the data center and 2200s for its branch locations, the Univ...

Cмотреть видео

Cмотреть видео

HD 00:00:31

Check Point: Without the Best Security, Bad Things Happen

Two chatty security guards get distracted by a shiny coin, and their VIP client is swept away by criminals in a white van. For more information visit Takes real life security scenario, and demonstrates how the standard, traditional methods ...

Cмотреть видео

Cмотреть видео

HD 00:07:58

Check Point: 2017 Cyber Security Survey

Donald Meyer, Head of Marketing, Data Center and Cloud, discusses top security concerns that IT professionals have regarding Cloud and Mobility security. For more information:

Cмотреть видео

Cмотреть видео

HD 00:01:46

Check Point: Introducing ThreatCloud Emulation Services | Cloud Security

Learn More: Find Zero-Day Threats before they find you with ThreatCloud Emulation Services.

Cмотреть видео

Cмотреть видео

HD 00:08:37

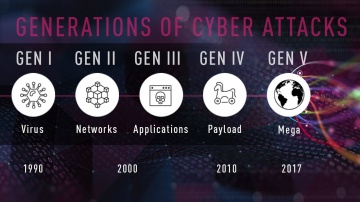

Check Point: 2018 Cyber Security - 5TH GENERATION CYBER ATTACKS

The 5th Generation of Cyber Attacks is here, is your Cyber Security ready in 2018? Darrell Burkey, Director of IPS Products interviews with WADK-AM in Newport/ Providence areas in Rhode Island on Gen V cyber security. Visit - to learn more ...

Cмотреть видео

Cмотреть видео

HD 00:05:24

Check Point: : Introducing Software-defined Protection | Cyber Security Software

To address today’s EVER-CHANGING threat landscape, has introduced a MODULAR and dynamic security architecture that envisions a THREE-LAYER infrastructure that provides operational RESILIENCE and real-time, PROACTIVE protection.

Cмотреть видео

Cмотреть видео

HD 00:08:53

Check Point: CyberTalk: Conversations on the Cloud with ESG's Jon Oltsik | Cloud Security | CyberTal

To learn more about cybersecurity trends and challenges, check out An informal conversation between ESG principal analyst Jon Oltsik and 's Don Meyer, focused on cloud security: what to watch out for, how to secure against data breaches, ...

Cмотреть видео

Cмотреть видео

HD 00:09:10

Check Point: Software’s vSEC Cloud Security featured in Globb TV Interview at VMWorld 2017

More information: Itai Greenberg, Head of Cloud Security at Software Technologies, describes how ’s vSEC Cloud Security protects workloads in public clouds like AWS, private clouds like VMware SDDC ( using NSX ) and hybrid clouds built u...

Cмотреть видео

Cмотреть видео

HD 00:01:17

Check Point: Partner Insights -- Jason Lawrence, Sr. Network Security Advisor, Dataway

Find out more: speaks with customers and partners at RSA Conference 2014 in San Francisco. Watch as Jason Lawrence of Dataway shares insights about 's model of annualized service behind its software blade architecture as well as 's cen...

Cмотреть видео

Cмотреть видео

HD 00:05:08

Check Point: Advanced Cloud Security - CloudGuard Overview

For more information visit on advanced cloud security solutions visit, Discover CloudGuard, 's advanced cloud security solution. The cloud enables business benefits like agile computing and elastic scalability, but also introduces new clou...

Cмотреть видео

Cмотреть видео

HD 00:06:53

Check Point: Top Cloud Cyber Security Challenges in 2018

Head of Product Marketing, Data Center and Cloud, Don Mayer, discusses some of the top cyber security challenges organizations face with the cloud in 2018. He dives into the amount of cyber attacks or cyber threats targeting the cloud and e...

Cмотреть видео

Cмотреть видео

HD 00:01:06

Check Point: RSA Conference 2014 - Customer Insights - Joseph Royal, Network Security Manager, Leido

Find out more: speaks with customers and partners at RSA Conference 2014 in San Francisco. Watch as Joseph Royal of Leidos shares what makes him a fan.

Cмотреть видео

Cмотреть видео

00:03:39

AT Consulting: "Безопасный город" в Астрахани

Ключевые направления деятельности компании : внедрение и сопровождение сложных информационных систем, управленческий и операционный бизнес-консалтинг, управление проектами и ИТ-аутсорсинг.

Cмотреть видео

Cмотреть видео

HD 00:18:26

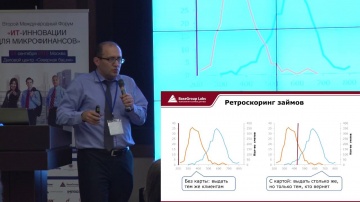

BaseGroup Labs: Арустамов А. Разработка скоринговой карты на минимальных данных заемщика

Выступление Алексея Арустамова на Втором Международном Форуме "ИТ-Инновации для микрофинансов"

Cмотреть видео

Cмотреть видео

HD 00:00:41

Стачка: Стачка.Mobile — Александр Едунов, iOS разработчик в Aviasales, #nastachku - видео

Тема доклада: UIKit with composition. Быстрая кастомизация UI-компонентов Описание: Большую часть времени мы тратим на разработку UI не потому что это сложно, а потому, что требования дизайнеров не всегда соотносятся с доступными из коробк...

Cмотреть видео

Cмотреть видео

HD 00:03:08

GroupIB: Советы по безопасной работе ребенка в интернете

ParentChannel.Ru "Родители должны объяснить ребенку, что интернет, как и улица, это среда, которая может быть опасной для него, для его личной безопасности, для его эмоционального состояния", - основатель и гендиректор компании Group-IB ИЛ...

Cмотреть видео

Cмотреть видео

HD 00:28:18

Код Безопасности: Быстрое внедрение vGate. Разбор реальных кейсов

Вебинар будет интересен специалистам по информационной безопасности в государственных и коммерческих организациях на этапе выбора или внедрения средств защиты, а также партнерам компании «Код Безопасности». Ведущий: Владимир Ларичев, инж...

Cмотреть видео

Cмотреть видео

HD 01:16:24

ДиалогНаука: Практика реализации требований 187-ФЗ «О БЕЗОПАСНОСТИ КИИ».

Вебинар посвящен вопросам, связанным с выполнением требований 187-ФЗ «О безопасности критической информационной инфраструктуры». Будет рассмотрена методика категорирования, а также особенности процесса и практика реализации. ПРОГР...

Cмотреть видео

Cмотреть видео

HD 00:30:46

Разработка iot: «Кибербезопасность в IoT: примеры эксплоитов», Станислав Полонский (Samsung) - видео

Презентация к лекции: https://myitacademy.ru/wp-content/uploads/2021/06/kiberbezopasnost-v-iot-primery-eksploitov-stanislav-polonskij-samsung.pdf Лектор: Полонский Станислав Владимирович, начальник управления перспективных исследований и р...

Cмотреть видео

Cмотреть видео

HD 01:24:41

Актив: Вебинар «Рутокен PINpad. Безопасное ДБО премиум-уровня»

В рамках вебинара освещены следующие вопросы: — Общий обзор устройства; — Варианты исполнения и брендирования; — Функциональные возможности и технические особенности; — Защита от атак на электронную подпись. ...

Cмотреть видео

Cмотреть видео

HD 00:21:05

Актив: Выступление Иванова Владимира на конференции «Код информационной безопасности» в Екатеринбург

«Актив» традиционно принимает участие в мероприятии. В рамках деловой программы директор по развитию компании «Актив» Владимир Иванов прочитал доклад «Электронная подпись с точки зрения безопасности бизнеса».

Cмотреть видео

Cмотреть видео

HD 00:33:48

Актив: Вебинар «Безопасный вход в систему»

21 июня на вебинаре был представлен новый продукт компании «Актив», помогающий организовать безопасный вход в операционную систему семейства Windows. Мы показали, как с помощью Рутокен Логон быстро организовать безопасную двухфакторную ауте...

Cмотреть видео

Cмотреть видео

HD 00:23:59

Актив: Вебинар «Рутокен: понятный, безопасный, надежный»

Вебинар посвящен продуктам и решениям в области аутентификации, защиты информации и электронной подписи под брендом «Рутокен».

Cмотреть видео

Cмотреть видео

HD 00:04:16

Актив: Ролик об участии компании «Актив» в конференции «Информационная безопасность и импортозамещен

На пленарном заседании «Информационная безопасность в органах государственной власти и местного самоуправления» директор по развитию компании «Актив» Владимир Иванов выступил с докладом «Аутентификация и электронная подпись. Экосистема и ре...

Cмотреть видео

Cмотреть видео

HD 00:16:00

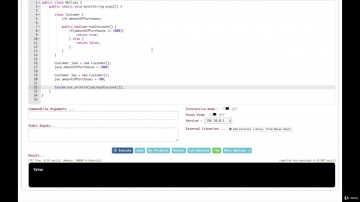

J: 4.8. Изучаем Java. Классы и объекты в Java . Android разработка на Kotlin - с нуля - видео

4.8. Изучаем Java. Классы и объекты в Java . Android разработка на Kotlin - с нуля

Cмотреть видео

Cмотреть видео

HD 00:04:40

ConsID: Российский разработчик ИТ решений для логистики ConsID. Адаптируемая платформа OpenHandHeld

ConsID Технологии Российский разработчик адаптируемых решений, на базе открытой платформы собственной разработки Open HandHeld Engine для автоматизации управления в сфере цепочек поставок. Основным преимуществом платформы является инновацио...

Cмотреть видео

Cмотреть видео