Код ИБ: Единая система мониторинга информационной безопасности организации - видео Полосатый ИНФОБЕЗ → Похожие видео ролики , Страница 19

Единая система мониторинга информационной безопасности организации Даниил Выглежанин. Менеджер по техническому сопровождению продаж, RuSIEM #codeib #RuSIEM КОД ИБ: семейство проектов, главная миссия которых — делать мир информационной безопасности простым и понятным Здесь вы обязательно найдёте полезное об: информационной безопасности и кибербезопасности в целом, аутсорсинге и аудите в ИБ, хакерах, фишинге, кибератаках и уязвимостях, хранении персональных данных, искусственном интеллекте и нейронных сетях, аутентификации и биометрии, криптографии, использовании OpenSourсe, DLP и SIEM и мног...

Подробнее в видео...

Подробнее в видео...

HD 01:42:04

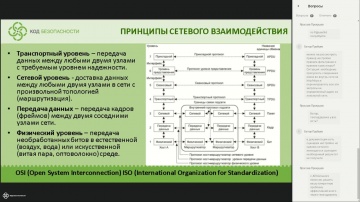

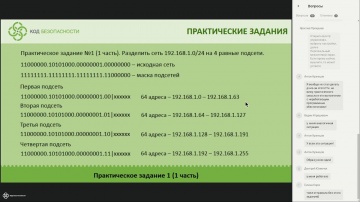

Код Безопасности: Технологии использования МЭ и СОВ - часть 1

В вебинарах рассматриваются теоретические аспекты функционирования IP-сетей и практические примеры применения отдельных средств защиты информации: персонального межсетевого экрана и средства обнаружения вторжений. В результате изучения тео...

Cмотреть видео

Cмотреть видео

HD 00:42:24

Код Безопасности: Jinn сервер - гарант юридически значимого взаимодействия

Jinn-Server - сертифицированный программно-аппаратный комплекс для построения систем юридически значимого электронного документооборота: Вебинар будет интересен специалистам по информационной безопасности в государственных и коммерческих о...

Cмотреть видео

Cмотреть видео

HD 01:17:14

Код Безопасности: Технологии использования МЭ и СОВ - часть 2

В вебинарах рассматриваются теоретические аспекты функционирования IP-сетей и практические примеры применения отдельных средств защиты информации: персонального межсетевого экрана и средства обнаружения вторжений. В результате изучения т...

Cмотреть видео

Cмотреть видео

HD 00:43:02

Код Безопасности: Технологии использования МЭ и СОВ - часть 3

В вебинарах рассматриваются теоретические аспекты функционирования IP-сетей и практические примеры применения отдельных средств защиты информации: персонального межсетевого экрана и средства обнаружения вторжений. В результате изучения те...

Cмотреть видео

Cмотреть видео

HD 00:01:08

InfoSoftNSK: Приглашение Артема Галимова, директора по персоналу и организационной политики в ГК «Те

Адаптация руководителей среднего и высшего звена: сложности и методы успешного вхождения в должность. Тезисы: Когда возникает потребность в привлечении в компанию нового руководителя? «Новая метла»- хорошо это или плохо для компании? Как...

Cмотреть видео

Cмотреть видео

HD 00:32:09

Autodesk CIS: Видео №13. Платформа Autodesk Forge. Образовательные и информационные материалы

В этом видео будут разобраны образовательные, информационные и справочные материалы по платформе Autodesk Forge. Эти ресурсы будут полезны всем – и тем, кто только начинает свое знакомство с платформой и тем, кто уже давно изучает ее технол...

Cмотреть видео

Cмотреть видео

HD 01:59:32

Код ИБ: Безопасная среда | Концепция Zero Trust - видео Полосатый ИНФОБЕЗ

Понятия периметра, которым оперировали еще несколько лет назад, уже нет, поэтому в жизнь компаний начинает входить концепция "нулевого доверия". Как перестроить процессы компании, чтобы говорить о поверхности защиты вместо поверхности атаки...

Cмотреть видео

Cмотреть видео

HD 00:41:21

Код Безопасности: Концепция Hardware-based security - доверие в недоверенной среде

Вебинар будет интересен специалистам по информационной безопасности в государственных и коммерческих организациях на этапе выбора или внедрения средств защиты, а также партнерам компании «Код Безопасности». На вебинаре мы ответим на сл...

Cмотреть видео

Cмотреть видео

HD 00:29:51

Autodesk CIS: Применение BIM-технологий в практике проектной организации

Объекты запроектированные ООО "Конструктив" в г.Уфа с 2011 по 2019гг. Принципы взаимодействия между участниками проектирования в среде Revit. Армирование ж/б конструкций в Revit с использованием "сложных" семейств. Примеры оформленных черте...

Cмотреть видео

Cмотреть видео

HD 00:03:12

Простоев.НЕТ: Организационная поддержка методов планирования ТОиР. Профессии ТОиР. Роли. Справочник

Все видео по теме данного вебинара смотрите в этом плейлисте _ Мы информационно-образовательный проект по вопросам организации управления процессами поддержания надежности, проведения технического обслуживания и ремонтов технологических ...

Cмотреть видео

Cмотреть видео

HD 00:31:50

Autodesk CIS: Подготовка цифровых информационных моделей в среде Autodesk Revit для представления в

Основные положения, определяющие требования СПб ГАУ "Центра Государственной Экспертизы" к информационным моделям объектов капитального строительства, для которых в задании на проектирование прописано представление BIM моделей при прохождени...

Cмотреть видео

Cмотреть видео

HD 00:29:32

Autodesk CIS: Организация BIM 5D с Revit и Navisworks

Подготовка информационной модели для использования её на строительной площадке для подсчета и закрытия объемов работ. В частности: подготовка структуры объекта и разработка классификатора, автоматизированная классификация модели, разбивка ...

Cмотреть видео

Cмотреть видео

HD 00:04:13

Softline: Александр Дворянский в прямом эфире информационно-аналитической программы «Минск-Москва»

Александр Дворянский, коммерческий директор Infosecurity a Softline company в прямом эфире информационно-аналитической программы «Минск-Москва» рассказал о реальных киберугрозах, которые представляют опасность жизни и безопасности людей, а ...

Cмотреть видео

Cмотреть видео

HD 00:28:33

Autodesk CIS: Комплексная валидация информационных моделей с применением Navisworks, Revit Model Che

Неотъемлемая часть процесса валидации сводной модели – анализ на пересечения. Традиционно результаты таких проверок объединяются в матрицу коллизий. Однако для крупных объектов, включающих большое число разделов, количество проверок в матри...

Cмотреть видео

Cмотреть видео

HD 00:29:55

JsonTV: Михаил Кадер, Cisco: Концепция Cisco по обеспечению безопасности сетей 5G

По мнению заслуженного системного инженера Cisco Михаила Кадера, перечень обязательных к применению средств обеспечения безопасности сетей 5G намного шире чем указанные в спецификации 3GPP TS 33.126 механизмы аутентификации и шифрования.&nb...

Cмотреть видео

Cмотреть видео

HD 00:14:52

Цифровизация: Цифровизация: угрозы безопасности - видео

Выступление Городилова Михаила Валерьевича, директора департамента информатизации и связи Ярославской области с докладом «Цифровизация: угрозы безопасности» на X Юбилейной конференции «Цифровое государство: новые подходы к управлению и безо...

Cмотреть видео

Cмотреть видео

HD 00:04:37

Простоев.НЕТ: Основные функции отделов планирования ТОиР. Недостатки традиционной организации планир

Все видео по теме данного вебинара смотрите в этом плейлисте Мы информационно-образовательный проект по вопросам организации управления процессами поддержания надежности, проведения технического обслуживания и ремонтов технологических сис...

Cмотреть видео

Cмотреть видео

HD 00:01:41

ЭОС: Организация доступа к архивному фонду

Будь в курсе самого интересного. Подпишись на наш канал!

Cмотреть видео

Cмотреть видео

HD 00:03:59

Код Безопасности: Trusted Access Technologies – Security you can trust

Trusted Access Technologies is an independent cyber security solutions developer for enterprises and government agencies. You will learn the essence of our approach to information security, its advantages over traditional methods, as well a...

Cмотреть видео

Cмотреть видео

HD 00:02:04

1С-Рарус: Корпоративное сопровождение информационных систем от офиса 1С-Рарус в Казани

Подробная информация о корпоративном сопровождении 1С в казанском офисе 1С-Рарус: https://rarus.ru/1c-corp/support/kzn.php

Cмотреть видео

Cмотреть видео

HD 00:01:18

Цифра: Система мониторинга Диспетчер

Система мониторинга производства «Диспетчер» позволяет контролировать состояние станков и требует минимального времени на интеграцию в производственную инфраструктуру. Комплекс «Диспетчер» предоставляет достоверную информацию о простоя...

Cмотреть видео

Cмотреть видео

HD 00:07:13

НПЦ "БизнесАвтоматика": О развитии информационных систем управления проектами в России - видео

Интервью Романа Дзвинко для Global CIO о роли и месте информационной системы управления проектами в развитии бизнеса, о задачах и целях, которые перед ней стоят, а также о том, как подойти к решению вопроса эффективности управления проектам...

Cмотреть видео

Cмотреть видео

HD 00:37:29

Айдеко: VPN маршрутизация, ограничения, безопасность

В данном видео мы рассказываем об особенностях VPN-протоколов: PPTP, IPsec, SSTP. Настройки подключения в Windows, в том числе с использованием скриптов PowerShell. А также настройках шлюза безопасности Ideco UTM. Вы узнаете как настроить м...

Cмотреть видео

Cмотреть видео

HD 00:01:29

Актив: Как сделать удаленную работу безопасной?

Сейчас многие компании переводят сотрудников на удаленный режим работы. Чтобы сотрудник мог безопасно подключаться к сети предприятия, используя публичные каналы, необходима надежная защита. Такую защиту предоставляют многие решения класса...

Cмотреть видео

Cмотреть видео

HD 00:12:37

2035 university: организация коммуникации в WhatsApp и Telegram

Организация коммуникации в WhatsApp и Telegram Александр Степанов о возможностях популярных мессенджеров, востребованных в образовательном процессе #с_чего_начать, #коммуникации Gonline Вконтакте https://vk.com/go_online_university Универ...

Cмотреть видео

Cмотреть видео

HD 00:59:13

Код Безопасности: Что нового в Secret Net Studio 8.6

Secret Net Studio - комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования: На вебинаре мы ответим на следующие вопросы: - Что нового появилось с ...

Cмотреть видео

Cмотреть видео

HD 00:59:13

Код Безопасности: Что нового в Secret Net Studio 8.6

Secret Net Studio - комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования: На вебинаре мы ответим на следующие вопросы: - Что нового появилось с ...

Cмотреть видео

Cмотреть видео

HD 01:00:29

Актив: Вебинар «Рутокен VPN для безопасного удаленного доступа сотрудников»

Вебинар, посвящен технологиям и решениям, обеспечивающим безопасную удаленную работу сотрудников. Мы ответим на следующие вопросы: - от каких угроз защищает Рутокен VPN; - почему для VPN необходима двухфакторная аутентификация и как Руток...

Cмотреть видео

Cмотреть видео

HD 00:46:50

Код Безопасности: Как защититься от вирусов шифровальщиков и что делать, если защититься не получило

На вебинаре мы ответим на следующие вопросы: - Не ждем, а готовимся. Ключевые этапы подготовки к заражению. - Сценарий реагирования на атаку вируса-шифровальщика - О чем нужно спросить после окончания реагирования на инцидент?

Cмотреть видео

Cмотреть видео

HD 00:21:21

Экспо-Линк: Организация защиты персональных данных

Открытое видео с ресурса Код ИБ.АКАДЕМИЯ. База знаний по информационной безопасности: 700+ презентаций и видео по разным аспектам ИБ

Cмотреть видео

Cмотреть видео