BIM: BIM&Security-2022. Номинация "Лучшая BIM-модель с использованием ТМ RUBEZH" - видео → Похожие видео ролики , Страница 429

Выступление Ольги Южаниной, представителя компании "Противопожарная защита", победителя номинации "Лучшая BIM-модель с использованием решений TM RUBEZH. Скачать плагин R-BIM для Autodesk Revit: http://projects.rubezh.ru/r-bim/?utm_source=youtube&utm_medium=bimsec22&utm_campaign=best_rubezh Следите за нашими обновлениями: Яндекс.Дзен: https://zen.yandex.ru/id/6221c0e9bcca741a1986c3e1 VKontakte: https://vk.com/rmc_rubezh Telegram: https://t.me/rmc_rubezh

Подробнее в видео...

Подробнее в видео...

HD 00:02:08

Как ограничить и отслеживать использование интернета

Kaspersky Small Office Security 3 позволяет удаленно ограничить и отслеживать использование интернета у других пользователей из вашей сети. Мы расскажем, что такое Веб-политики в Kaspersky Small Office Security 3 и как их настраивать. Виде...

Cмотреть видео

Cмотреть видео

HD 00:02:46

Как настроить Виртуальную клавиатуру в Kaspersky Internet Security 2014

При вводе конфиденциальных данных (например, логина и пароля в интернет-магазине) с обычной клавиатуры всегда есть риск перехвата этих данных программами-шпионами. Узнайте, как пользоваться виртуальной клавиатурой в Kaspersky Internet Secur...

Cмотреть видео

Cмотреть видео

00:01:58

Kaspersky Security для виртуальных сред

Безопасность виртуальных сред: краткий видеокурс. Подробности на За две минуты вы узнаете о том, как найти баланс между безопасностью и производительностью. Официальный сайт "Лаборатории Касперского" Читайте нас в социальных сетях: Fac...

Cмотреть видео

Cмотреть видео

HD 00:01:38

Как восстановить настройки по умолчанию в Kaspersky Internet Security 2014

Параметры по умолчанию в Kaspersky Internet Security считаются оптимальными и рекомендованы специалистами Лаборатории Касперского. В видео вы узнаете, как вернуть первоначальные настройки Kaspersky Internet Security 2014, если вы внесли в н...

Cмотреть видео

Cмотреть видео

HD 00:01:57

Как использовать Инструменты в Kaspersky Internet Security 2014

Мы расскажем, как в Kaspersky Internet Security 2014 использовать Поиск уязвимостей, Диск аварийного восстановления и другие Инструменты. Видеоинструкции по Kaspersky Internet Security 2014 Официальный сайт Лаборатории Касперского Чит...

Cмотреть видео

Cмотреть видео

HD 00:03:56

Как использовать режим Безопасных программ в Kaspersky Internet Security 2014

Если одним компьютеров пользуется много людей, и они устанавливают на него свои программы, возникает большой риск поймать вирус. В видео мы расскажем, как режим Безопасных программ в составе Kaspersky Internet Security 2014 поможет избежать...

Cмотреть видео

Cмотреть видео

HD 00:02:57

Использование различных типов цен в сервисе МойСклад

Работа с различными типами цен в сервисе МойСклад. Подробнее: Использование различных типов цен позволяет: - разделять цены для розничных точек продаж и интернет-магазинов; - устанавливать специальные цены для покупателя; - задавать разн...

Cмотреть видео

Cмотреть видео

00:33:31

Naumen: Использование Naumen Contact Center в работе интернет-провайдера

Выступление на конференции «Многофункциональные контакт-центры для розничного бизнеса» 18 сентября 2012 г. Спикер: Тюлюбаев Андрей, заместитель технического директора по сопровождению и развитию Контакт-центра (Санкт-Петербург, InterZet) ...

Cмотреть видео

Cмотреть видео

HD 00:32:34

Как выбрать ПРИНТЕР ПЕЧАТИ ЭТИКЕТОК. Обзор моделей и технических характеристик.

• Что такое принтер печати этикеток и для чего он нужен? • Какой принтер печати этикеток выбрать? • Технические характеристики, на которые стоит обратить внимание. • Обзор моделей и производителей. Критерии выбора принтера этикеток. Ссылка...

Cмотреть видео

Cмотреть видео

HD 00:06:17

Простоев.НЕТ- Семинар "Эффективные модели организации сервисного обслуживания" - Простоев.НЕТ

Семинар отвечает на вопрос: Как организовать эффективное взаимодействие с подрядчиками на работы? В программе семинара: •Обзор рынка сервисных услуг в РФ •Модель взаимодействия сервисной компании и заказчика •Структура сервисного договора ...

Cмотреть видео

Cмотреть видео

HD 00:02:51

Моделирование системы. ТОиР. RCM. ТЕХНИЧЕСКОЕ ОБСЛУЖИВАНИЕ И РЕМОНТ - Простоев.НЕТ

#на_вебинаре_обучение_тоир. Моделирование системы. Процесс улучшений. ТОиР. RCM Мы информационно-образовательный проект по вопросам организации управления процессами поддержания надежности, проведения технического обслуживания и ремонтов ...

Cмотреть видео

Cмотреть видео

HD 00:01:57

Математические модели ТОиР. RCM. Управление надежностью. Техническое обслуживание - Простоев.НЕТ

Математические модели ТОиР. RCM. Управление надежностью. Техническое обслуживание и ремонт. Ремонт станков. Станок ЧПУ. Техника безопасности. Охрана труда на производстве Мы информационно-образовательный проект по вопросам организации упра...

Cмотреть видео

Cмотреть видео

HD 00:15:01

IBS: Стратегическое управление персоналом на основе экономических моделей

Выступление Дмитрия Прохоренко, директора дивизиона HR-сервисов компании , на ежегодном HR-форуме газеты «Ведомости» 14 ноября 2017 года

Cмотреть видео

Cмотреть видео

HD 00:08:31

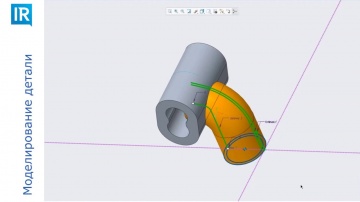

IRISOFT: Моделирование детали в Creo

Представляем серию видео роликов с демонстрацией базовых инструментов моделирования в САПР CREO. В этом видео мы демонстрируем рабочий процесс автономного моделирования детали. В ролике показано как формировать мастер-геометрию, порядок соз...

Cмотреть видео

Cмотреть видео

HD 00:01:08

IRISOFT: Быстрый запуск TechViz. Ваши модели из CAD сразу в VR

Демонстрация скорости запуска визуализации инженерных данных в виртуальной реальности с помощью TechViz. Более 200 форматов различных CAD без конвертации!

Cмотреть видео

Cмотреть видео

HD 00:42:30

DATA MINER: Michal Buczko - Automated Security Scanning in Payment Card Industry

Software Testing & QA Conference -

Cмотреть видео

Cмотреть видео

HD 00:36:33

DATA MINER: It’s 2018; Are My Containers Secure Yet?! by Phil Estes

Many talks have been given and blog posts written in past years, but in this talk we’ll update for 2018 the “state of the world” as it pertains to container security.

Cмотреть видео

Cмотреть видео

HD 00:31:33

DATA MINER: Gotchas Using Terraform in a Secure Delivery Pipeline by Anton Babenko

In his talk, Anton will explain how to manage AWS infrastructure in a secure way using Terraform and how to solve common problems which occur when using Terraform in a team.

Cмотреть видео

Cмотреть видео

HD 00:04:41

Check Point: 700 Appliance Setup | SMB Cyber Security

For more information: Watch our tutorial on how to setup our 700 Appliance, 's latest addition to the product family to protect small businesses against the latest cyber threats.

Cмотреть видео

Cмотреть видео

HD 00:06:01

Check Point: Advanced Cyber Security for 2018 - Cyber Security Demo

This video is a technical demonstration of what the cyber security architecture of the future is all about. For more information visit: Infinity is the first consolidated cyber security across networks, cloud and mobile. Unlike other so...

Cмотреть видео

Cмотреть видео

HD 00:22:35

Check Point: Architecting Consolidated Security with Infinity

Presenting The Good, The Bad and The Ugly. Where does your company’s architecture fit? Learn how to build the best Infinity architecture and chime into a live interview listening to those who have transformed Ugly into Good.

Cмотреть видео

Cмотреть видео

HD 00:01:25

Check Point: Advanced Cyber Security for 2018 | Infinity

Learn more at Introducing Infinity, the world’s most advanced cyber security and management architecture. Infinity consolidates security across network, cloud and mobile, keeping you secured from known and unknown threats, today and in ...

Cмотреть видео

Cмотреть видео

HD 00:01:54

Check Point: 700 Series Appliances for Small Business - Product Video | SMB Cyber Security

As a small business, your focus is on building unique products, driving sales, and providing excellent service to your customers. Security is important but it seems like every week there is some new piece of software or equipment to prote...

Cмотреть видео

Cмотреть видео

HD 00:19:34

Check Point: Centralized Security Management Across the Enterprise

Managing security means having to deal with multiple point solutions. This is not only a challenge from an operations/TCO perspective, but also from a security standpoint (point solutions versus a consolidated approach will create security...

Cмотреть видео

Cмотреть видео

HD 00:34:55

Check Point: Gil Shwed Keynote: Stepping Up to Gen V of Cyber Security

Gil Shwed's keynote from CPX 2018 on the future of Cyber Security. Find out what Gen V Cyber Attacks are and how you can prevent the next Cyber Attack. For more information visit -

Cмотреть видео

Cмотреть видео

HD 00:01:55

Check Point: Optimizes Security with Gigamon’s Full Network Visibility

and Gigamon’s joint solution provides comprehensive network visibility, optimal performance and advanced threat prevention capabilities. For more information:

Cмотреть видео

Cмотреть видео

00:01:45

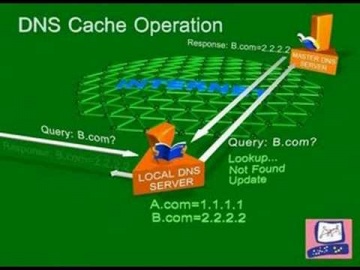

Check Point: DNS Cache Poisoning Attack | Internet Security

Software explains common DNS attacks. Learn More: DNS is the glue that holds the Internet, including web and e-mail together. A successful attack may severely impact the availability of an organization’s public facing web sites and e-mail...

Cмотреть видео

Cмотреть видео

HD 00:30:06

Check Point: SMB Security Unique Challenges

The Small and Medium Business market has the same security challenges as larger enterprises. What they don't have a lot of is time or money.

Cмотреть видео

Cмотреть видео

HD 00:17:04

Check Point: Advanced Cyber Security for 2018 | Infinity | Technical Deep Dive with Jeff Schwartz

Infinity is the first consolidated security across networks, cloud, and mobile, providing the highest level of threat prevention against both known and unknown targeted attacks to keep you protected now and in the future. Jeff Schwartz, our...

Cмотреть видео

Cмотреть видео

HD 00:30:26

Check Point: Who's Responsible for your Cloud Security?

A full breakdown of what is shared responsibility and the layers of security needed to protect you from security breaches in the cloud. For more information:

Cмотреть видео

Cмотреть видео