Код ИБ: Vulnerability Management после февраля 2022 года - видео Полосатый ИНФОБЕЗ → Похожие видео ролики , Страница 25

С Александром Леоновым, ведущим аналитиком по ИБ, Тинькофф, поговорим про Vulnerability Management после февраля 2022 года О чём поговорим? - Почему этот год особенный для Vulnerability Management процесса - Оценка стабильности IT/ИБ вендоров - Как продолжать использовать и обновлять ПО от вендора, которому больше не доверяешь - Рекомендательный алгоритм НКЦКИ - Переход на Open Source: панацея или нет? КОД ИБ: семейство проектов, главная миссия которых — делать мир информационной безопасности простым и понятным #ИБшныйДВИЖ Здесь вы обязательно найдёте полезное об: информационной безопасно...

Подробнее в видео...

Подробнее в видео...

HD 00:08:44

Простоев.НЕТ- Семинар по стандарту серии ISO55000 «Управление активами» (Asset Management) - Простое

Первый семинар по стандарту серии ISO55000 «Управление активами» (Asset Management) прошел в октябре 2014 года. ISO 55000- Обзор, общие принципы и терминология ISO 55001- Требования ISO 55002 –Руководство по внедрению, аудит Регистрация на ...

Cмотреть видео

Cмотреть видео

HD 00:27:51

DATA MINER: Evgeny Savitsky - Final Bit: Automatic DevOps Management

DevOps Pro Moscow 2016 - Conference for Developers and IT Professionals. November 15, 2016 | DevOps is all about automation first. We have dozen of helpful tools but one is still missed. It is about management of all devops related activi...

Cмотреть видео

Cмотреть видео

HD 00:32:24

DATA MINER: Aleksandr Meshkov - Risk-based test effort management

TestCon Moscow 2017 Conference, April 27.

Cмотреть видео

Cмотреть видео

HD 00:19:34

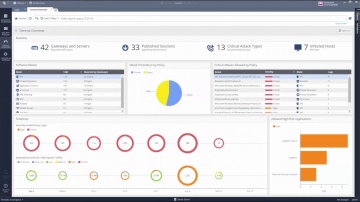

Check Point: Centralized Security Management Across the Enterprise

Managing security means having to deal with multiple point solutions. This is not only a challenge from an operations/TCO perspective, but also from a security standpoint (point solutions versus a consolidated approach will create security...

Cмотреть видео

Cмотреть видео

HD 00:14:41

Check Point: CheckMates TechTalk: Remote Code Execution Vulnerability on LG Smartphones

Neatsun Ziv and Jonathan Shimonovich discuss our recent publication of vulnerabilities that reside in the default keyboard of all mainstream LG smartphone models. More details:

Cмотреть видео

Cмотреть видео

HD 00:02:38

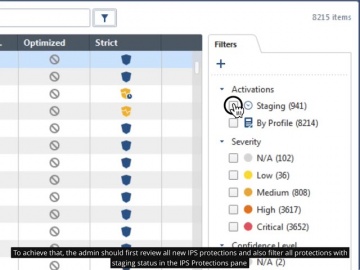

Check Point: R80.10 Policy Management – IPS Protections in Detect (Staging) State

This video elaborates on the logic behind new IPS protections status after IPS update operation and introduces best practice on changing the status of detect-staging on prevent when enough information was gathered regarding the new IPS prot...

Cмотреть видео

Cмотреть видео

HD 00:05:27

Check Point: Start Building Your Unified Policy with R80.10 | Security Management | Tech Bytes

R80.10 policy management is unified so you can create and monitor these policies harmoniously. One single policy manages your users, devices, applications, data and networks. With this unified policy, you also get unparalleled granular cont...

Cмотреть видео

Cмотреть видео

HD 00:25:14

Check Point: Mobile Security: Configuration and Policy Management Best Practices

What is your mobility policy? Have you ever considered the impact of your mobility policy on your organization? On your employees? Whether it is BYOD, CYOD or corporate owned, traditional mobile management will not cover the security aspe...

Cмотреть видео

Cмотреть видео

HD 01:03:18

Check Point: and Tufin: Security Management for the Future | Enterprise Network Security

and Tufin provide complete, simplified and automated security management for the enterprise network of the future. For more information: Together, the Tufin Orchestration Suite with Firewalls and Security Management products provide ad...

Cмотреть видео

Cмотреть видео

HD 00:01:28

Check Point: RSA 2016: R80 Security Management Launch | Security Management Software

For more information: Organizations that possess consolidated security simplify complex environments, improve efficiency and ensure security is consistently deployed across the organization. Change the way you manage security with integra...

Cмотреть видео

Cмотреть видео

HD 00:04:32

Check Point: R80.10 Security Management | Tech Bytes: Gateways, Logs, and Manage & Settings

This video is an overview that describes important features and functionality of the R80.10 SmartConsole. More information: To learn more about R80.10 Security Management: Infinity is the only fully consolidated cyber security architec...

Cмотреть видео

Cмотреть видео

HD 00:00:54

Check Point: Research Finds AliExpress Vulnerability: How It Works

To Read The Full Story Visit: Researchers at discovered that criminals have a new way to trick online shoppers via the massively popular AliExpress shopping portal using Java Script. After discovering the vulnerability, they immediate...

Cмотреть видео

Cмотреть видео

HD 00:03:30

Check Point: Tutorial: Configuring IPS Settings with R80 Security Management Server | Advanced Threa

How to use R80 SmartConsole to configure the settings for the IPS Software Blade. For more information visit:

Cмотреть видео

Cмотреть видео

HD 00:07:14

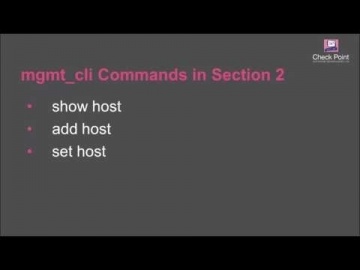

Check Point: Creating Host Objects with R80 Management API Tutorial | Security Management Tutorial

How to use R80 Management API to run a BASH script that automatically creates host objects in the Security Management server database. For more information: This video tutorial is intended for users that are familiar with automation scri...

Cмотреть видео

Cмотреть видео

HD 00:04:02

Check Point: SideStepper: Anatomy of an iOS Vulnerability | Mobile Threat Prevention

For more information, visit: Report: IDC Technology Spotlight: Why Comprehensive Security Requires Mobile Threat Prevention: disclosed details about SideStepper, a vulnerability that can be used to install malicious enterprise apps o...

Cмотреть видео

Cмотреть видео

HD 00:01:48

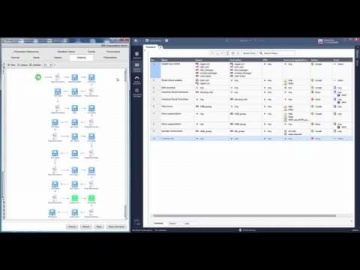

Check Point: vSEC controller Demo with R80 Smart Management | Cloud Security

This video demos the vSEC cloud security integration with VMware vCenter and NSX. It shows you how to integrate a vCenter server in the Smart Console, provision a security rule based on imported vCenter objects like VM name, integrate wit...

Cмотреть видео

Cмотреть видео

HD 00:02:11

Check Point: R80 Streamlines Security Management at Appvion | Data Center Security

Appvion, a manufacturer of specialty papers, tested R80 security management during development and now uses it every day to gain efficiency, high visibility and concurrent management capabilities.

Cмотреть видео

Cмотреть видео

HD 00:00:39

Check Point: Automation with VMware vCenter Orchestrator and R80 Smart Management

Use VMware vCenter Orchestrator to provision security policies in Ûªs R80 Smart Management Console leveraging the open API interface. This video demos automated security policy provisioning. Rules that are provisioned include Stealth rul...

Cмотреть видео

Cмотреть видео

HD 00:01:25

Check Point: R80 Security Management | Advanced Threat Prevention

's R80 Security Management helps you consolidate security functions so you can be more efficient and effective at deploying the strongest protections across your organization. More Information:

Cмотреть видео

Cмотреть видео

HD 00:01:44

Check Point: Security Management Customer Success Story: Talisys | R80 Security Management

More information on R80 Security Management visit Talisys, an innovator in financial securities processing software, leverages R80 to reduce security management complexity. Building on Ûªs leadership in speedy root cause analysis, they a...

Cмотреть видео

Cмотреть видео

HD 00:00:54

Check Point: 01 Installing the Management Server Hotfix

Install the Hotfix on Gaia R77.30 Security Management Server and R77.20/R77.30 Security Gateways. It is required for both the vSEC Gateway and the vSEC Controller.

Cмотреть видео

Cмотреть видео

HD 00:04:23

Check Point: SmartEvent | Security Management Walk-Through

Are you tired of managing security by manually searching through millions of logs to find the information you need? There is a better way! Watch this SmartEvent Video to learn how to manage your security more efficiently. For more informa...

Cмотреть видео

Cмотреть видео

HD 00:00:40

Check Point: Customer Quote: Industry Leading NGFW Performance with Integrated Management

Gimv IT Manager Kristof Poppe comments on 's industry leading next generation firewall performance with integrated management.

Cмотреть видео

Cмотреть видео

HD 00:10:40

КОРУС Консалтинг: Шаблон для быстрого внедрения Oracle Hyperion Financial Management

В первой части видеоролика познакомим вас с нашей наработкой – шаблоном для быстрого внедрения, позволяющим сократить срок внедрения системы консолидации финансовой отчетности и снизить риски такого проекта. Подробнее о функциональных ...

Cмотреть видео

Cмотреть видео

HD 00:35:03

Naumen: Решение задач автоматизации средствами Naumen Service Management Platform

Компания Naumen провела вебинар, посвященный автоматизации задач бизнеса за рамками ITSM. На вебинаре мы рассмотрели примеры использования платформы для автоматизации HR-процесса поиска и отбора кандидатов на новую вакансию, который включа...

Cмотреть видео

Cмотреть видео

HD 00:55:52

Naumen: Управление финансами в Naumen IT Asset Management

В рамках вебинара спикеры рассказали о реализации ITSM и ITAM на единой платформе и о методологии финансового учета в Naumen ITAM, рассмотрели основные сценарии использования решения для организации управления финансами: • формирование моде...

Cмотреть видео

Cмотреть видео

HD 00:50:20

Naumen: Customer service management: автоматизация взаимодействия с клиентами

Компания Naumen провела вебинар, посвященный вопросам автоматизации ключевых процессов клиентского сервиса на примере проекта в страховой компании «Росгосстрах». В рамках вебинара мы поделились своим опытом и рассказали: • как выбирали ср...

Cмотреть видео

Cмотреть видео

HD 00:34:31

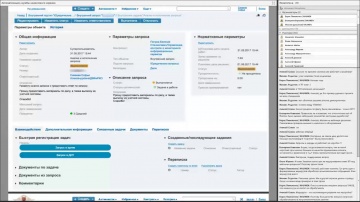

Naumen: Naumen Service Management Platform. Создание сложных маршрутов обработки обращений

Компания Naumen провела вебинар, на котором мы рассказали о новом функционале настройки маршрутов обработки обращений. Настройка применяется для создания сложных карт, что позволяет технологу без программирования и прямо через пользователь...

Cмотреть видео

Cмотреть видео

HD 00:01:54

Red Hat Security: Identity Management and Active Directory Integration (RH362)

Red Hat Security: Identity Management and Active Directory Integration (RH362) provides the skills to configure and manage IdM, the comprehensive Identity Management solution bundled with Red Hat® Enterprise Linux.Learn more: https://www.re...

Cмотреть видео

Cмотреть видео

HD 01:36:08

БФТ: вебинар «Эксперт БФТ» - обзор законодательства за январь - февраль 2019

Вебинар «Новое в законодательстве: профессионально, полезно, интересно». 28.02.2019. Спикер - Елена Зенцова.

Cмотреть видео

Cмотреть видео