Как активировать пробную и коммерческую лицензии Kaspersky Total Security → Похожие видео ролики , Страница 9

В этом видео мы расскажем, как активировать пробную и коммерческую лицензии Kaspersky Total Security. Мы расскажем, как купить код активации про запас. База Знаний Лаборатории Касперского Официальный сайт "Лаборатории Касперского" Читайте нас в социальных сетях: Facebook: Vkontakte: Odnoklassniki: Мой Мир: Google+: Twitter: Instagram: Ищите нас на форумах: Фан-клуб "Лаборатории Касперского" Форум пользователей Читайте наши блоги: Блог Евгения Касперского Блог Kaspersky Daily Блог Securelist Блог Threat post Блог на Хабрахабре Официальный сайт "Лаборатории...

Подробнее в видео...

Подробнее в видео...

HD 00:01:54

Red Hat Security: Identity Management and Active Directory Integration (RH362)

Red Hat Security: Identity Management and Active Directory Integration (RH362) provides the skills to configure and manage IdM, the comprehensive Identity Management solution bundled with Red Hat® Enterprise Linux.Learn more: https://www.re...

Cмотреть видео

Cмотреть видео

HD 00:25:38

СКАНПОРТ: DMcloud - сервис аренды лицензий. DM.Мобильная торговля в облаке.

DMcloud – это облачный сервис, в котором представлен полный функционал программных продуктов DataMobile для ТСД и мобильных устройств. в рамках которого можно пользоваться лицензиями DataMobile по подписке (т.е. арендовать ПО). Сервис аренд...

Cмотреть видео

Cмотреть видео

HD 00:58:04

Digital Security: Безопасность машинного обучения: естественные проблемы искусственного интеллекта.

Вебинар Digital Security про ошибки, уязвимости и защиту алгоритмов искусственного интеллекта и машинного обучения. 1. Как реализуются атаки на алгоритмы машинного обучения: DeepFool, JSMA, FGSM и другие;2. Когда целесообразно использова...

Cмотреть видео

Cмотреть видео

HD 00:03:33

СКАНПОРТ: DM.Основные средства. Активация LifeTime лицензии на ТСД

В этом ролике мы рассказываем как активировать лицензию LifeTime на терминале сбора данных. Наш сайт: https://scanport.ru Сайт о продуктах, которые мы разрабатываем: https://data-mobile.ru Наш телеграм: https://t.me/scanport_news Звоните:...

Cмотреть видео

Cмотреть видео

HD 00:30:12

Digital Security: вебинар "Испорченный телефон, или Безопасность мобильного ДБО"

1. Безопасны ли сервисы на стыке банковских систем и операторов сотовой связи? В фокусе внимания – "большая четвёрка" мобильных операторов и 16 ведущих банков страны. 2. Методы анализа защищенности мобильных приложений. 3. Типы ат...

Cмотреть видео

Cмотреть видео

HD 00:55:07

Digital Security: Вебинар "Процесс безопасной разработки. Анализ защищенности приложений".

Внедряем процесс безопасной разработки (SDL, SDLC) и отвечаем на вопросы: 1. Как и какими средствами нужно проводить анализ приложений? 2. Как проводить аудиты безопасности, не срывая график релизов? 3. Когда лучше создавать ...

Cмотреть видео

Cмотреть видео

HD 00:40:35

Digital Security: Вебинар по безопасности СКУД "Карточный домик".

1. Что такое СКУД и почему это один из главных рубежей в защите информации. 2. Замки, турникеты, шлюзы легко открываются при помощи карт-идентификаторов. Типы карт в современных СКУД, и почему одни лучше других. 3. Типовые атаки, связанны...

Cмотреть видео

Cмотреть видео

HD 00:57:21

Digital Security: Вебинар "Продажи без багов: цифровая безопасность платформ e-commerce"

1. Безопасность платформ e-commerce, основные угрозы на примерах из практики. 2. Несанкционированный доступ злоумышленника к аккаунтам пользователей и сотрудников. 3. Манипуляция с логикой работы сервисов электронной коммерции при прове...

Cмотреть видео

Cмотреть видео

HD 00:01:42

Digital Security: SDL и постоянный процесс анализа защищенности приложений. Подход

Для того, чтобы соблюсти современные требования к безопасности приложений, необходимо обеспечивать их защищенность уже на этапе написания кода. SDL (Security Development Lifecycle) – подход к разработке программного обеспечения, подразумева...

Cмотреть видео

Cмотреть видео

HD 01:12:30

Digital Security: Вебинар по безопасности Wi-Fi "Воздушная тревога".

1. Почему корпоративная беспроводная инфраструктура может оказаться слабым местом организации? 2. Атаки на сети Wi-Fi: типовые и неизвестные сценарии, последствия атак. Случаи из практики. 3. BYOD – зона повышенной опасности. ...

Cмотреть видео

Cмотреть видео

HD 01:21:26

Digital Security: Как не пойти ко дну реальная статистика взломов и стратегия защиты АТМ

Совместный вебинар NCR и 1. Достоверная статистика инцидентов информационной безопасности от вендора; 2. Инсайдерская информация о самых актуальных типах атак. В том числе, о классе атак повышенного уровня опасности Malware Jackpotting : M...

Cмотреть видео

Cмотреть видео

HD 00:04:46

Autodesk CIS: Получение студенческой лицензии Autodesk: регистрация, загрузка, установка и регистрац

Компания Autodesk, лидер в области разработчик программного обеспечения для проектирования, дизайна и визуализации, предоставляет бесплатный доступ к полнофункциональным версиям своего ПО для студентов и преподавателей. В этом видео мы расс...

Cмотреть видео

Cмотреть видео

HD 00:04:39

Террасофт: Создание и лицензирование пользователей в bpm'online CRM

В видеоуроке пошагово рассмотрено как создать нового пользователя в CRM-системе bpm'online, как распределить права доступа и лицензировать учетную запись.

Cмотреть видео

Cмотреть видео

HD 00:44:31

Digital Security: Сотрудник–backdoor: современные приёмы социальной инженерии

Хакеры мастерски манипулируют не только системами, но и людьми. Рассказываем, почему большинство компаний уязвимы к атакам социальной инженерии, и к каким её видам - особенно. 1. Какими бывают атаки: с чего они начинаются и как развиваютс...

Cмотреть видео

Cмотреть видео

HD 00:00:46

Digital Security: Выходим из песочницы Microsoft Edge: 1-day exploit.

Эксплуатация цепочки уязвимостей (CVE-2017-0240 и CVE-2016-3309) для выхода из песочницы браузера Microsoft Edge и выполнения произвольных команд с повышенными привилегиями. Подробнее читайте в статье: https://habr.com/ru/company/dsec/blog...

Cмотреть видео

Cмотреть видео

00:28:11

КРОК: IT в коммерческих банках

Программа: «Технологии для бизнеса» Эксперты: Вячеслав Шабайкин, первый заместитель председателя Правления и Владимир Бескровный, директор департамента информационных технологий АКБ «Международный Финансовый Клуб»КРОК: IT в коммерчески...

Cмотреть видео

Cмотреть видео

01:00:14

ДиалогНаука: ВЕБИНАР: SKYBOX SECURITY КАК ИНСТРУМЕНТ ПРЕДСКАЗАНИЯ ВЕКТОРОВ АТАК

С одной стороны, организации уже используют средства, которые сочетают в себе целый комплекс механизмов защиты на разных уровнях. С другой стороны, есть уязвимости, на эксплуатацию которых направлено большинство эксплойтов, используемых при...

Cмотреть видео

Cмотреть видео

HD 00:00:36

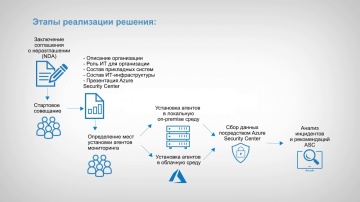

Softline: Azure Security Center - безопасность данных и защита от угроз

Как обеспечить безопасность данных? С помощью единой службы – центра безопасности Azure, Azure Security Center.

Cмотреть видео

Cмотреть видео

HD 00:03:43

1С:Пирог: Особенности лицензирования 1С

Многие ли читали лицензионный договор? Я думаю что многие но точно не все. В этом видео хотелось бы рассказать об основных особенностях лицензирования программных продуктов 1С http://www.ekboblsud.ru/news.php?id=1367 - Суд взыскал с екате...

Cмотреть видео

Cмотреть видео

HD 00:04:09

Экспо-Линк: Код ИБ Академия: Как активировать промокод

Регистрация на портале https://codeib.conferencecast.tv/ и применение промокода на 24-часовой доступ ко всем материалам Академии.

Cмотреть видео

Cмотреть видео

HD 00:23:28

Айдеко: Security 2.0: как сисадмину спокойно уйти в отпуск

Скачать Ideco UTM: https://my.ideco.ru Приглашаем вас вебинар, посвященный обновленному сервису проверки безопасности сетевого периметра «Security 2.0: как сисадмину спокойно уйти в отпуск» Вы узнаете: как сервис проверяет средство з...

Cмотреть видео

Cмотреть видео

HD 00:48:01

Digital Security: Как пережить комплаенс? Оптимальный подход к выполнению требований регулятор

382-П, ГОСТ Р 57580.1,152-ФЗ, КИИ, 684-П, PCI DSS, GDPR, SWIFT... нормативов и стандартов ИБ становится больше с каждым годом. Чему соответствовать, чтобы не попасть под санкции и как провести оценку соответствия в компании максимально прос...

Cмотреть видео

Cмотреть видео

HD 01:14:57

Актив: Вебинар «Guardant Station — новая система управления лицензиями»

Один из критичных факторов успеха для современного бизнеса — это скорость вывода продукта на рынок и наращивания его функциональности. Для соблюдения подобного подхода от производителя ПО требуется максимальная эффективность производс...

Cмотреть видео

Cмотреть видео

HD 00:41:21

Код Безопасности: Концепция Hardware-based security - доверие в недоверенной среде

Вебинар будет интересен специалистам по информационной безопасности в государственных и коммерческих организациях на этапе выбора или внедрения средств защиты, а также партнерам компании «Код Безопасности». На вебинаре мы ответим на сл...

Cмотреть видео

Cмотреть видео

HD 00:12:36

Kaspersky Russia: Часть 3. Как настроить параметры подключения к KSC в зависимости от сетевого распо

Видео рассказывает, как настроить разные профили подключения к Kaspersky Security Center в зависимости от сетевого расположения компьютера (внутри или вне корпоративной сети). Узнайте больше о Kaspersky Security Center: https://kas.pr/...

Cмотреть видео

Cмотреть видео

HD 00:03:59

Код Безопасности: Trusted Access Technologies – Security you can trust

Trusted Access Technologies is an independent cyber security solutions developer for enterprises and government agencies. You will learn the essence of our approach to information security, its advantages over traditional methods, as well a...

Cмотреть видео

Cмотреть видео

HD 00:01:53

Digital Security: Instahook demo

Подделка screenlife. «Да я Мадонну лично знаю» - мы привыкли ставить под сомнение подлинность изображений (все в курсе возможностей фотошопа). Другое дело – видеозапись экрана устройства, ей доверия больше. Но спешим вас огорчить: чтобы под...

Cмотреть видео

Cмотреть видео

HD 00:40:50

Digital Security: Грозовые облака: риски безопасности облачных сервисов

Рассматриваем вопрос безопасности облачной инфраструктуры с двух сторон: клиента и провайдера. В программе вебинара: 1. Технология OpenStack с точки зрения безопасности 2. Атаки на провайдера: доступ ко внутренней инфраструктуре, обх...

Cмотреть видео

Cмотреть видео

HD 00:28:51

Digital Security: 3D Secure, или что скрывается в механизмах безопасности онлайн-платежей — Александ

Ежедневно в мире совершаются миллионы онлайн-покупок. Объем отрасли e-commerce исчисляется триллионами долларов, и такие обороты, естественно, привлекают внимание злоумышленников. О том, как работают механизмы защиты онлайн-платежей и ...

Cмотреть видео

Cмотреть видео

HD 00:00:58

Digital Security: RDS connection window powershell demo

Читайте статью, для которой записано демо: https://dsec.ru/blog/remote-desktop-glazami-atakuyushhego/

Cмотреть видео

Cмотреть видео