Безопасность

218 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

Check Point: Customer Quote: Industry Leading NGFW Performance with Integrated Management

Gimv IT Manager Kristof Poppe comments on 's industry leading next generation firewall performance with integrated management.

Cмотреть видео

Cмотреть видео

Check Point: RSA Conference 2014 - Customer Insights - Joseph Royal, Network Security Manager, Leido

Find out more: speaks with customers and partners at RSA Conference 2014 in San Francisco. Watch as Joseph Royal of Leidos shares what makes him a fan.

Cмотреть видео

Cмотреть видео

СёрчИнформ: Новинки «СёрчИнформ»: обновления в DLP, SIEM и DCAP - видео

Контроль сотрудников, работающих на Apple, детектирование попыток сфотографировать экран ПК, ручные метки классификации данных. Руководитель отдела ИБ «СёрчИнформ» Алексей Дрозд рассказал, как изменились продукты вендора в 2022 году.00...

Cмотреть видео

Cмотреть видео

Yandex.Cloud: Защита от DDoS в Yandex Cloud - видео

Количество DDoS-атак на российские компании за три квартала 2021 года увеличилось в 2,5 раза по сравнению с аналогичным периодом 2020 года. А события 2022 года привели к тому, что про DDoS в России узнали все. На совместном вебинаре Yandex ...

Cмотреть видео

Cмотреть видео

Check Point: You Asked, VP of Products Dorit Dor Answers!

Is Dr. Dorit Dor a morning person or a night owl? Our VP of Products talks about her favorite apps, drones, future roadmap, and recognizes the winners in our CheckMates Birthday Awards!

Cмотреть видео

Cмотреть видео

Check Point: Customer Quote: ThreatCloud Emulation Integrated into Software Blade Architecture

Gimv IT Manager Kristof Poppe comments on 's ThreatCloud Emulation integrated into the Software Blade Architecture for layered security.

Cмотреть видео

Cмотреть видео

Check Point: Malware Protection 2018 - Public Health Service Prevents, Not Just Detects, Advanced Th

For more information: Malware Protection in 2018 is about prevention not just detection. As a leading West Coast provider of emergency health services, this Public Health Service organization has over two million patients and runs over...

Cмотреть видео

Cмотреть видео

АСУ ТП: #SecuritySmallTalk об АСУ ТП - видео

Security SmallTalk об АСУ ТП Зачем смотреть?

Cмотреть видео

Cмотреть видео

ДиалогНаука: MaxPatrol SIEM. Переосмысление SIEM

На вебинаре коллеги из компании Positive Technologies расскажут, какими принципами руководствовались, создавая и развивая решение Maxpatrol SIEM, а также покажут работу и ключевой функционал. ПРОГРАММА: Почему мы сделали наш SIEM таки...

Cмотреть видео

Cмотреть видео

Check Point: Cyber Security Trends, Jeff Schwartz - CPX 360 2018, Why Our Security Problems are Gett

Security spending is up 8% year over year, yet security incidents are up ~40%. Why does the security "ball of yarn" continue to unravel as we pull the string. In this session, you will learn why our security problems continue to get worse ...

Cмотреть видео

Cмотреть видео

Check Point: Moving to the Public Cloud, Securely - FireChat with AWS & Azure

More than 70% of the organizations are committed to a cloud strategy in 2017. Businesses are moving their applications to the Cloud to gain more agility and efficencies. At the same time, Cloud security remains their top concern. Customers...

Cмотреть видео

Cмотреть видео

GroupIB: Group-IB будет бороться с финансовыми преступлениями

Group-IB, международная компания, специализирующаяся на предотвращении кибератак, открывает новое направление бизнеса, ориентированное на корпоративных клиентов, — расследование финансовых преступлений. Опыт и экспертиза одного из важ...

Cмотреть видео

Cмотреть видео

СёрчИнформ: «СёрчИнформ SIEM»: чем полезна и как внедрить ее с толком? - видео

С недавних пор SIEM-системы «показаны» не только крупному бизнесу, но и субъектам КИИ, и операторам персданных – то есть почти всем. Однако некоторые организации опасаются, что SIEM – это сложно и не хватает специалистов с нужными компетенц...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Road Show SearchInform 2018. Как выбрать идеальную DLP-систему? - видео

Спикер: Лев Матвеев, председатель совета директоров «СёрчИнформ»

Cмотреть видео

Cмотреть видео

Check Point: RSA Conference 2014 - Customer Insights -- Ted Toribio, System Software Specialist, CA

Find out more: speaks with customers and partners at RSA Conference 2014 in San Francisco. Watch as Ted Toribio of California Department of Motor Vehicles (DMV) explains why he's a fan.

Cмотреть видео

Cмотреть видео

Check Point: Partner Insights -- Jason Lawrence, Sr. Network Security Advisor, Dataway

Find out more: speaks with customers and partners at RSA Conference 2014 in San Francisco. Watch as Jason Lawrence of Dataway shares insights about 's model of annualized service behind its software blade architecture as well as 's cen...

Cмотреть видео

Cмотреть видео

Моделирование угроз по ФСТЭК

Видео-обзор функционала «Моделирование угроз ИБ по ФСТЭК» платформы R-VisionВозможность моделирования угроз по требованиям ФСТЭК с использованием Банка данных угроз безопасности информации (ФСТЭК). За счет данного функционала обеспечивается...

Cмотреть видео

Cмотреть видео

Офисный контроль и DLP Safetica: сценарии использования

В рамках ESET Technology Alliance представляем новое бизнес-решение для контроля производительности сотрудников. При необходимости решение предотвращает загрузку корпоративных данных в облачные сервисы, распечатать или отправить конфиденци...

Cмотреть видео

Cмотреть видео

GroupIB: Время считать сливы: кто, как и почему выкладывает базы данных

Что такое публичная утечка базы данных и что может в ней содержаться? Кто и зачем выкладывает или продает базы данных? Кто может стать жертвой утечки? Как обезопасить свои данные? Что делать, если ваши данные оказались в слитой базе? Обо вс...

Cмотреть видео

Cмотреть видео

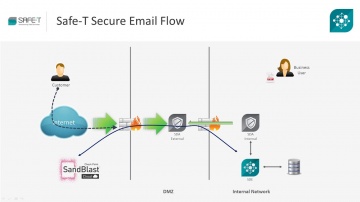

Check Point: Securing Data Exchange with SandBlast and Safe-T HDS

Organizations today face host of challenges in securing high risk data. SandBlast is most advanced protection against zero-day malware threats, while Safe-T HDS secures all data exchange scenarios including human data exchange such as secu...

Cмотреть видео

Cмотреть видео

GroupIB: Большая охота OldGremlin: операторы шифровальщика атакуют крупные компании и банки России

Group-IB, международная компания, специализирующаяся на предотвращении кибератак, зафиксировала успешную атаку преступной группы OldGremlin на российскую медицинскую компанию — злоумышленники полностью зашифровали ее корпоративную сет...

Cмотреть видео

Cмотреть видео

СёрчИнформ: ИБ-правила: как перевести сотрудников на удаленку - видео

Компания «СёрчИнформ» – российский разработчик средств информационной безопасности. Резидент Инновационного центра «Сколково», входит в АРПП «Отечественный софт» и НП «Руссофт».

Cмотреть видео

Cмотреть видео

СёрчИнформ: Как подключить к «СёрчИнформ SIEM» нестандартные источники? - видео

Не всегда заказчикам SIEM хватает аналитики «из коробки». Из-за особенностей ИТ-инфраструктуры иногда появляется задача по подключению нетипичных источников, для которых нет предустановленных коннекторов. Для таких случаев в нашей SIEM пред...

Cмотреть видео

Cмотреть видео

Layta: Сравнительное видео с обычных и тепловизионных камер AXIS

Сравнительное видео с обычных и тепловизионных камер AXIS. Ссылки на тепловизионные камеры:

Cмотреть видео

Cмотреть видео

Check Point: Building a Secure Platform as CIO - CPX 360 Keynote

In his keynote, Sharon Schusheim will discuss what it takes to build and operate a secure platform as a CIO. For more information: CPX 360 promises to be the premier cyber security summit. For the first time, we will bring our customers...

Cмотреть видео

Cмотреть видео

Погружение в XDR

Объем инвестиций компаний в информационную безопасность постоянно увеличивается, но также растет число взломов и их сложность. Поэтому на рынке кибербезопасности возникают новые классы решений. В этом ролике рассказываем про такой класс реш...

Cмотреть видео

Cмотреть видео

СёрчИнформ: ИБ-аутсорсинг: модный тренд или необходимость? - видео

Когда стоит использовать услугу, как выстроить эффективную работу с ИБ-аналитиком и как получить максимальный результат, рассказала руководитель направления франшизы ИБ-аутсорсинга «СёрчИнформ» Елена Гавриленко. 00:00 – ИБ-аутсорсинг: трен...

Cмотреть видео

Cмотреть видео

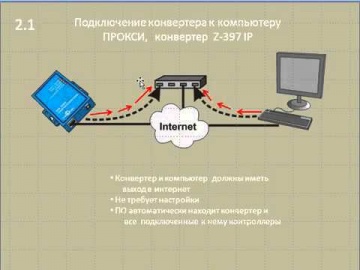

Layta: IronLogic Guard Light - Программное обеспечение для СКУД

Система учета рабочего времени Guard Light предназначена для учета времени прихода, ухода и перемещений сотрудников в течение рабочего дня. Кроме того, система обеспечивает контроль прохода через двери, на которых установлены контроллеры с ...

Cмотреть видео

Cмотреть видео

Check Point: 2017 Cyber Security Survey

Donald Meyer, Head of Marketing, Data Center and Cloud, discusses top security concerns that IT professionals have regarding Cloud and Mobility security. For more information:

Cмотреть видео

Cмотреть видео