12n.ru / Видео / По просмотрам

Код ИБ: 6 ошибок при работе с привилегированными пользователями | Безопасная среда - видео Полосатый

Эпидемия сливов данных, которая охватила сейчас российский и не только бизнес, отсылает в том числе и к привилегированным пользователям, имеющим расширенные права и являющимся самой желанной мишенью злоумышленников. Плюс, инсайдерские дейст...

Cмотреть видео

Cмотреть видео

Код ИБ: Современные подходы в проверке IT-специалистов при трудоустройстве - видео Полосатый ИНФОБЕЗ

Современные подходы в проверке IT-специалистов при трудоустройстве ЕВГЕНИЙ БЕССОНОВ Собственник ООО "Забота", член Консультативного и Общественного Совета Следственного комитета РФ по НСО, член Общественного Совета Минцифры РФ по НСО, зам....

Cмотреть видео

Cмотреть видео

Код ИБ: Доверие в цифровом мире - видео Полосатый ИНФОБЕЗ

Доверие в цифровом мире РУСЛАН ПЕРМЯКОВ. Заместитель директора, Центр компетенций (НТИ) «Технологии доверенного взаимодействия» #codeib КОД ИБ: семейство проектов, главная миссия которых — делать мир информационной безопасности простым ...

Cмотреть видео

Cмотреть видео

Код ИБ: 8 способов повысить осведомленность пользователей | Безопасная среда - видео Полосатый ИНФОБ

Человек - традиционно самое слабое звено в периметре безопасности, и какими бы надежными не были средства защиты - "взломать" сотрудника компании всегда возможно. Обсудили с гостями нашего ток-шоу Код ИБ | БЕЗОПАСНАЯ СРЕДА: - Как эффектив...

Cмотреть видео

Cмотреть видео

Код ИБ: РазговорыНЕпроИБ: Андрей Прозоров, эксперт по ИБ - видео Полосатый ИНФОБЕЗ

Гостем семидесятого выпуска проекта #разговорыНЕпроИБ стал Андрей Прозоров, эксперт по ИБ Приятного просмотра.

Cмотреть видео

Cмотреть видео

Код ИБ: Челлендж по росту продаж в ИБ - видео Полосатый ИНФОБЕЗ

Представляем уникальный челлендж по росту продаж в ИБ, в который зовем вендоров ИБ и гарантируем, как минимум, Х2 по прибыли от суммы вложенных средств. КОД ИБ: семейство проектов, главная миссия которых — повышать зрелость бизнесов в вопр...

Cмотреть видео

Cмотреть видео

Автоматизация администрирования (DevOps) - видео

Автоматизация администрирования (DevOps)Новости радиофака | ИРИТ-РТФ УрФУ

Cмотреть видео

Cмотреть видео

BIM: Подкаст: "Цифровизация строительства от BIM модели до стройконтроля с помощью решений "Адепт" -

Спикер: Ковалева Анна, Руководитель проекта «Цифровизация в строительстве» компании АдептВедущий подкаста: Александр Волков. CSoft-Дальний Восток

Cмотреть видео

Cмотреть видео

Код ИБ: NGR Softlab — новое имя и проверенные рынком решения - видео Полосатый ИНФОБЕЗ

NGR Softlab — новое имя и проверенные рынком решения Андрей Личман, Региональный менеджер по продажам, NGR Softlab #codeib КОД ИБ: семейство проектов, главная миссия которых — повышать зрелость бизнесов в вопросах информационной безопасн...

Cмотреть видео

Cмотреть видео

Код ИБ: Как обезопасить себя от атаки через подрядчиков - видео Полосатый ИНФОБЕЗ

Массовая атака через Solar Winds в 2020 году показала, что важно уделять внимание не только собственной безопасности, но и безопасности подрядчиков, которые, зачастую, значительно вовлечены в бизнес процессы и имеют доступ к данным компании...

Cмотреть видео

Cмотреть видео

Код ИБ: Миграция с иностранного NGFW на Континент 4 NGFW варианты, функционал, демонстрация миграции

Миграция с иностранного NGFW на Континент 4 NGFW варианты, подбор функционала, демонстрация миграции политик Антон Кобяков, Инженер внедрения и технической поддержки, TS Solution #codeib КОД ИБ: семейство проектов, главная миссия которых...

Cмотреть видео

Cмотреть видео

Первый БИТ: Бизнес-Эффективность: РПА и Нейросети для Улучшения Результатов - видео

Таймкоды: 00:00 Приветствие спикеров и знакомство с компанией 02:46 Преимущества внедрения RPA 05:55 Кейс - голосовой ассистент на базе RPA & AI 10:04 Процесс внедрения RPA 16:36 Поиск 19:19 Анализ 19:56 Разработка 25:00...

Cмотреть видео

Cмотреть видео

Диджитал Дизайн: Искусственный интеллект в СЭД: правда и вымысел

Компания «Диджитал Дизайн» разрабатывает решения для автоматизации документационных процессов на основе искусственного интеллекта с 2016 года. На вебинаре рассказываем о сценариях использования ИИ в нашей системе документационного управлени...

Cмотреть видео

Cмотреть видео

Postgres Professional: Консистентность в распределенных системах на базе PostgreSQL. Никита Печёнкин

Поговорим о консистентности в распределенных системах, в частности, рассмотрим и сравним гарантии согласованности данных предоставляемые кластером PostgreSQL и технологией Shardman от Postgres Pro. Расскажем, как мы эти гарантии верифицируе...

Cмотреть видео

Cмотреть видео

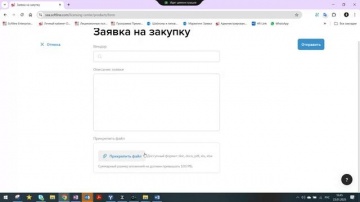

Первый Бит: Автоматизация работы с договорами на базе 1С: Документооборот 3.0 - Вебинар

Спикеры: Екатерина Сеник, руководитель группы внедрения по 1С:Документооборот Анастасия Мелентьева, сертифицированный специалист по 1С:ДокументооборотТаймкоды: 00:00 Приветствие спикеров и знакомство с компанией 03:52 Обзорная экску...

Cмотреть видео

Cмотреть видео

AXELOT: AXELOT DOM — система распределенного управления заказами (Distributed Order Management)

Подробнее о работе системы рассказывает в видеоролике Вячеслав Жуйков, Директор Департамента по внедрению систем управления цепями поставок Ставьте реакции на пост, если было полезно #эксперты_AXELOT

Cмотреть видео

Cмотреть видео

Digital Design: Современные технологии электронных подписей практическое применение в корпоративном

«Мы хотим голосовать, подписывать протоколы и выписки в «цифре». Нам нужна ПЭП или УКЭП? Какая электронная подпись легитимна?»С этими вопросами компании приступают к автоматизации заседаний. Вебинар «Современные технологии электронных подпи...

Cмотреть видео

Cмотреть видео

3iTech представил платформу для создания LLM-ассистентов

3iTech представил платформу для создания LLM-ассистентов

Cмотреть видео

Cмотреть видео

Код ИБ: Код ИБ Итоги | Москва 2023 - видео Полосатый ИНФОБЕЗ

Итоги конференции: https://codeib.ru/blog/novosti-koda-3/kod-ib-itogi-2023-retrospektiva-trendy-i-prognozy-360 #codeib _____________ КОД ИБ: семейство проектов, главная миссия которых — повышать зрелость бизнесов в вопросах информационно...

Cмотреть видео

Cмотреть видео

Короткий разговор. Станислав Гоц, директор департамента бизнес-приложений и платформ Lamoda - видео

В эфире программы «Короткий разговор» мы встретились со Станиславом Гоцем, директором департамента бизнес-приложений и платформ компании Lamoda. Как развивалась ИТ-инфраструктура за последние два года, как проходит процесс импортозамещения...

Cмотреть видео

Cмотреть видео

Softline: Лицензионный центр - видео

Лицензионный центр - Доступ к лицензионному центру позволяет вам управлять ключами и лицензиями. - Вы можете быть спокойны, зная, что у вас всегда есть необходимые лицензии и они находятся под полным контролем. - С помощью единого лог...

Cмотреть видео

Cмотреть видео

RetailCRM: Чаты RetailCRM - видео

Общайтесь с клиентами и обрабатывайте заказы из WhatsApp, *Instagram, Telegram, Viber, Avito, ВКонтакте, *Facebook. RetailCRM Chat агрегирует сообщения из мессенджеров и социальных сетей и распределяет диалоги между менеджерами. *Деятельно...

Cмотреть видео

Cмотреть видео

Совместная работа 1С и AS WMS

AS WMS - современный инструмент для работы на складе. AS WMS - расширение для учетной программы 1С, которое делает работу на складе проще и эффективнее. Работайте в привычной конфигурации с новыми возможностями! AS WMS для автоматизации пр...

Cмотреть видео

Cмотреть видео

RetailCRM: Увеличение среднего чека- кросс-продажи - видео

Увеличение среднего чека- кросс-продажи.RetailCRM

Cмотреть видео

Cмотреть видео

Инфосистемы Джет: Поднимаем завесу: как происходит настоящий intelligence в даркнете - видео

Лада Крюкова, руководитель отдела исследования и мониторинга андеграунда F6

Cмотреть видео

Cмотреть видео

nanoCAD: Вебинар «Что нового в nanoCAD BIM ОПС 25?» - видео

Попробуйте самую последнюю версию nanoCAD BIM ОПС прямо сейчас – скачайте по ссылке https://clck.ru/3NMxeP Вебинар посвящен новой версии nanoCAD BIM ОПС 25. В программе вебинара: – Обзор ключевых изменений в работе с КНС – Новшества инт...

Cмотреть видео

Cмотреть видео

nanoCAD: Как установить Платформу nanoCAD 25.0 на RED OS 7.3 через репозиторий? - видео

Попробуйте самую последнюю версию Платформы nanoCAD — скачайте кроссплатформенную оценочную лицензию по ссылке: https://clck.ru/3NE2wM. В этом видео вы узнаете, как установить Платформу nanoCAD 25.0 на RED OS 7.3 через репозиторий. В видео...

Cмотреть видео

Cмотреть видео

AXELOT: Мультимодальные перевозки в AXELOT TMS - видео

29 июля специалисты AXELOT провели вебинар, посвященный функциональным возможностям AXELOT TMS в управлении мультимодальными перевозками. В эпоху цифровизации и стремительного развития технологий эффективное управление грузоперевозками стан...

Cмотреть видео

Cмотреть видео

Цифра: Иван Казарин о победе РУСАЛа в Горной индустрии 4.0 - видео

Иван Казарин о победе РУСАЛа в Горной индустрии 4.0. Один из выпусков в серии блиц-интервью участников Форума лидеров горнодобывающей отрасли — с руководителем направления Data Science Operations в РУСАЛе Иваном Казариным. В видео эксперт ...

Cмотреть видео

Cмотреть видео

Инфосистемы Джет: Доклад «Data‑driven‑подход к анализу данных» - видео

Что делать, когда данных становится больше, а качественных решений — нет?Павел Егоров разбирает большие вызовы data-подхода: • почему 40% времени data-специалисты тратят впустую из-за плохого качества данных • как дата-каталоги и глос...

Cмотреть видео

Cмотреть видео