Поиск по тегу «iphone» в разделе Видеокаталог

HD 01:12:38

Квантовый компьютер: только 3% людей это понимают - видео

Сегодня будет очень интересно, но очень сложно, ведь речь пойдет о квантовых компьютерах. Будем говорить о том, что такое кубит? Что такое состояние неопределенности и квантовой запутанности? Увидим и покажем настоящий квантовый компьютер в...

Cмотреть видео

Cмотреть видео

HD 00:27:13

Wylsacom: Мой iPhone взломали... и ваш тоже могут! - видео

Телеграм: https://t.me/positive_investing Youtube: https://youtube.com/c/Itspositiveinvesting Пульс: https://www.tinkoff.ru/invest/social/profile/Posit...Приложение Wylsacom для Apple - https://apps.apple.com/ru/app/wylsacom-media/id148193...

Cмотреть видео

Cмотреть видео

HD 00:04:15

Код ИБ: Мошенники похитили $1,4 млн у одиноких владельцев iPhone - видео Полосатый ИНФОБЕЗ

С помощью Tinder и поддельных iOS-приложений злоумышленники похитили у жертв $1,4 млн в биткойнах. Источник: https://www.securitylab.ru/news/525737.php С экспертами проекта Безопасная среда обсуждаем самые горячие новости в мире ИБ за про...

Cмотреть видео

Cмотреть видео

HD 00:09:38

Технопарк «Анкудиновка»: TechnoGeek: iOS vs. Android

Наш "Техногик" Дмитрий в новой рубрике отвечает на один из главных вопросов Вселенной. Что же выбрать: андроид или iOS?

Cмотреть видео

Cмотреть видео

HD 00:10:19

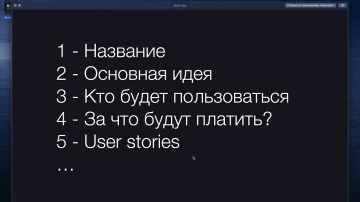

Java: С чего начать разработку мобильного приложения - видео

Курсы по iOS и macOS программированию: Курс «iOS Программирование на Swift», скидка 80% http://bit.ly/iOS-Developer-Sale Курс «macOS Программирование на Swift», скидка 80% http://bit.ly/macOS-level1 Остальные курсы: http://bit....

Cмотреть видео

Cмотреть видео

HD 00:08:16

Разработка iot: Предварительный обзор IoT Manager ver2.0 - видео

Предварительный обзор IoT Manager ver2.0 - видео

Cмотреть видео

Cмотреть видео

HD 00:06:28

GroupIB: Убийца iOS: чем опасен для ваших IPhone джейлбрейк с помощью checkra1n

Итальянский исследователь Лука Тодеско, известный тем, что протяжении последних нескольких лет ищет уязвимости в iOS, выпустил checkra1n, новую утилиту для джейлбрейка, основанную на эксплоите, использующем уязвимость в загрузчике устройств...

Cмотреть видео

Cмотреть видео

HD 00:19:45

Check Point: How to Hack a Cell Phone | Demo for Understanding Mobile Security

Want to hack a Smartphone? A hands-on approach to understanding mobile security. Learn more here: Ever wanted to know how to hack a smartphone? Join this exciting live demo to see first-hand how easy it is! Learn more:

Cмотреть видео

Cмотреть видео

HD 00:02:24

Check Point: SandBlast Mobile: How It Works

Accurate threat detection is a critical component of preventing advanced attacks on smartphones and tablets. Traditional mobile anti-virus, signature-based solutions identify known threats, but they can't detect zero-day malware or apps tha...

Cмотреть видео

Cмотреть видео

HD 00:02:22

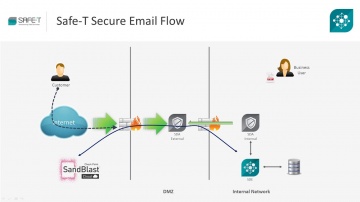

Check Point: Securing Data Exchange with SandBlast and Safe-T HDS

Organizations today face host of challenges in securing high risk data. SandBlast is most advanced protection against zero-day malware threats, while Safe-T HDS secures all data exchange scenarios including human data exchange such as secu...

Cмотреть видео

Cмотреть видео

HD 00:17:56

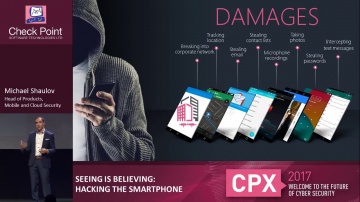

Check Point: Hacking the Smartphone | Mobile Cyber Hack Demonstration

Live demonstration of a smartphone hack, from Experience 2017. For more information visit: Watch Michael Shaulov, Head of Mobility Products at Software hack a smart phone in real time. Today every business is a mobile business, with req...

Cмотреть видео

Cмотреть видео

HD 00:03:20

Check Point: 2017 Mobile Security Media Tour

Our Michael Shaulov, Head of Product, Mobile Security discusses the importance of mobile security and common vulnerabilities and threats mobile data of individuals and the enterprise. For more information:

Cмотреть видео

Cмотреть видео

HD 00:02:12

Check Point: Anatomy of a Smishing Attack: Czech Posta App

A new smishing attack targeted users in the Czech Republic was discovered January 26, 2017. Smishing, or SMS phishing, is a vector attackers use to send SMS messages from supposedly legitimate organizations. These messages persuade users t...

Cмотреть видео

Cмотреть видео

HD 00:02:37

Check Point: Protecting Mobile Devices Together - ElevenPaths – Telefonica and | Mobile Security

“Mobile devices are critical to the way we do business today. With cyberattacks growing in sophistication and frequency, exposing both the business and personal data we store on smartphones and tablets, mobile devices are the newest enterpr...

Cмотреть видео

Cмотреть видео

HD 00:01:50

Check Point: Hamas’ Cyber Tactics Exposed - Attacking IDF Soldier’s Mobile Phones

The Israeli Defense Forde uncovered a Hamas network that reached out to IDF soldiers online, sometimes in romantic ways, and ask them to download applications that would infect them with Trojan horse viruses. The applications used by Hamas ...

Cмотреть видео

Cмотреть видео

HD 00:01:41

Check Point: From HummingBad to Worse: Android Malware Campaign | SandBlast Mobile Security

For five months, mobile threat researchers had unprecedented access to the inner-workings of Yingmob, the Chinese cyber criminals behind HummingBad, a malware that establishes a persistent rootkit on Android devices, generates fraudulent a...

Cмотреть видео

Cмотреть видео

HD 00:01:41

Check Point: Viking Horde: A New Type of Android Malware on Google Play | Mobile Security

Blog: More information: The research team uncovered a new Android malware campaign on Google Play it calls Viking Horde. Viking Horde conducts ad fraud, but can also be used for other attack purposes such as DDoS attacks, spam messages...

Cмотреть видео

Cмотреть видео

HD 00:03:59

Check Point: Pokemon GO Repackaged Malware Demonstration | SandBlast Mobile Security Demo

The excitement over the new game Pokemon GO has taken the world by storm. Because it's available only in limited countries right now, some people may be tempted to download the app from sources other than Google Play or the Apple App Store....

Cмотреть видео

Cмотреть видео

HD 00:02:48

Check Point: Samsung Research America Chooses Mobile Threat Prevention

As the research arm of an industry-leading manufacturer of consumer electronics, Samsung Research America is committed to forward-looking innovation and bringing new products to market ahead of competitors. More Info: The last thing it n...

Cмотреть видео

Cмотреть видео

HD 00:04:02

Check Point: SideStepper: Anatomy of an iOS Vulnerability | Mobile Threat Prevention

For more information, visit: Report: IDC Technology Spotlight: Why Comprehensive Security Requires Mobile Threat Prevention: disclosed details about SideStepper, a vulnerability that can be used to install malicious enterprise apps o...

Cмотреть видео

Cмотреть видео

HD 00:01:32

Check Point: SandBlast Mobile Security: Man-in-the-Middle Mobile Attacks

Our mobile devices are more vulnerable then we think. A man-in-the middle attack is a potential threat every time you connect to a Wi-Fi network. For more information: Imagine you are at a coffee shop and you want to connect to Wi-Fi and...

Cмотреть видео

Cмотреть видео

HD 00:02:17

Check Point: Big Bad Mobile Threats of 2015 - Mobile Threat Prevention

The mobile threat landscape changed dramatically in 2015. Simple hacks and rudimentary malware was quickly replaced by sophisticated cyber thieves who know exactly what sensitive data they can take from you and how. Along with the growing s...

Cмотреть видео

Cмотреть видео

HD 00:01:10

Check Point: RSA 2016: Prevent Cyberattacks from Entering the Endpoint with SandBlast Agent

More information:

Cмотреть видео

Cмотреть видео

HD 00:01:18

Check Point: RSA 2016: Mobile Threat Prevention | Mobile Security

For more information visit:

Cмотреть видео

Cмотреть видео

HD 00:03:39

Check Point: Mobile Threat Prevention Demo - Malware Invasion on an iOS Device

In this video, demonstrates an end-to-end threat and remediation situation on an iOS device using Mobile Threat Prevention. To learn more about Mobile Threat Prevention for iOS and Android devices, visit Report: IDC Technology Spotligh...

Cмотреть видео

Cмотреть видео

HD 00:01:12

Check Point: : A Founding Member of the AirWatch Mobile Security Alliance | Mobile Threat Prevention

President Amnon Bar-Lev addresses the audience during the keynote speech at AirWatch Connect 2015 in Atlanta on September 22, 2015, and announces ’s participation as a founding member of the AirWatch Mobile Security Alliance.

Cмотреть видео

Cмотреть видео

HD 00:02:24

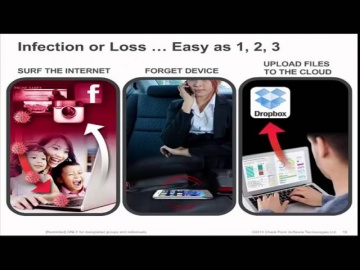

Check Point: Stop Advanced Mobile Threats Before They Start | SandBlast Mobile Security

Learn More: Report: IDC Technology Spotlight: Why Comprehensive Security Requires Mobile Threat Prevention: Cyber criminals may be stealing data from your smartphone or tablet without your knowledge. They’re experts at exploiting vulner...

Cмотреть видео

Cмотреть видео

00:52:51

Check Point: The Security Zone Ep. 4: Bridge the Enterprise Mobile Security Gap

Mobile security continues to be a challenge for organizations providing business access on mobile platforms, whether it is on corporate owned or personal devices. While point products provide help with addressing some concerns, they do not ...

Cмотреть видео

Cмотреть видео

HD 00:00:17

Отключите GPS для большинства приложений

Ряду приложений для того, чтобы выполнять свои функции, необходимо понимание контекста, то есть, ответ на вопрос - "где вы находитесь?" FourSquare или автомобильный навигатор без этой возможности не будут иметь смысла. Однако большинству пр...

Cмотреть видео

Cмотреть видео

HD 00:00:09

Уменьшайте яркость экрана до 30-40%

Яркость экрана по умолчанию стоит на максимуме, в то время, как 30-40% — более, чем достаточно для комфортной работы. Субъективный совет, но он работает: выключите "auto-brightness", переместите ползунок на значение в районе 30% и выключите...

Cмотреть видео

Cмотреть видео