Digital Security: Вебинар "Процесс безопасной разработки. Анализ защищенности приложений". → Похожие видео ролики

Внедряем процесс безопасной разработки (SDL, SDLC) и отвечаем на вопросы: 1. Как и какими средствами нужно проводить анализ приложений? 2. Как проводить аудиты безопасности, не срывая график релизов? 3. Когда лучше создавать в компании собственную команду специалистов и нужно ли закупать специализированные средства? Тему раскрывают Кирилл Воробьев, ведущий специалист по анализу защищенности Digital Security, и Алексей Антонов, директор по работе с клиентами.

Подробнее в видео...

Подробнее в видео...

HD 00:01:42

Digital Security: SDL и постоянный процесс анализа защищенности приложений. Подход

Для того, чтобы соблюсти современные требования к безопасности приложений, необходимо обеспечивать их защищенность уже на этапе написания кода. SDL (Security Development Lifecycle) – подход к разработке программного обеспечения, подразумева...

Cмотреть видео

Cмотреть видео

HD 01:30:13

SAST: Как обеспечить контроль безопасности ПО и выстроить процесс безопасной разработки

Как обеспечить контроль безопасности ПО и выстроить процесс безопасной разработки?На вебинаре мы обсудили, чем SAST-решения могут быть полезны для компаний, какие подходы надо использовать для внедрения практик безопасной разработки, провел...

Cмотреть видео

Cмотреть видео

HD 00:28:43

Типовой процесс безопасной разработки в финтехе от сообщества FinDevSecOps

Карапет Манасян, Глава платформы разработки компаний Группы Московская Биржа. Татьяна Билык, Директор технологических проектов, Ассоциация ФинТех.Карапет и Татьяна рассказывают, как появилось и какие задачи решает сообщество FinDevSecOps....

Cмотреть видео

Cмотреть видео

HD 00:01:49

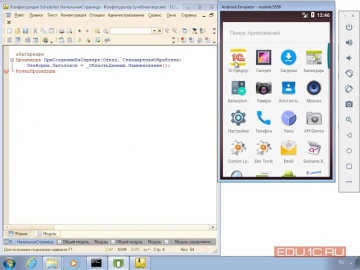

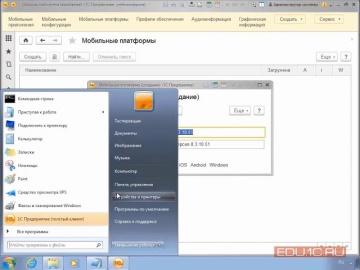

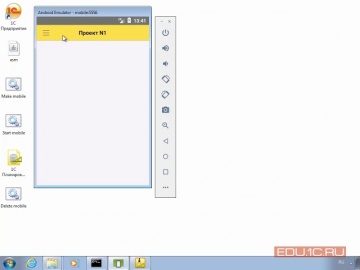

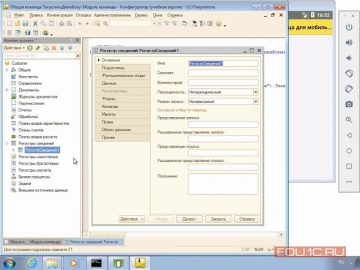

Средства телефонии, обработка входящих СМС со звуком - Основы разработки мобильных приложений

HD 00:39:32

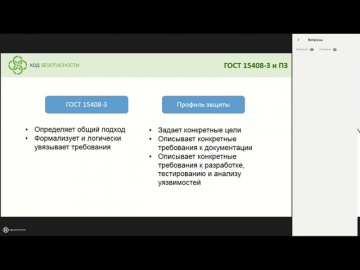

Код Безопасности: Анализ профиля защиты платежных приложений согласно ГОСТ 15408-3

На вебинаре мы ответим на следующие вопросы: - Какое место занимает профиль защиты платежных приложений в структуре нормативных актов ЦБ? - Какова последовательность действий по выполнению требований профиля защиты? - Как можно оптимизиров...

Cмотреть видео

Cмотреть видео

HD 02:23:09

Oracle: APEX Application Development - сервис разработки приложений в облачной инфраструктуре Oracle

APEX Application Development - сервис разработки приложений в облачной инфраструктуре OracleДокладчики вебинара: Андрей Забелин, Ведущий консультант Oracle Владимир Демкин, Ведущий консультант Oracle

Cмотреть видео

Cмотреть видео

HD 00:27:17

Код ИБ: No-code экосистема для разработки финансовых приложений - видео Полосатый ИНФОБЕЗ

No-code экосистема для разработки финансовых приложений: Идеальное путешествие клиента АРТЕМ ПЕРФИЛЬЕВ. Менеджер по развитию бизнеса, FIS. #BS #Финтех #БанковскиеТехнологии КОД ИБ: семейство проектов, главная миссия которых — делать мир ...

Cмотреть видео

Cмотреть видео

HD 00:57:07

Код ИБ: Безопасная среда | Анализ защищенности - видео Полосатый ИНФОБЕЗ

Одним из ключевых показателей того, насколько эффективно функционирует система обеспечения ИБ, является уровень защищенности ИТ-инфраструктуры компании. Но без регулярного проведения практического теста на проникновение и анализа защищеннос...

Cмотреть видео

Cмотреть видео

HD 04:03:40

DevOps: DevSecOps #3. Инструменты повышения эффективности процессов безопасной разработки - видео

Онлайн-конференция | 23 сентября 2021 Подходы к внедрению процесса безопасной разработки в производственный цикл. Адаптации функции кибербезопасности и интеграции DevSecOps. Анализ связанных рисков кибербезопасности. Проведение оценки безо...

Cмотреть видео

Cмотреть видео

HD 02:40:55

КРОК: Meet up: С чего начать внедрение безопасной разработки и как снизить стоимость ошибок в процес

22 октября прошел ламповый митап, посвященный информационной безопасности на стадии разработки продукта. На встрече ведущие специалисты по ИБ Awillix и КРОК рассказали, как контролировать уровень безопасности между участками цикла разработк...

Cмотреть видео

Cмотреть видео

HD 00:43:42

Yandex.Cloud: DevSecOps для безопасной разработки - видео

В чём принципиальное отличие подходов DevSecOps от классических практик информационной безопасности? Когда практики информационной безопасности работают на поздних стадиях разработки, безопасность в части Operations играет далеко не главну...

Cмотреть видео

Cмотреть видео

HD 00:19:36

Код ИБ: Новые вызовы в области безопасной разработки: как обеспечить безопасность кода в современных

Новые вызовы в области безопасной разработки: как обеспечить безопасность кода в современных реалиях Станислав Лукьяненко. Руководитель группы региональных продаж, Ростелеком-Солар #codeib #Ростелеком-Солар КОД ИБ: семейство проектов, гл...

Cмотреть видео

Cмотреть видео

HD 00:14:14

J: Языки разработки мобильных приложений Kotlin или java Kotlin vs java Android разработчик языки -

Курс Android Разработчик за 3 месяца - https://mappbu.ru/android-razrabotchik-za-3-mesyacza/ Для записи на комплексное обучение - напишите мне: Вконтакте - https://vk.com/id159922457 Для связи e-mail – sssacha2016@yandex.ru Также пишит...

Cмотреть видео

Cмотреть видео

HD 00:36:21

Yandex.Cloud: Как выстроить пайплайн безопасной разработки в Yandex Cloud - видео

Провели вебинар о безопасной разработке и развёртывании приложений в Yandex Cloud. Рассказали, что нового появилось в наших сервисах безопасности, и показали, как выстроить безопасный пайплайн в облаке. О чём говорили: - как в несколько кл...

Cмотреть видео

Cмотреть видео

HD 01:15:36

Digital Security: Secure SDLC безопасность как фундаментальный аспект разработки

Современные подходы к разработке предполагают высокую частоту выпуска релизов и не менее высокие требования к безопасности. Чтобы этим требованиям соответствовать, необходимо проводить полноценный анализ защищенности каждого релиза. Много ...

Cмотреть видео

Cмотреть видео

HD 00:30:12

Digital Security: вебинар "Испорченный телефон, или Безопасность мобильного ДБО"

1. Безопасны ли сервисы на стыке банковских систем и операторов сотовой связи? В фокусе внимания – "большая четвёрка" мобильных операторов и 16 ведущих банков страны. 2. Методы анализа защищенности мобильных приложений. 3. Типы ат...

Cмотреть видео

Cмотреть видео

HD 00:40:35

Digital Security: Вебинар по безопасности СКУД "Карточный домик".

1. Что такое СКУД и почему это один из главных рубежей в защите информации. 2. Замки, турникеты, шлюзы легко открываются при помощи карт-идентификаторов. Типы карт в современных СКУД, и почему одни лучше других. 3. Типовые атаки, связанны...

Cмотреть видео

Cмотреть видео

HD 00:57:21

Digital Security: Вебинар "Продажи без багов: цифровая безопасность платформ e-commerce"

1. Безопасность платформ e-commerce, основные угрозы на примерах из практики. 2. Несанкционированный доступ злоумышленника к аккаунтам пользователей и сотрудников. 3. Манипуляция с логикой работы сервисов электронной коммерции при прове...

Cмотреть видео

Cмотреть видео

HD 01:12:30

Digital Security: Вебинар по безопасности Wi-Fi "Воздушная тревога".

1. Почему корпоративная беспроводная инфраструктура может оказаться слабым местом организации? 2. Атаки на сети Wi-Fi: типовые и неизвестные сценарии, последствия атак. Случаи из практики. 3. BYOD – зона повышенной опасности. ...

Cмотреть видео

Cмотреть видео

HD 00:37:36

PLM: Как ускорить процесс разработки конструкций с iLogic в Autodesk Inventor? - видео

Когда у вас сжатые сроки или длинный список дел, последнее что вам нужно, это задание которое заставит вас работать еще больше с рутинными задачами. Но как можно что-то изменить в процессе проектирования, наполненного повторением и перерабо...

Cмотреть видео

Cмотреть видео

HD 00:50:47

C#: Анализ кода приложений с помощью .NET Compiler Platform (aka Roslyn) - видео

Разберёмся с вопросами: - Что вообще такое Roslyn, и зачем он нужен - Статический анализ позволяет найти ошибки… Но это далеко не всё! - Как анализатор работает с кодом - Создание собственного анализатора с использованием Roslyn -----...

Cмотреть видео

Cмотреть видео

HD 00:56:08

Код ИБ: Анализ защищенности - видео Полосатый ИНФОБЕЗ

#БезопаснаяСреда Одним из ключевых показателей того, насколько эффективно функционирует система обеспечения ИБ, является уровень защищенности ИТ-инфраструктуры компании. Но без регулярного проведения практического теста на проникновение и а...

Cмотреть видео

Cмотреть видео

HD 00:20:11

Код ИБ: Анализ защищенности ИТ инфраструктуры: подход InfoWatch ARMA - видео Полосатый ИНФОБЕЗ

Анализ защищенности ИТ инфраструктуры: подход InfoWatch ARMA Равиль Зулькарнаев. Руководитель отдела защиты информации, InfoWatch ARMA. Расскажем об анализе защищенности ИТ-инфраструктуры: классическом подходе при поиске уязвимостей по мет...

Cмотреть видео

Cмотреть видео

HD 00:42:53

Код ИБ: Дискуссия: Анализ защищенности и расследование инцидентов - видео Полосатый ИНФОБЕЗ

1. Импортозамещение: инструменты, метрики, методологии? 2. Насколько изменились и изменились ли векторы атаки? 3. Почему "социалка" до сих пор наиболее эффективный метод? 4. Вопросы расширения скопа: supply chain и third party? 5. Кадровый ...

Cмотреть видео

Cмотреть видео

HD 00:11:07

JsonTV: Положение отрасли в целом, куда всё идёт, анализ изменений рынка контрактной разработки

Иван Покровский, исполнительный директор, АРПЭ. Конференция «Контрактная разработка электроники 2022». Основные тематические секции и докладчики: - Положение отрасли в целом, куда всё идёт, анализ изменений рынка контрактной разработки, -...

Cмотреть видео

Cмотреть видео

00:20:01

Цифра: От кода к продукту: Как AI трансформирует процесс разработки ПО - видео

Как искусственный интеллект трансформирует процессы разработки? Как составлять промпты? Что такое fine tuning? Для чего интегрировать собственные данные в AI и обучать его? Какие практические сервисы позволят отвечать на вопросы на основе в...

Cмотреть видео

Cмотреть видео

HD 01:31:19

PHP: [Specialist] PHP. Уровень 5. Разработка приложений на Symfony (2019) Видео 1 - видео

[Specialist] PHP. Уровень 5. Разработка приложений на Symfony (2019) Видео 1Symfony

Cмотреть видео

Cмотреть видео

![PHP: [Specialist] PHP. Уровень 5. Разработка приложений на Symfony (2019) Видео 1 - видео](https://12n.ru/upload/video/images/small/d7/ab/d7ab0043f8ecef20f92d6692bfc65fc6.jpg)