АСУ ТП: Защита конечных устройств в АСУ ТП: проблемы и рекомендации - видео → Похожие видео ролики , Страница 15

Причины уязвимости конечных устройств в АСУ ТП и эксплуатации их злоумышленниками. Защита АСУ ТП на уровне диспетчерского управления. Создание замкнутой программной среды для защиты конечных устройств в АСУ ТП. Контроль подключения съемных носителей в промышленном сегменте. Обнаружение вредоносного ПО в АСУ ТП. Больше полезных материалов в наших соцсетях, подпишитесь: Telegram https://t.me/infowatchout Вконтакте https://vk.com/infowatch Ключевые моменты встречи: 1. Факторы, от которых зависит уязвимость конечных устройств АСУ ТП: парольная политика, групповые учетные записи, проблемы с разгр...

Подробнее в видео...

Подробнее в видео...

HD 01:00:01

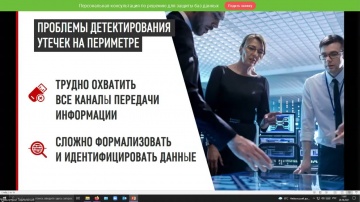

ДиалогНаука: Централизованная защита баз данных - вебинар

Вебинар посвящен проблемам детектирования утечек, разнице подходов к безопасности и другим вопросам по защите баз данных.ТЕЗИСЫ: 1. Проблемы детектирования утечек на периметре: - неконтролируемые каналы; - сложность с формализацией данных; ...

Cмотреть видео

Cмотреть видео

HD 00:49:42

АСУ ТП: Технологии защиты непрерывности процесса управления АСУ ТП - видео

Технологии защиты непрерывности процесса управления АСУ ТП

Cмотреть видео

Cмотреть видео

HD 00:02:00

C#: Как проходила защита выпускников курса C# .Net Core веб-разработчик в Attractor School - видео

Хотите стать программистом, чтобы сменить профессию, хорошо зарабатывать и работать из любой точки земного шара, или трудиться в клевой IT-компании в Алматы? ⠀ В Attractor School Almaty открыт набор группы на курс программирования C# BACKEN...

Cмотреть видео

Cмотреть видео

HD 01:29:40

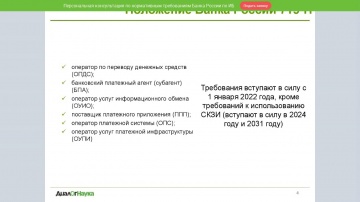

ДиалогНаука: ВЕБИНАР: ОБЗОР НОРМАТИВНЫХ ТРЕБОВАНИЙ БАНКА РОССИИ ПО ЗАЩИТЕ ИНФОРМАЦИИ

• Обзор требований и изменений в актуальных документах Банка России: 719-П, 683-П, 757-П, 747-П, ГОСТ 57580.1, 716-П • Определение контуров безопасности • Проведение оценки соответствия Спикер: Ксения Засецкая, старший консультант АО «Диа...

Cмотреть видео

Cмотреть видео

HD 01:07:30

МойСклад: Управление производством для малого бизнеса: 6 проблем и как их решить - видео

0:00 Заставка 0:50 Вступление о вебинаре 2:41 Возможности сервиса МойСклад 8:29 Из чего складываются этапы производственного цикла 9:42 Проблема производства 1: черный ящик 11:47 Проблема производства 2: сложности внедрения учета производст...

Cмотреть видео

Cмотреть видео

HD 00:17:50

Применение устройств Рутокен для квалифицированной электронной подписи

Квалифицированная электронная подпись уже давно стала неотъемлемой частью юридически значимого электронного документооборота в России. Но не все настоящие и будущие владельцы электронной подписи понимают разницу между типами закрытых ключей...

Cмотреть видео

Cмотреть видео

HD 03:32:50

Цифровизация: Цифровизация АПК: вызовы, проблемы и решения - видео

Наряду с другими отраслями экономики цифровизация затронула и сферу АПК.Сельское хозяйство в России сейчас — одно из наиболее быстро растущих направлений, и внедрение инноваций и активное использование новых технологий необходимо для ...

Cмотреть видео

Cмотреть видео

HD 00:00:58

Ideco UTM — удобное решение для защиты сети

Шлюз безопасности Ideco UTM позволяет обеспечить защиту сетевого периметра и фильтрацию трафика без правок конфигурационных файлов и установки пакетов.Бесплатно скачать и попробовать Ideco UTM можно по ссылке https://clck.ru/Z6VMo

Cмотреть видео

Cмотреть видео

HD 00:03:45

Kaspersky Russia: Несправедливые баны в Instagram: защитите свой профиль от атак - видео

Обнаружили, что ваш аккаунт Instagram заблокировали, хотя вы не нарушали никакие правила сервиса? Скорее всего, вас атаковали злоумышленники – причем, для этого им даже не пришлось взламывать вашу учетную запись. Рассказываем, как это проис...

Cмотреть видео

Cмотреть видео

HD 00:05:34

Kaspersky Russia: Как защитить домашний Wi-Fi от соседей - видео

Подозреваете, что вашей домашней сетью пользуется кто-то из соседей? В этом видео мы расскажем, чем это грозит и как защитить беспроводную сеть в вашей квартире от посторонних. Спойлер: тормоза в играх — меньшая из бед. Как создать гостев...

Cмотреть видео

Cмотреть видео

HD 01:16:41

KasperskyOS Night Practice: Защита веб-интерфейсов, эпизод 2: Ключи и Данные - видео

Это выступление и дискуссия из серии вебинаров KasperskyOS Night Practice. За 60 минут мы раскрываем, как принципы безопасной разработки позволяют решить типовую проблему или угрозу, которые встречаются во многих решениях.Как защищать данны...

Cмотреть видео

Cмотреть видео

HD 01:03:38

SoftwareONE: Современные методы защиты данных вместе с Commvault - видео

На вебинаре вы узнаете: - Основные техники современной защиты данных; - Принципы построения высокодоступной и эффективной системы резервного копирования; - Почему данные являются главным активом компании; - Какую технику защиты данных испо...

Cмотреть видео

Cмотреть видео

HD 01:04:42

Softline: Вебинар: «Защита Данных» в современном мире - видео

Вебинар: «Защита Данных» в современном мире. Рассказываем о том, что такое Новые угрозы в «нерабочие дни». Подход Акронис к защите данных и о том, как защитить данные в современном мире. Спикер: Логачева Наталья руководитель направления по...

Cмотреть видео

Cмотреть видео

HD 00:10:05

Softline: Эшелонированная защита ЦОД с использованием решений из Реестра - видео

Вы узнаете, какими решениями от российских поставщиков можно защитить ЦОД. Задать вопросы эксперту можно по электронной почте или через форму обратной связи на сайте Softline!

Cмотреть видео

Cмотреть видео

HD 01:34:54

Softline: Как защитить учетные данные пользователей и избежать 99,9 атак - видео

Как защитить учетные данные пользователей и избежать 99,9 атак

Cмотреть видео

Cмотреть видео

HD 01:16:23

ЦОД: Защита частных и публичных облаков - видео

Защита частных и публичных облаков

Cмотреть видео

Cмотреть видео

HD 00:49:42

АСУ ТП: Технологии защиты непрерывности процесса управления АСУ ТП - видео

Технологии защиты непрерывности процесса управления АСУ ТП

Cмотреть видео

Cмотреть видео

HD 00:11:54

SCADA: SmartICS: Подключение демо-устройства через протокол Modbus - видео

SmartICS поддерживает протоколы обмена данными Modbus RTU, Modbus TCP, OPC UA Client, драйвер Adaptel для передачи данных через радиосети стандартов DMR и TETRA. Вы узнаете, как создать или изменить шаблон подлючения устройства в SmartICS...

Cмотреть видео

Cмотреть видео

HD 00:19:14

Код ИБ: Как атаковали людей в 2021 году и как защитить своих сотрудников в 2022 году? - видео Полоса

Как атаковали людей в 2021 году и как защитить своих сотрудников в 2022 году? Сергей Волдохин Директор, Антифишинг #codeib #Антифишинг Читать подробнее: https://codeib.ru/blog/novosti-3/chem-dlia-otrasli-kiberbezopasnosti-oznamenovalsia-...

Cмотреть видео

Cмотреть видео

HD 00:18:00

Код ИБ: Как мы ответили на вызовы Covid-19 при организации удаленного доступа и защиты периметра? -

Как мы ответили на вызовы Covid-19 при организации удаленного доступа и защиты периметра? Дмитрий Хомутов Директор, Айдеко - Проблемы защиты сетевого периметра становятся еще более актуальными в связи с массовым удаленным доступом и увелич...

Cмотреть видео

Cмотреть видео

HD 00:28:53

Код ИБ: Как меняется законодательство о защите персональных данных? - видео Полосатый ИНФОБЕЗ

Как меняется законодательство о защите персональных данных? Алексей Мунтян Соучередитель, Сообщество профессионалов в области приватности #codeib Читать подробнее: https://codeib.ru/blog/novosti-3/chem-dlia-otrasli-kiberbezopasnosti-oznam...

Cмотреть видео

Cмотреть видео

HD 00:19:33

Экспо-Линк: Защита КИИ. Как выполнить требования и не попасть на скамью подсудимых

Защита КИИ. Как выполнить требования и не попасть на скамью подсудимых. Александр Оводов. Эксперт-консультант в области информационной безопасности. ИТ Энигма.С 1 января 2018 года вступил в действие 187-ФЗ «О безопасности критической информ...

Cмотреть видео

Cмотреть видео

HD 00:16:51

Код ИБ: Защита доступа к веб-сайтам и корпоративным ресурсам в условиях санкций - видео Полосатый ИН

Защита доступа к веб-сайтам и корпоративным ресурсам в условиях санкций Павел Луцик Директор по развитию бизнеса, КриптоПро #codeib #КриптоПро КОД ИБ: семейство проектов, главная миссия которых — делать мир информационной безопасности про...

Cмотреть видео

Cмотреть видео

HD 00:16:49

Александр Карпенко: Уровни зрелости АСУ ТП как объектов защиты и подходы к унификации систем

Александр Карпенко, Руководитель направления защиты АСУ ТП и КИИ «Инфосистемы Джет», в своем докладе описывает различия промышленных систем управления, возможности по обеспечению безопасности в них в зависимости от их возраста и технических...

Cмотреть видео

Cмотреть видео

HD 00:33:32

AXELOT: Практический подход к построению взаимодействия с конечным потребителем через AXELOT TMS

25 января на вебинаре специалисты AXELOT рассказали о практическом подходе к построению взаимодействия с конечным потребителем через систему AXELOT TMS X4.Знать точное местонахождение товара, получить его вовремя, иметь возможность расплати...

Cмотреть видео

Cмотреть видео

HD 00:02:59

СКАНПОРТ: DataMobile: Урок №2. Установка приложения на мобильные устройства

В данном видео-уроке речь пойдет об установки ПО DataMobile на мобильное устройства под операционными системами Android. Наш сайт: https://scanport.ru Сайт о продуктах, которые мы разрабатываем: https://data-mobile.ru Наш инстаграм: https:...

Cмотреть видео

Cмотреть видео

HD 00:12:06

Проектная ПРАКТИКА: Проблема коммуникаций в проекте / Лекция 3

Третья из четырех лекций про эмоциональный интеллект от одного из лучших преподавателей Учебного центра. Храпков Игорь Борисович — преподаватель УКЦ «Проектная ПРАКТИКА».Курс "Практикум управления проектами. Поведенческий подход" → ...

Cмотреть видео

Cмотреть видео

HD 00:33:32

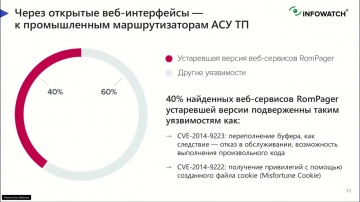

Уязвимости АСУ ТП для удаленных кибератак и способы защиты - видео

Эксперты InfoWatch ARMA провели исследование и обнаружили в России более 4000 устройств, уязвимых для удаленных атак. О результатах исследования рассказали на онлайн-встрече. И дали рекомендации, как своевременный анализ защищенности п...

Cмотреть видео

Cмотреть видео

HD 00:02:27

Первый БИТ: КОНТРОЛЬ ОСТАТКОВ, ШТРАФЫ И БЛОКИРОВКА - О ПРОБЛЕМАХ СЕЛЛЕРОВ МАРКЕТПЛЕЙСОВ | Первый Бит

Бит.Интеграция с маркетплейсами - https://www.1cbit.ru/1csoft/bit-integracia-marketp...Каждый селлер хотя бы раз сталкивался с определенной проблемой при работе на Wildberries, Ozon, Яндекс.Маркете или другом маркетплейсе. Самая распростран...

Cмотреть видео

Cмотреть видео

HD 01:37:51

Softline: Защита и управление информацией c помощью технологий Microsoft - видео

Ценность данных растет. Для каждой компании потеря конфиденциальных данных несет проблемы. На нашем вебкасте расскажем, как управлять, контролировать и защищать конфиденциальные данные. Рассмотрим и продемонстрируем, что предлагается для эт...

Cмотреть видео

Cмотреть видео