Код ИБ: Использование OpenSource-решений | Безопасная среда - видео Полосатый ИНФОБЕЗ → Похожие видео ролики , Страница 26

Не всегда у компаний есть возможность покупать дорогие решения для обеспечения информационной безопасности. Могут ли в этом случае выручить opensource-решения, и к каким затратам и рискам готовиться в таких случаях. - 1 октября 2021 г. в Москве прошло мероприятие Russian Open Source Summit. По итогам которого появился проект документа "Стратегия развития программного обеспечения с открытым кодом в России до 2024 года". Речь в нем идет об активной поддержке финансировании развития СПО государством. Нужно ли это, или лучше оказывать помощь и поддержку коммерческим Российским компаниям-лидерам И...

Подробнее в видео...

Подробнее в видео...

HD 00:09:36

Код Безопасности: Найти, привлечь и удержать – работа HR в растущей ИТ-компании

Директор по персоналу компании «Код безопасности» Элеонора Русанова рассказала о специфике работы HR в интенсивно растущей ИТ-компании. Она рассказала, как находить лучшие ИТ-кадры и удерживать сильных специалистов, только ли заработная пла...

Cмотреть видео

Cмотреть видео

HD 00:02:14

ERA 6: создание и использование офлайн-файла лицензии для активации клиентских продуктов

HD 00:01:04

7 советов по безопасности для путешественников

Чего стоит опасаться в путешествии, помимо экзотической природы или потери багажа в аэропорту? Об этом наше новое видео!

Cмотреть видео

Cмотреть видео

HD 00:11:57

АТОЛ: Постановка фискального регистратора на учет с использованием личных кабинетов ФНС и ОФД

АТОЛ: Постановка фискального регистратора на учет с использованием личных кабинетов ФНС и ОФД

Cмотреть видео

Cмотреть видео

HD 01:42:27

СёрчИнформ: Вебинар «Блокировать нельзя разрешить: безопасность файловой системы» - видео

Блокировать нельзя разрешить: безопасность файловой системы:Тайм-коды:00:56 Что такое DCAP 06:04 Какие проблемы решает DCAP 06:52 Почему важно навести порядок в файловой системе 09:15 Какие инструменты можно использовать для обеспечения без...

Cмотреть видео

Cмотреть видео

HD 01:30:51

Типовые сценарии использования BPM-системы ELMA / Вебинар

Участники вебинара смогут составить четкое представление о том, что такое BPM-система, как и для чего используют это ИТ-решение. Узнают, какие прикладные приложения входят в состав решений ELMA, и какими возможностями они обладают. В ходе ...

Cмотреть видео

Cмотреть видео

HD 00:36:08

Работа, ч. 6. Фактическое выполнение работ и использование ТМЦ

Продолжаем рассказ о работе с нарядом. Фактическое выполнение собственными силами (без привлечения подрядчика) и контроль материалов.

Cмотреть видео

Cмотреть видео

HD 00:13:16

На Телеканале «ПРО БИЗНЕС» обсудили безопасность

Евгений Акимов, руководитель направления кибербезопасности Softline, выступил в качестве эксперта в панельной дискуссии об экономической и корпоративной безопасности на Телеканал «ПРО БИЗНЕС». Участники обсудили всепоглощающее использо...

Cмотреть видео

Cмотреть видео

HD 00:13:06

Юридическая безопасноть на телеканале «ПРО БИЗНЕС»

Евгений Акимов, руководитель направления кибербезопасности Softline, выступил в качестве эксперта в панельной дискуссии об экономической и корпоративной безопасности на Телеканал «ПРО БИЗНЕС». Участники обсудили использование информаци...

Cмотреть видео

Cмотреть видео

HD 00:09:13

Умная каска: технологии интернета вещей помогут повысить безопасность на производстве

Антон Чернявский, директор по продажам сервисов и комплексных проектов департамента продаж Softline, рассказал телеканалу malina.am как технологии интернета вещей помогут повысить безопасность на производстве на Урале и в России.

Cмотреть видео

Cмотреть видео

HD 00:02:37

Учебный центр Softline повышает осведомлённость персонала в области информационной безопасности

УЦ Softline повышает осведомлённость персонала в области информационной безопасности.

Cмотреть видео

Cмотреть видео

HD 00:12:56

Экономическая безопасность. Телеканал «ПРО БИЗНЕС».

Евгений Акимов, руководитель направления кибербезопасности Softline, выступил в качестве эксперта в панельной дискуссии об экономической и корпоративной безопасности на Телеканал «ПРО БИЗНЕС». Участники обсудили всепоглощающее использовани...

Cмотреть видео

Cмотреть видео

HD 00:52:26

Использование корпоративного портала в инжиниринговой компании

Вебинар посвящен опыту внедрения СЭД и возможностям решений, которые используют наши клиенты. Проводят вебинар компании ЭОС и Юниксофт. Они поделятся опытом внедрения EOS for SharePoint в инжиниринговой компании, а также покажут работу сис...

Cмотреть видео

Cмотреть видео

HD 00:02:20

Использование ЭП в приложение iEOS (iOS)

Приложение iEOS предназначено для обеспечения взаимодействия пользователей с системами электронного документооборота компании ЭОС посредством iPad. Продуманный до мелочей дизайн позволяет полностью сосредоточиться на самом документе и дейст...

Cмотреть видео

Cмотреть видео

00:31:04

Сетки для всего или как использовать чужие недостатки

Доклад Василия Аксёнова на конференции DUMP-2012.

Cмотреть видео

Cмотреть видео

00:52:00

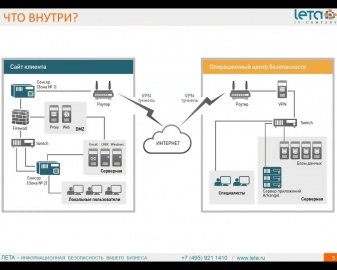

Вебинар. Управление информационной безопасностью в соответствии с ISO 27001

Вебинар компании LETA от 04.09.2013г. на тему "Управление информационной безопасностью в соответствии с ISO/IEC 27001:2005".Ведущий вебинара - Чапоргина Алена. Программа вебинара: 1. О стандарте ISO/IEC 27001:2005 2. Система управления и...

Cмотреть видео

Cмотреть видео

HD 01:13:55

Вебинар Аттестация информационных систем по требованиям безопасности ФСТЭК России 2015 05 20 10 30

HD 00:31:46

Вебинар Мониторинг информационной безопасности 24 7 2015 04 15 10 30

Видио вебинар Мониторинг информационной безопасности 24 7 2015 04 15 10 30.

Cмотреть видео

Cмотреть видео

00:00:16

Ролик к запуску пилотного проекта по использованию ЕТК в г. Подольск

MAYKOR запустил пилотный проект по использованию Единой транспортной карты (ЕТК) на основных автобусных маршрутах города Подольска. Цель проекта – протестировать в реальных условиях работу системы безналичной оплаты проезда в Московской обл...

Cмотреть видео

Cмотреть видео

HD 01:14:52

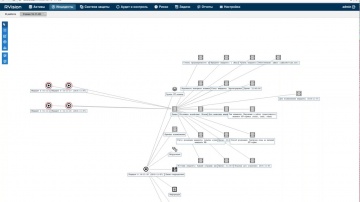

Вебинар: Управление инцидентами информационной безопасности с помощью R-Vision (26 сентября 2013 г.)

Запись вебинара "Управление инцидентами информационной безопасности с помощью RVision"Программа вебинара:- обзор текущих требований по регистрации инцидентов информационной безопасности, включая требования указания Банка России № 3024-У - о...

Cмотреть видео

Cмотреть видео

HD 00:34:17

Вебинар: Управление уязвимостями с использованием R-Vision и сервиса Vulners

Управление уязвимостями Управление уязвимостями с использованием R-Vision и сервиса Vulners

Cмотреть видео

Cмотреть видео

HD 01:43:56

Использование прогнозной аналитики для проактивного управления ресурсами и производством

Вы узнаете о том, что такое прогнозная аналитика, какие задачи она способна решать и какие подходы используются в SAP Predictive Analytics. Особое внимание будет уделено рассмотрению сценариев для производственных и добывающих предприятий: ...

Cмотреть видео

Cмотреть видео

HD 01:33:27

Ток-шоу «Фактор успеха». Использование аналитических инструментов в HR практике

Дата: 14 августа В рамках ток-шоу HR-директора крупных западных и российских компаний, эксперты и аналитики, представители консалтинговых организаций вместе со зрителями детально разберут существующие проблемы HR-менеджмента, выскажут сво...

Cмотреть видео

Cмотреть видео

HD 00:15:02

Конференция по информационной безопасности Secure IT World

2 октября состоялась конференция по информационной безопасности «Secure IT World». Санкт-Петербургский клуб ИТ-директоров «SPb CIO Club» лишний раз доказал, что знает как проводить лучшие мероприятия в Санкт-Петербурге. Конференция «S...

Cмотреть видео

Cмотреть видео

HD 00:06:31

Secure IT World 2016: тренды мира информационной безопасности

В октябре 2016 года состоялась Конференция по информационной безопасности «Secure IT World 2016». Актуальность данного мероприятия отмечается необходимостью развития и повышения уровня защиты информации, применяя новейшие программные обеспе...

Cмотреть видео

Cмотреть видео

HD 00:44:50

«ДиалогНаука»: Управление инцидентами информационной безопасности от А до Я

Управление инцидентами информационной безопасности один из ключевых процессов, направленный на снижение размера потенциального ущерба от реализации угроз информационной безопасности. На вебинаре будут рассмотрены ключевые этапы создания и в...

Cмотреть видео

Cмотреть видео

HD 00:53:24

Ксения Засецкая - Управление инцидентами информационной безопасности от А до Я

Управление инцидентами информационной безопасности один из ключевых процессов, направленный на снижение размера потенциального ущерба от реализации угроз. На вебинаре рассмотрены ключевые этапы создания и внедрения процессов управления инци...

Cмотреть видео

Cмотреть видео

HD 00:57:38

Что надо знать для управления инцидентами информационной безопасности - Спикер: Ксения Засецкая

Управление инцидентами информационной безопасности один из ключевых процессов, направленный на снижение размера потенциального ущерба от реализации угроз информационной безопасности. На вебинаре были рассмотрены ключевые этапы создания и вн...

Cмотреть видео

Cмотреть видео

HD 00:15:37

voximplant: Бизнес-модели использования голосовых технологий в связке с цифровыми продуктами

Илья Козлов – Менеджер проектов VAS B2B, Virgin Connect Во время доклада разберемся что такое моно-услуга и на что она способна; найдем ответ на вопрос почему «голые» технологии не удивляют бизнес. Обсудим комплексы услуг как ресурс для вы...

Cмотреть видео

Cмотреть видео