ГИС: EXOscada. Безопасность 1. Настройки пользователей. - видео → Похожие видео ролики , Страница 24

Короткий обзор базовых возможностей настроек пользователей в системе. - автоматический выход пользователя из системы по истечении заданного времени - активация рассылки аварийных уведомлений - запрос пароля по электронной почте - активация уведомлений при превышении допустимого количества попыток входа - настройка минимальных требований к паролю - настройка периода блокировки пользователя при превышении определенного количества попыток входа - настройка системных сообщений для пользователей

Подробнее в видео...

Подробнее в видео...

HD 00:30:46

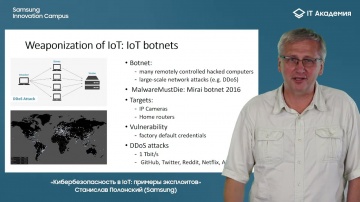

Разработка iot: «Кибербезопасность в IoT: примеры эксплоитов», Станислав Полонский (Samsung) - видео

Презентация к лекции: https://myitacademy.ru/wp-content/uploads/2021/06/kiberbezopasnost-v-iot-primery-eksploitov-stanislav-polonskij-samsung.pdf Лектор: Полонский Станислав Владимирович, начальник управления перспективных исследований и р...

Cмотреть видео

Cмотреть видео

HD 01:24:41

Актив: Вебинар «Рутокен PINpad. Безопасное ДБО премиум-уровня»

В рамках вебинара освещены следующие вопросы: — Общий обзор устройства; — Варианты исполнения и брендирования; — Функциональные возможности и технические особенности; — Защита от атак на электронную подпись. ...

Cмотреть видео

Cмотреть видео

HD 00:21:05

Актив: Выступление Иванова Владимира на конференции «Код информационной безопасности» в Екатеринбург

«Актив» традиционно принимает участие в мероприятии. В рамках деловой программы директор по развитию компании «Актив» Владимир Иванов прочитал доклад «Электронная подпись с точки зрения безопасности бизнеса».

Cмотреть видео

Cмотреть видео

HD 00:04:16

Актив: Ролик об участии компании «Актив» в конференции «Информационная безопасность и импортозамещен

На пленарном заседании «Информационная безопасность в органах государственной власти и местного самоуправления» директор по развитию компании «Актив» Владимир Иванов выступил с докладом «Аутентификация и электронная подпись. Экосистема и ре...

Cмотреть видео

Cмотреть видео

HD 00:16:00

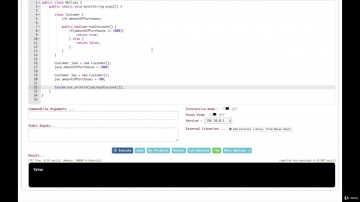

J: 4.8. Изучаем Java. Классы и объекты в Java . Android разработка на Kotlin - с нуля - видео

4.8. Изучаем Java. Классы и объекты в Java . Android разработка на Kotlin - с нуля

Cмотреть видео

Cмотреть видео

01:55:29

Forum.Digital: Pitch-session Forum.Digital Sport 2020 - видео

Модераторы:Максим Черешнев, Член Совета Фонда развития цифровой экономикиДмитрий Масленников, Управляющий партнер STIG.vcПроекты с таймингом:15.40 – 15.45 | Вячеслав Федоров, CEO Go2Sport 15.45 – 15.50 | Антон Шершнев, CEO Игровой Интелле...

Cмотреть видео

Cмотреть видео

HD 01:01:20

Код ИБ: Код ИБ | Санкт-Петербург 2022. Вводная дискуссия: ФАКТЫ, ТРЕНДЫ, УГРОЗЫ В ИБ - видео Полосат

#codeib КОД ИБ: семейство проектов, главная миссия которых — делать мир информационной безопасности простым и понятным Здесь вы обязательно найдёте полезное об: информационной безопасности и кибербезопасности в целом, аутсорсинге и аудите...

Cмотреть видео

Cмотреть видео

HD 00:38:39

Код Безопасности: Диагностика и устранение неполадок в Secret Net 7

Secret Net - сертифицированное средство защиты информации от несанкционированного доступа для операционных систем семейства MS Windows В ходе онлайн-семинара эксперт ответит на следующие вопросы: - Как снизить риск появления ошибок Secre...

Cмотреть видео

Cмотреть видео

HD 00:43:18

Код Безопасности: ПАК «Соболь» 4.0: Новые возможности четвертого поколения АПМДЗ

Компания «Код Безопасности» основана в 2008 году и ведет свою деятельность на основании девяти лицензий ФСТЭК России, ФСБ России и Министерства обороны Российской Федерации. Российский разработчик программных и аппаратных средств защиты инф...

Cмотреть видео

Cмотреть видео

HD 01:21:10

PHP: Путь от 20т.р. до 200! Зачем программисты едут в США? - видео

Меня зовут Ковальчук Дима. Я приглашаю в Лофтблог состоявшихся IT специалистов, чтобы они рассказывали свои истории, в которых вы узнаете себя и попробуете повторить их путь. При этом не допустив их ошибок и сэкономив годы жизни. Чистый опы...

Cмотреть видео

Cмотреть видео

HD 01:24:45

Код Безопасности: Анализ требований по защите критической информационной инфраструктуры (КИИ). Закон

Какие подзаконные акты к 187-ФЗ о безопасности КИИ необходимо проанализировать для полного понимания темы? Кто является субъектом КИИ?Какова последовательность действий субъекта КИИ по выполнению требований закона и подзаконных а...

Cмотреть видео

Cмотреть видео

HD 00:11:25

Код Безопасности: Порядок подключения к АС СЭП

Компания «Код Безопасности» основана в 2008 году и ведет свою деятельность на основании девяти лицензий ФСТЭК России, ФСБ России и Министерства обороны Российской Федерации. Российский разработчик программных и аппаратных средств защиты ...

Cмотреть видео

Cмотреть видео

HD 01:00:18

Код Безопасности: Межсетевое экранирование виртуальной инфраструктуры с помощью vGate 4.1

vGate - cертифицированное средство защиты платформ виртуализации на базе VMware vSphere или Microsoft Hyper-V В ходе онлайн-семинара эксперт ответит на следующие вопросы: - C какими сложностями сталкиваются заказчики при сегментации сете...

Cмотреть видео

Cмотреть видео

HD 00:37:14

Код Безопасности: vGate 4.0. Новые возможности и демонстрация продукта

vGate - cертифицированное средство защиты платформ виртуализации на базе VMware vSphere или Microsoft Hyper-V Ведущий: Александр Королев, инженер-аналитик В ходе онлайн-семинара эксперт ответит на следующие вопросы: - Какие трудности во...

Cмотреть видео

Cмотреть видео

HD 00:53:37

Код Безопасности: Соответствие ГОСТ Р 57580.1-2017 для финансовых организаций. Доказываем отсутствие

В новых требованиях к участникам национальной платежной системы, а также в новом ГОСТе для финансовых организаций есть требование: «Применение прикладного ПО, сертифицированного на соответствие требованиям по безопасности информации, включа...

Cмотреть видео

Cмотреть видео

HD 01:09:53

Код Безопасности: Новые форматы исполнения ПАК «Соболь»

«Соболь» - cертифицированный аппаратно-программный модуль доверенной загрузки (АПМДЗ) Ведущий: Андрей Бурым, менеджер по продукту В ходе онлайн-семинара эксперт ответит на следующие вопросы: - В каких форматах исполнения доступен ПАК «С...

Cмотреть видео

Cмотреть видео

00:26:01

Код Безопасности: Цифровой регион – 1. Гость - Руслан Гаттаров

Что такое «Цифровой регион» и что необходимо сделать, чтобы регион стал цифровым? Несколько выросли возможности отдельных субъектов РФ в информатизации и готовы ли они к переходу на цифровую экономику? Какие шаги предпринимаются руководство...

Cмотреть видео

Cмотреть видео

HD 00:49:28

Код Безопасности: Защита жизненного цикла данных с помощью Secret Net Studio

Компания «Код Безопасности» основана в 2008 году и ведет свою деятельность на основании девяти лицензий ФСТЭК России, ФСБ России и Министерства обороны Российской Федерации. Российский разработчик программных и аппаратных средств защиты ...

Cмотреть видео

Cмотреть видео

HD 00:42:04

Код Безопасности: Диагностика и устранение неполадок в криптопровайдере «Кода Безопасности»

АПКШ «Континент» 3.7 - централизованный комплекс для защиты сетевой инфраструктуры и создания VPN-сетей с использованием алгоритмов ГОСТ В ходе онлайн-семинара эксперт ответит на следующие вопросы: - Какие вопросы чаще всего возни...

Cмотреть видео

Cмотреть видео

HD 00:50:10

Код Безопасности: Защита конечных точек с помощью Secret Net Studio

Secret Net Studio - комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования Ведущий: Павел Петров, менеджер по продукту В ходе онлайн-семинара экспер...

Cмотреть видео

Cмотреть видео

HD 00:45:05

Код Безопасности: Особенности перехода на юридически значимое электронное взаимодействие

Ведущий: Александр Колыбельников, менеджер по продукту В ходе онлайн-семинара эксперт ответит на следующие вопросы: - Как осуществить переход на юридически значимое взаимодействие по электронным каналам и как к этому подготовиться? - Как...

Cмотреть видео

Cмотреть видео

HD 00:34:15

Код Безопасности: Защита удаленного доступа с помощью «Континент TLS» 2.0: новые возможности

Континент TLS VPN - cистема обеспечения защищенного удаленного доступа к веб-приложениям с использованием алгоритмов шифрования ГОСТ Ведущий: Александр Колыбельников, менеджер по продукту В ходе онлайн-семинара эксперт ответит на следующ...

Cмотреть видео

Cмотреть видео

HD 01:25:44

Код Безопасности: Подготовка учебных стендов "Кода Безопасности"

Подготовка учебных стендов "Кода Безопасности" с использованием средств виртуализации и физических сетевых устройств

Cмотреть видео

Cмотреть видео

HD 00:45:52

Код Безопасности: Защита компьютеров под Linux с помощью Secret Net LSP

Secret Net LSP - сертифицированное средство защиты информации от несанкционированного доступа для операционных систем семейства Linux В ходе онлайн-семинара эксперт ответит на следующие вопросы: - Есть ли необходимость использования нал...

Cмотреть видео

Cмотреть видео

HD 00:56:59

Код Безопасности: Миграция с Secret Net на Secret Net Studio: этапы и специализированные инструменты

Secret Net Studio - комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования Ведущий: Павел Петров, менеджер по продукту Вебинар будет интересен спец...

Cмотреть видео

Cмотреть видео

HD 00:31:53

Код Безопасности: vGate 4.0. Обзорный вебинар по новой версии

vGate - cертифицированное средство защиты платформ виртуализации на базе VMware vSphere или Microsoft Hyper-V: Ведущий: Денис Полянский, менеджер по продукту компании «Код Безопасности» Вебинар будет интересен специалистам по информацио...

Cмотреть видео

Cмотреть видео

HD 00:43:56

КРОК: Безопасность IoT-устройств в разумном городе

Эксперты по информационной безопасности КРОК Павел Луцик и Дмитрий Березин в эфире радио Медиаметрикс рассказали об аспектах безопасности IoT-устройств как для компаний, так и для среднестатического пользователя.

Cмотреть видео

Cмотреть видео

HD 00:26:33

JsonTV: ТБ Форум 2018. Алексей Лукацкий, Cisco: Обеспечение безопасности КИИ в зарубежных странах

В большинстве стран требования по ИБ КИИ носят преимущественно добровольный характер с постепенным сдвигом в сторону обязательности. Категорирование объектов КИИ обычно осуществляется государством, а не субъектами. Алексей Лукацкий, Бизне...

Cмотреть видео

Cмотреть видео

HD 00:15:07

Ramex CRM: Настройка телефонии Ramex-АТС

00:00 Где настраивается телефония Ramex АТС 00:28 Пополнить баланс 00:47 Купить номер 03:50 Настройка сценария 10:41 Настройка сценария исходящего звонка 12:40 Интеграция сторонней АТС

Cмотреть видео

Cмотреть видео

HD 00:07:06

Ramex CRM: Настройка телефонии Ramex звонки на Android

01:00 Как работает приложение 02:16 Где видим отчет по звонкам 03:52 Если звонит клиент, который есть в программе 04:15 Если мы сами звоним клиенту 05:09 Что нужно для того, что бы воспользоваться сервисом 05:35 Настройка телефонии в програ...

Cмотреть видео

Cмотреть видео