DialogNauka / Видео / По просмотрам

ДиалогНаука: ВЕБИНАР: СЛОЖНОСТИ И ОШИБКИ ПРИ РЕАЛИЗАЦИИ ТРЕБОВАНИЙ ЗАКОНА О ПЕРСОНАЛЬНЫХ ДАННЫХ

О чем этот вебинар: Новая методика моделирования угроз безопасности информации: Основные проблемы при реализации методики ФСТЭК и способы их решения. Требования сопутствующих документов (БДУ, ЦБ, ФСБ и др.) – как гармонизировать? Разбор ча...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Автоматическая адаптация планов реагирования в SOAR 2.0 - Вебинар

На совместном вебинаре с компанией Security Vision провели обзор новой версии системы SOAR на платформе Security Vision 5 - Security Vision SOAR 2.0, в которой реализованы уникальные методы расследования и реагирования на инциденты ИБ на ос...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Автоматическая симуляция кибератак. Новый подход к развитию системы киберзащиты

Тезисы: При построении системы защиты необходимо не только концентрироваться на защите периметра, но и развивать возможности детектирования хакерских действий во внутренней инфраструктуре. Для эффективного выявления хакерских техник и разви...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: КАТЕГОРИРОВАНИЕ ОБЪЕКТОВ КИИ. ЧТО НОВОГО? ПРАКТИЧЕСКИЙ ОПЫТ.

В конце прошлого года утверждены поправки в Правила категорирования объектив КИИ (Постановление Правительства № 127), внесшие ряд значительных изменений, усилившие ведомственный мониторинг и повлекшие за собой необходимость выполнения субъе...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: СТРОИМ КОМПЛЕКСНУЮ ЗАЩИТУ ОРГАНИЗАЦИИ ОТ ВНУТРЕННИХ И ВНЕШНИХ УГРОЗ ВМЕСТЕ С I

В этом видео коллеги из Inwowatch рассказывают об основных элементах эффективной защиты компании от внутренних угроз и о комплексной защите веб-инфраструктуры в финансовом секторе. Спикеры: Никита Зайчиков, Менеджер по техническому сопрово...

Cмотреть видео

Cмотреть видео

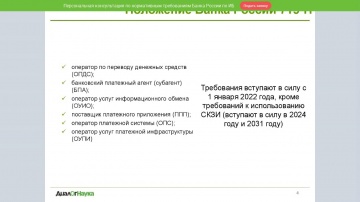

ДиалогНаука: обзор нормативных требований БАНКА РОССИИ по защите информации - вебинар

Обзор требований и изменений в актуальных документах Банка России: 683-П, 719-П, 747-П, 757-П, ГОСТ 57580.1; Определение контуров безопасности; Проведение оценки соответствия; Проведение оценки соответствия. Задать вопрос по тематике вебина...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: ОБЗОР НОРМАТИВНЫХ ТРЕБОВАНИЙ БАНКА РОССИИ ПО ЗАЩИТЕ ИНФОРМАЦИИ.

ПРОГРАММА: - Обзор требований и изменений в актуальных документах Банка России: 683-П, 719-П, 747-П, 757-П, ГОСТ 57580.1; - Проведение оценки соответствия; - Отчетность в Банк России. Спикер: Антон Свинцицкий, директор по консалтингу АО...

Cмотреть видео

Cмотреть видео

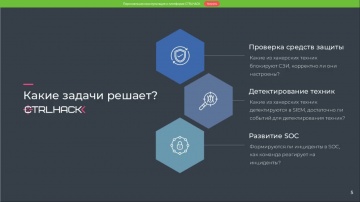

ДиалогНаука: Применение платформы CTRLHACK для анализа уровня защищенности организации - видео

На вебинаре с компанией CTRLHACK – разработчиком Российской платформой, проводящей контролируемые проверки, имитирующие действия атакующего и выполняющая симуляции различных кибератакующих техник и многоступенчатых атак непосредственно в ин...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ОТ ПОЛОЖЕНИЯ БАНКА РОССИИ 382-П К ГОСТ Р 57580.

В рамках вебинара были рассмотрены: Обобщенный опыт проведения оценок соответствия требованиями Положения Банка России 382-П: результаты и несоответствия; ГОСТ Р 57580: обзор стандарта; Что надо сделать, чтобы реализовать положения ГОСТ ...

Cмотреть видео

Cмотреть видео

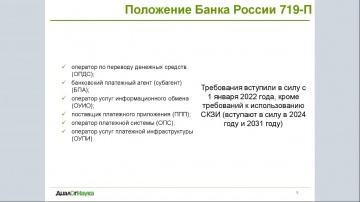

ДиалогНаука: ВЕБИНАР: ОБЗОР НОРМАТИВНЫХ ТРЕБОВАНИЙ БАНКА РОССИИ ПО ЗАЩИТЕ ИНФОРМАЦИИ

• Обзор требований и изменений в актуальных документах Банка России: 719-П, 683-П, 757-П, 747-П, ГОСТ 57580.1, 716-П • Определение контуров безопасности • Проведение оценки соответствия Спикер: Ксения Засецкая, старший консультант АО «Диа...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: УПРАВЛЕНИЕ ИБ И АНАЛИЗ УГРОЗ НА СТЫКЕ ТЕХНОЛОГИЙ И РАЗНЫХ ПРОДУКТОВ

Обсуждение вместе с разработчиками Security Vision - единственной отечественной ИТ-платформы, способной роботизировать порядка 95% рутинного программно-технического функционала специалистов информационной безопасности, предпосылки применени...

Cмотреть видео

Cмотреть видео

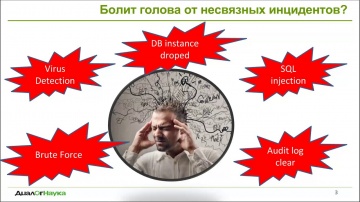

ДиалогНаука: Бардак с выявлением инцидентов? Покажем! Научим! Внедрим!

Вебинар посвящен методам создания, стандартизации и администрирования инструментов эффективного выявления инцидентов и таргетированных атак на базе SIEM. Основные вопросы, отраженные в вебинаре: - Взаимосвязь актуальных угроз безопас...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Практическая реализация требований по обработке и обеспечению безопасности персональных

Основной упор сделан на практическую реализацию указанных требований и правоприменительную практику. В ходе мероприятия мы делимся нашим опытом реализации комплексных проектов по тематике персональных данных, опытом сопровождения наших Зака...

Cмотреть видео

Cмотреть видео

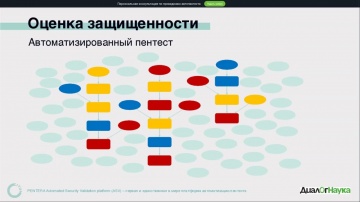

ДиалогНаука: ВЕБИНАР: УСИЛЕНИЕ ПРАКТИК АНАЛИЗА ЗАЩИЩЕННОСТИ СРЕДСТВАМИ АВТОМАТИЗАЦИИ

О ЧЕМ ЭТОТ ВЕБИНАР: - Наиболее распространенные методы анализа защищенности; - Совокупный результат от объединения разных подходов c автопентестом; - Оценки экономического эффекта от внедрения автоматического пентеста. Спикеры: Валерий ...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: ЦЕНТРАЛЬНЫЙ ЭЛЕМЕНТ ЕДИНОЙ ПЛАТФОРМЫ БЕЗОПАСНОСТИ

Сложность, масштаб и ущерб от кибератак растут с каждым днем, а разрозненные средства защиты информации оказываются малоэффективны против них. Для противодействия современным угрозам система информационной безопасности должна функционироват...

Cмотреть видео

Cмотреть видео

ДиалогНаука: USERGATE SUMMA – слагаемые безопасности

ТЕЗИСЫ ВЕБИНАРА:- Состояние рынка NGFW в России - Типичные задачи по сетевой безопасности и как они решаются экосистемой UserGate SUMMA - Почему open source – это несерьезно - Технические ноу-хау и планы по развитию экосистемы UserGate SUMM...

Cмотреть видео

Cмотреть видео

ДиалогНаука: «Практическая реализация требований по обработке и обеспечению безопасности -152ФЗ»

Компания «ДиалогНаука» провела очередной вебинар по вопросам реализации требований законодательства, предъявляемых при обработке и обеспечении безопасности персональных данных. Как обычно, основной упор сделан на практическую реализацию ук...

Cмотреть видео

Cмотреть видео

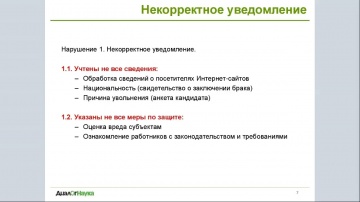

ДиалогНаука: Сложности и ошибки при реализации требований закона О персональных данных - видео

ПРОГРАММА:Новая методика моделирования угроз безопасности информации: - Основные проблемы при реализации методики ФСТЭК и способы их решения; - Требования сопутствующих документов (БДУ, ЦБ, ФСБ и др.) – как гармонизировать?Разбор частых нар...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: ПОСТРОЕНИЕ СЗИ В СООТВЕТСТВИИ С ТРЕБОВАНИЯМИ ГОСТ Р 57580.1-2017. ОЦЕНКА СООТВ

В рамках вебинара рассмотрены следующие темы: - Выполнение требований нормативных документов Банка России. ГОСТ Р 57580.1-2017 как основной «инструмент» для определения требований к процессам и подсистемам защиты информации; - ГОСТ Р 57...

Cмотреть видео

Cмотреть видео

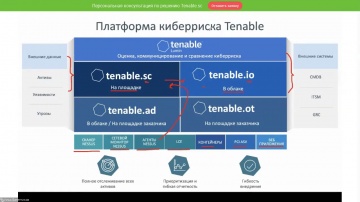

ДиалогНаука: Tenable.sc. Функционал системы управления уязвимостями корпортивного класса - вебинар

В рамках вебинара мы рассказываем о функционале системы управления уязвимостями Tenable.sc, новинках последних релизов и то, как компании строят процесс управления уязвимостями на основе решений Tenable.ПРОГРАММА: - Портфель решений Tenable...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: SKYBOX SECURITY КАК ИНСТРУМЕНТ ПРЕДСКАЗАНИЯ ВЕКТОРОВ АТАК

С одной стороны, организации уже используют средства, которые сочетают в себе целый комплекс механизмов защиты на разных уровнях. С другой стороны, есть уязвимости, на эксплуатацию которых направлено большинство эксплойтов, используемых при...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Как подтвердить готовность к отражению атак шифровальщиков? - видео вебинара

В рамках вебинара мы расскажем о шифровальщиках и как быть подготовленными к их отражению.ПРОГРАММА: - Ransomware в цифрах; - Как оценить готовность организации к атаке вымогателей? - Как на практике повысить уровень защищенности от атак пр...

Cмотреть видео

Cмотреть видео

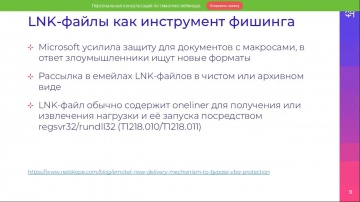

ДиалогНаука: Вебинар о фишинге и других цифровых атаках на сотрудников организаций

Вебинар о фишинге и других цифровых атаках на сотрудников организаций. ПРОГРАММА: - Фишинг и другие цифровые атаки на людей. Что важного было в 2020 и что принес 2021 год. Кейсы и самые опасные примеры для компаний; - Статистика безо...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Вебинар: От Положения Банка России 382-П к ГОСТ Р 57580.

В рамках вебинара рассказано об опыте проведения оценок соответствия требованиям Положения Банка России 382-П, обзор стандарта ГОСТ Р 57580. Также даны рекомендации по реализации положения ГОСТ и оценке его соответствия. Спикер: Антон Сви...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Эволюция PAM-ТЕХНОЛОГИЙ и векторы развития INDEED PRIVILEGED ACCESS MANAGER

На вебинаре мы обсудили актуальные тенденции в области управления привилегированным доступом, включая такие концепции, как Zero Trust и Just-In-Time, а также поговорили о ключевых направлениях развития продукта Indeed Privileged Access Mana...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Вебинар: «Возможности Xello Deception для детектирования APT-атак и расследования кибер

Сегодня, в условиях отсутствия обновлений от западных производителей и уязвимостей сред передачи данных и сетевых протоколов, проникновение в сеть — вопрос времени и целей злоумышленников. Ни встроенные средства кибербезопасности, ни грамот...

Cмотреть видео

Cмотреть видео

ДиалогНаука: EMPLOYEE MONITORING, ПРИМЕНЕНИЕ НА ПРАКТИКЕ - ВЕБИНАР

Как отследить продуктивность сотрудников и какие инструменты необходимы для сбора доказательной базы при расследовании инцидентов? Именно об этом пойдет речь в этом видео. Спикер вебинара : Александр Коробко, менеджер по развитию проду...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Решение для корпоративного управления уязвимостями Tenable.sc

В рамках вебинара рассмотрено решение для управления уязвимостями Tenable.sc, а также практика построения комплексного процесса управления уязвимостями в крупной компании, включая замкнутый цикл распространения информации об уязвимостях вла...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Почему системы класса DLP и использование WATERMARKS не обеспечивают 100% защиту - виде

По статистике, более 79% утечек информации в российских компаниях происходит по вине инсайдеров. Из них более трети всех утечек приходится на бумажные копии, видео и фото с мобильных устройств. Почему системы класса DLP и использование Wate...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Современные методы борьбы с инсайдерскими утечками конфиденциальных документов - видео

С каждым годом все большее число утечек приходится на такие каналы как мессенджеры и сеть. По данным исследований, за первый квартал 2022 года на них пришлось более 74% всех утечек. Зачастую именно там появляются скомпрометированные докумен...

Cмотреть видео

Cмотреть видео