Поиск по тегу «internet» в разделе Видеокаталог

HD 00:50:44

ЦОД: Стройка новой очереди дата-центра Миран-2 от А до Я - видео

Из архива записей директора по строительству, подрядчиков и прочих сотрудников Миран мы собрали небольшое видео на 50 минут со всеми этапами строительства новой очереди дата-центра Миран-2. Стройка от демонтажа до запуска первого сервера в...

Cмотреть видео

Cмотреть видео

HD 00:16:33

Python: ДЕЛАЕМ СВОЙ РЕДАКТОР НА PYTHON - видео

Всем привет, вы на канале DimPy! Мне 17 лет, я увлекаюсь программированием, и хочу поделиться с вами своим опытом. Я тоже человек, поэтому у меня могут быть ошибки. Надеюсь данное видео поможет вам узнать что-то новое Моя группа в ВК: htt...

Cмотреть видео

Cмотреть видео

HD 00:13:33

Python: СДЕЛАЛ УМНЫЙ ДОМ С ПОМОЩЬЮ СВОЕГО ГОЛОСОВОГО АССИСТЕНТА НА PYTHON - видео

Всем привет, вы на канале DimPy! Мне 17 лет, я увлекаюсь программированием, и хочу поделиться с вами своим опытом. Я тоже человек, поэтому у меня могут быть ошибки. Надеюсь данное видео поможет вам узнать что-то новое Моя группа в В...

Cмотреть видео

Cмотреть видео

HD 00:01:19

REG.RU: С новым, 2020 годом! - видео

С новым 2020 годом! Поздравляем всех INTERNET GURU. Пусть смелые и амбициозные идеи воплотятся в новых ярких проектах и технологических решениях, которые сделают мир лучше. А если вам понадобится инфраструктурная поддержка — REG.RU вс...

Cмотреть видео

Cмотреть видео

HD 00:02:33

CNET: Shopping at Amazon Go in San Francisco

We take a quick shopping tour through the first cashier-free Amazon Go store in San Francisco. Read the CNET article: Amazon Go cashierless store arrives in San Francisco - https://cnet.co/2PiN4a7\

Cмотреть видео

Cмотреть видео

HD 00:04:40

CNET: 5G explained with billiards and darts | Bridget Breaks It Down

Millimeter wave, latency, speed, density -- 5G cellular technology comes with plenty of jargon. Bridget Carey breaks it down for you in a simple way -- with bar games. Watch Bridget break down synthetic DNA as a way to store your data: L...

Cмотреть видео

Cмотреть видео

HD 00:02:44

Check Point: CloudGuard SaaS Demo Series: Protecting Sensitive Data

For more information: Watch this short demonstration video to learn how CloudGuard SaaS, an industry-first software-as-a-service (SaaS) security solution, provides advanced security and sensitive data protection for SaaS applications such ...

Cмотреть видео

Cмотреть видео

HD 00:05:12

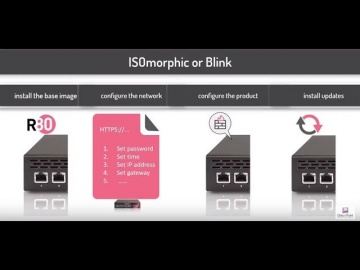

Check Point: Deployment Tools; DIY security appliance images using ISOmorphic

Deployment Tools; DIY security appliance images using ISOmorphic. For more information: In our second video on deployment tools we show you how to image Security Appliances and Open Servers. With the ISOmorphic utility you can inst...

Cмотреть видео

Cмотреть видео

HD 00:13:39

Check Point: Hacking the Boardroom - CPX 360 2018

Cybersecurity is a boardroom discussion for enterprise corporations globally. In this fun & entertaining presentation, you will learn how to approach senior executive for an effective discussion on Cybersecurity & how the Internet of Everyt...

Cмотреть видео

Cмотреть видео

HD 00:50:38

Check Point: Advanced Cyber Security for 2018 | Introducing 3 New products: Step into Gen-V of Cyber

For more information: is happy to welcome the 5th Generation of Cyber Security with 3 exciting new offerings: Infinity Total Protection (ITP), CloudGuard, and Smart-1 Security Management Appliances. • Infinity Total Protection is a gam...

Cмотреть видео

Cмотреть видео

HD 00:02:49

Check Point: Advanced Cyber Security for 2018 | Prevent Gen V Cyber Attacks with Infinity

More information: ... Infinity is the first consolidated security across networks, cloud and mobile, providing the highest level of threat prevention against both known and unknown targeted attacks to keep you protected now and in the fut...

Cмотреть видео

Cмотреть видео

HD 00:01:54

Check Point: Advanced Cyber Security for 2018 | Prevent 5th Generation Cyber Attacks with Infinity

More information: Infinity is the first consolidated security across networks, cloud and mobile, providing the highest level of threat prevention against both known and unknown targeted attacks to keep you protected now and in the future...

Cмотреть видео

Cмотреть видео

HD 00:17:04

Check Point: Advanced Cyber Security for 2018 | Infinity | Technical Deep Dive with Jeff Schwartz

Infinity is the first consolidated security across networks, cloud, and mobile, providing the highest level of threat prevention against both known and unknown targeted attacks to keep you protected now and in the future. Jeff Schwartz, our...

Cмотреть видео

Cмотреть видео

HD 00:06:01

Check Point: Advanced Cyber Security for 2018 - Cyber Security Demo

This video is a technical demonstration of what the cyber security architecture of the future is all about. For more information visit: Infinity is the first consolidated cyber security across networks, cloud and mobile. Unlike other so...

Cмотреть видео

Cмотреть видео

HD 00:02:50

GroupIB: Современные способы отъёма денег у населения в Интернете

По оценке экспертов только за год киберпреступники украли 2,5 млрд. долларов. Какие существуют способы обмана в интернете, рассказывает Сергей Никитин, эксперт Group-IB

Cмотреть видео

Cмотреть видео

00:04:15

GroupIB: "Ограбление века" группировкой хакеров Anunak (Carbanak)

Вести 24, программа Вести.net 16 февраля был выпущен отчет о деятельности хакеров из группировки Карбанак (Carbanak), известные так же как Anunak, и предположительно имеющие российские корни. Они сумели ограбить более 100 банков в 30 страна...

Cмотреть видео

Cмотреть видео

HD 00:06:15

Hyper-Reality presents a provocative and kaleidoscopic new vision of the futur

Hyper-Reality presents a provocative and kaleidoscopic new vision of the future, where physical and virtual realities have merged, and the city is saturated in media. If you are interested in supporting the project, sponsoring the next...

Cмотреть видео

Cмотреть видео

00:01:45

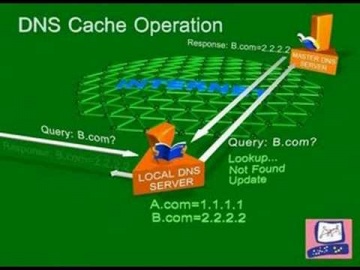

Check Point: DNS Cache Poisoning Attack | Internet Security

Software explains common DNS attacks. Learn More: DNS is the glue that holds the Internet, including web and e-mail together. A successful attack may severely impact the availability of an organization’s public facing web sites and e-mail...

Cмотреть видео

Cмотреть видео