Поиск по тегу «information security» в разделе Видеокаталог

HD 00:17:23

Газинформсервис: «Защита информации на уровне СУБД», Юрий Осипов, Газинформсервис. BUSINESS DAY

«Защита информации на уровне СУБД», Юрий Осипов, Газинформсервис. BUSINESS DAYПодписывайтесь на другие наши соцсети: - Telegram: https://t.me/+kl35jLGgfpJhMzli - ВКонтакте: https://vk.com/gaz_is - Дзен: https://dzen.ru/id/60a3635...

Cмотреть видео

Cмотреть видео

HD 00:04:35

Видео 9 Применении AI в управлении проектами и разработке ОРД поИБ

В девятом видео курса "Применение искусственного интеллекта в деятельности специалиста по информационной безопасности" рассказывается о том, как искусственный интеллект (ИИ) может помочь в управлении проектами и разработке организационно-ра...

Cмотреть видео

Cмотреть видео

HD 00:01:14

ГИС: Приглашаем на форум GIS DAYS 2023: искусственный интеллект в ИБ...и весь этот CyberJazz - видео

5 - 6 октября 2023 года в Санкт-Петербурге и Москве компания «Газинформсервис» в 6 раз проведет форум, посвященный ИТ и кибербезопасности — Global Information Security Days*. В этом году тема форума: «Искусственный интеллект в ИБ ... и весь...

Cмотреть видео

Cмотреть видео

HD 01:37:09

Kaspersky Russia: Ждут ли нас проблемы с генеративным AI | Подкаст ОБИБЭ, выпуск №4 - видео

В этот раз мы встретились с экспертами в области AI, чтобы разобраться, наконец, так ли страшен черт как его малюют. За столом оказались автор телеграм канала о промт-инжиниринге, глава разработки сберовской генеративной модели GigaChat и р...

Cмотреть видео

Cмотреть видео

HD 00:33:45

Код ИБ: Концепция Zero Trust - видео Полосатый ИНФОБЕЗ

С Семёном Жейдой, руководителем направления ИБ ИТ- Экспертизы, обсудим Концепцию Zero Trust. О чём поговорим? - Что такое Zero Trust? - С чем его едят? - С чего начать при построении концепции у себя дома Гость эфира Семён Жейда - Руково...

Cмотреть видео

Cмотреть видео

HD 00:31:16

Код ИБ: 6 категорий сотрудников, которые продадут секреты вашей фирмы - видео Полосатый ИНФОБЕЗ

С Евгением Бессоновым, руководителем комитета по экономической безопасности и противодействию коррупции и экспертом бюро по защите прав предпринимателей и инвесторов, обсудим животрепещущую и всегда актуальную тему: 6 категорий сотрудников,...

Cмотреть видео

Cмотреть видео

HD 00:56:10

Код ИБ: РазговорыНЕпроИБ №48 с Романом Ворониным, RuSIEM - видео Полосатый ИНФОБЕЗ

Гостем сорок восьмого выпуска проекта #разговорыНЕпроИБ стал Роман Воронин, генеральным директором, RuSIEMПриятного просмотра.

Cмотреть видео

Cмотреть видео

HD 00:26:36

Код ИБ: Проблемы анализа данных систем информационной безопасности - видео Полосатый ИНФОБЕЗ

С Алексеем Семенычевым, техническим специалистом по ИБ, обсудим проблемы анализа данных систем информационной безопасностиО чём поговорим? - Больше половины компаний не анализируют данные по ИБ. - Большое разнообразие инструментов ИБ, проб...

Cмотреть видео

Cмотреть видео

HD 00:44:36

Код ИБ: Готовим ИБ-кадры со студенческой скамьи - видео Полосатый ИНФОБЕЗ

С Семёном Самохваловым, начальником отдела ИБ Газпром добыча, обсудим животрепещущую и всегда актуальную тему кадров. Назовём это так: Готовим кадры по ИБ со студенческой скамьи (про взаимодействие со студентами, взращивание кадров внутри)...

Cмотреть видео

Cмотреть видео

HD 01:32:27

Softline: Вебинар «Безопасность доступнее, чем кажется, с Microsoft 365 Security и Azure Sentinel» -

Вебинар «Безопасность доступнее, чем кажется, с Microsoft 365 Security и Azure Sentinel» 07.09.2021Безопасность на всех уровнях – получите в своё распоряжение простую в использовании комплексную систему защиты, которая поможет вашей компани...

Cмотреть видео

Cмотреть видео

HD 00:00:49

Kaspersky Russia: Безопасное будущее в твоих интересах! Присоединяйся к команде «Лаборатории Касперс

Мы в «Лаборатории Касперского» делаем всё возможное, чтобы сделать будущее безопасным — чтобы чайники не захватили мир, а вирусными были только мемы. И как работодатель мы делаем всё в интересах сотрудников: вкладываемся в профессиона...

Cмотреть видео

Cмотреть видео

HD 00:26:58

SOC: особенности функционирования центров мониторинга и реагирования на инциденты ИБ

Особенности функционирования центров мониторинга и реагирования на инциденты информационной безопасности✔Навигация: 0:00 Введение 1:40 Что такое SOC? 8:11 Варианты построения SOC 16:27 SOC и ГосСОПКА 16:47 Структура ГосСОПКА 17:34 Про...

Cмотреть видео

Cмотреть видео

HD 00:57:14

DevOps: Отпентестим, не сомневайтесь. Выступление на DevOpsConf 2020. - видео

Как типичные и не очень ошибки разработчиков и администраторов позволяют атакующему получить полный контроль над корпоративной сетью. Выступление на DevOpsConf 2020. DevOpsConf 2020: https://devopsconf.io/moscow/2020 Обучение и кибер-...

Cмотреть видео

Cмотреть видео

HD 02:37:55

АСУ ТП: Информационная безопасность: вызовы современности - видео

Запись докладов круглого стола "Информационная безопасность: вызовы современности" в рамках «Электронной недели на Алтае – 2020». Программа: 0:00 Евгений Зрюмов открытие круглого стола 3:18 Виктор Минин "История формирования нормативного о...

Cмотреть видео

Cмотреть видео

HD 00:44:50

Разработка iot: Решения для IoT: защита ИТ инфраструктуры сетей электроснабжения от киберугроз прод

Сергей Никитин, руководитель группы «Газинформсервис», рассматривает основные методы защиты ИТ-инфраструктуры сетей электроснабжения от киберугроз продуктами линейки Efros, Продукты Efros позволяют контролировать конфигурации и состоян...

Cмотреть видео

Cмотреть видео

HD 01:19:48

ДиалогНаука: Бардак с выявлением инцидентов? Покажем! Научим! Внедрим!

Вебинар посвящен методам создания, стандартизации и администрирования инструментов эффективного выявления инцидентов и таргетированных атак на базе SIEM. Основные вопросы, отраженные в вебинаре: - Взаимосвязь актуальных угроз безопас...

Cмотреть видео

Cмотреть видео

HD 00:53:24

Ксения Засецкая - Управление инцидентами информационной безопасности от А до Я

Управление инцидентами информационной безопасности один из ключевых процессов, направленный на снижение размера потенциального ущерба от реализации угроз. На вебинаре рассмотрены ключевые этапы создания и внедрения процессов управления инци...

Cмотреть видео

Cмотреть видео

HD 00:19:59

Check Point: Cyber Threat Incident Response War Stories

The Cloud is an amazing game changer. It provides the ability to revolutionize IR. But it can also have a much darker side. Join the head of the Cyber Threat Incident Response Team as we explore the darker side of the Cloud and provide...

Cмотреть видео

Cмотреть видео

HD 00:21:03

Check Point: Cyber Security Trends, Jeff Schwartz - CPX 360 2018, Why Our Security Problems are Gett

Security spending is up 8% year over year, yet security incidents are up ~40%. Why does the security "ball of yarn" continue to unravel as we pull the string. In this session, you will learn why our security problems continue to get worse ...

Cмотреть видео

Cмотреть видео

HD 00:21:59

Check Point: Cyber Security Trends: Thierry Karsenti - CPX 360 2018

Security spending is up 8% year over year, yet security incidents are up ~40%. Why does the security "ball of yarn" continue to unravel as we pull the string. In this session, you will learn why our security problems continue to get worse ...

Cмотреть видео

Cмотреть видео

HD 00:34:55

Check Point: Gil Shwed Keynote: Stepping Up to Gen V of Cyber Security

Gil Shwed's keynote from CPX 2018 on the future of Cyber Security. Find out what Gen V Cyber Attacks are and how you can prevent the next Cyber Attack. For more information visit -

Cмотреть видео

Cмотреть видео

HD 00:19:41

Check Point: Information Security : Gioacchino Buscemi (CPX 360)

In this session, Gioacchino Buscemi, Network Security Officer, European Space Agency. will share his vision on modern IT, among others the importance of compliance and security and how they are very different. Additionally, he will review ...

Cмотреть видео

Cмотреть видео

HD 00:00:54

Check Point: Research Finds AliExpress Vulnerability: How It Works

To Read The Full Story Visit: Researchers at discovered that criminals have a new way to trick online shoppers via the massively popular AliExpress shopping portal using Java Script. After discovering the vulnerability, they immediate...

Cмотреть видео

Cмотреть видео

HD 00:04:00

Check Point: SandBlast Mobile: Quick Start Guide | Tech Bytes

This video is meant to show how easily you can get started protecting your Enterprise's Android and iOS Devices with SandBlast Mobile. More information: Topics covered: Ch1 - Activating Your Admin Account Ch2 - Logging into Your SandBlast...

Cмотреть видео

Cмотреть видео

HD 00:18:47

Check Point: Gil Shwed & Marius Nacht Interview - Milan 2017

Gil Shwed & Marius Nacht discuss product innovation and the Experience over the years. For more information:

Cмотреть видео

Cмотреть видео

HD 00:01:57

Check Point: Anti-Ransomware vs WannaCry | Ransomware Protection Demonstration

WannaCry ransomware hits more than 75,000 organizations in over 99 countries and is quickly spreading. Here's how you can prevent ransomware attacks against your organization with SandBlast Agent, Anti-Ransomware. For more information on h...

Cмотреть видео

Cмотреть видео

HD 00:43:39

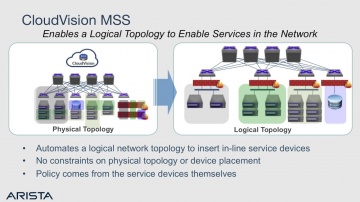

Check Point: & Arista: The Journey to Secure Cloud Networking

Learn from our experts about how and Arista’s Macro-Segmentation Service (MSS) protects the modern data center. For more information: With and Arista CloudVision MSS, ’s data center firewalls can be attached anywhere in the network on ...

Cмотреть видео

Cмотреть видео

HD 00:03:03

Check Point: Koch Media Crushes Advanced Attacks with SandBlast | Advanced Threat Prevention

Koch Media develops games globally, which is a process fraught with peril to the intellectual property in their games. Koch sought to replace Cisco and decided on SandBlast Zero DayProtection to crush advanced attacks. For more informat...

Cмотреть видео

Cмотреть видео

HD 00:16:39

Код Безопасности: Обеспечение всесторонней защиты периметра сети с помощью АПКШ "Континент" 3.7

Демонстрация возможностей многофункционального комплекса безопасности АПКШ "Континент" 3.7

Cмотреть видео

Cмотреть видео