«Подтвердите, что вы не робот»: эксперты обнаружили новую волну кибератак с использованием «капчей»

«Подтвердите, что вы не робот»: эксперты обнаружили новую волну кибератак с использованием фальшивых тестов CAPTCHA

«Лаборатория Касперского» обнаружила новую волну атак с помощью фальшивых «капчей» — тестов, позволяющих отличить человека от бота, а также сообщений об ошибке в браузере, стилизованных под Google Chrome. Сначала пользователь ПК кликает на полупрозрачный рекламный баннер на сайте, незаметно растянутый на весь экран. После он попадает на вредоносную страницу, где его просят выполнить несколько шагов якобы для проверки защиты от роботов или устранить проблему в работе браузера. В результате действий «по инструкции» на компьютер пользователя загружается стилер — вредоносное ПО для кражи данных. Больше всего подобных атак обнаружено в России, Бразилии, Испании и Италии.

Схема та же — инструменты новые. Ранее в этом году уже сообщалось о подобных кибератаках с использованием стилера Lumma. Тогда основной целью злоумышленников были геймеры: вредоносные рекламные баннеры отображались на сайтах с пиратскими играми. Теперь же вредоносы распространяются и другими способами, например через букмекерские сайты, ресурсы с контентом для взрослых, аниме-сообщества.

Пример сайта, перенаправляющего пользователя на «капчу»

Кроме того, атакующие стали использовать не только стилер Lumma, но и троянец Amadey. Как и Lumma, он позволяет красть логины и пароли из браузеров и криптокошельков, а также выполнять другие действия, например делать скриншоты или загружать на устройство жертвы инструменты для удалённого доступа к компьютеру, что позволяет злоумышленникам получить полный контроль над устройством.

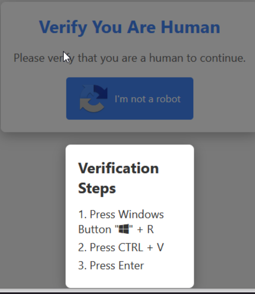

Само заражение происходит так: пользователь должен выполнить по инструкции несколько шагов, например последовательно нажать определённые комбинации клавиш. В результате на устройстве запускается вредоносный скрипт PowerShell, который загружает на него зловред.

«Капча» с инструкцией

Присвоив данные пользователя, зловред также начинает активно «посещать» различные рекламные адреса: вероятно, таким образом злоумышленники получают дополнительную прибыль, накручивая просмотры с заражённого устройства подобно рекламному ПО.

«Покупка рекламных мест под баннеры, которые ведут пользователей на вредоносные страницы, — распространённый метод среди злоумышленников. Однако в этой кампании они существенно расширили свой охват, размещая вредоносную рекламу на сайтах разной тематики, а также использовали новый сценарий с фальшивыми ошибками в браузерах. Это ещё раз напоминает о том, что злоумышленники не стоят на месте, и постоянно совершенствуют свои методы. Чтобы не попасться на их уловки, компаниям и пользователям рекомендуется критически относиться к любой подозрительной информации, которую они видят в сети», — комментирует Василий Колесников, эксперт по кибербезопасности «Лаборатории Касперского».

Подробнее о новой волне атак Securelist.

Чтобы защититься от стилеров, «Лаборатория Касперского» рекомендует пользователям:

- использовать надёжное защитное решение от производителя, эффективность продуктов которого подтверждается независимыми тестовыми лабораториями. Например, Kaspersky Premium, которое предупредит о попытке перехода на подозрительные страницы, а также не позволит загрузить зловредное ПО;

- хранить пароли в надёжном месте, лучше всего использовать для этого специальные менеджеры паролей, такие как Kaspersky Password Manager.