По следам Road Show SearchInform: какие вопросы волновали ИБ-специалистов в 2023 году

RoadShowSearchInform – конференция для ИБ-специалистов, на которой можно задать волнующие и иногда нестандартные вопросы про информационную безопасность, обсудить регуляторику в сфере ИБ и новые тенденции в защите данных. Кроме того, это возможность спросить у вендора, что называется «вживую»: «Будет ли интеграция с таким-то российским облаком?» и «Когда выйдет долгожданная фича?». Road Show 2023 прошло в 26 городах и в каждом спикеры получали много вопросов. Ведущий аналитик «СёрчИнформ» Леонид Чуриков поделился, чем интересовались участники и что отвечали эксперты.

Импортозамещение: чего и когда ждать в системах «СёрчИнформ»

Немного о ближайшем будущем. Согласно указу Президента РФ № 166 с 1 января 2025 года на значимых объектах КИИ запрещено использовать иностранное ПО. В связи, с этим компании активно переходят на российские системы. «СёрчИнформ» учитывает тенденцию и занимается доработкой совместимости с различными отечественными решениями. Например, в DCAPи DLP-системах реализована поддержка свободно распространяемого PostgreSQL и его отечественного аналога Postgres Pro. «СёрчИнформ КИБ» также распознает форматы файлов, создаваемых в российских программах («Мой Офис», 1C и пр.), контролирует «отечественные» каналы передачи данных, например, стандартные российские мессенджеры и соцсети – сервисы VK, включая Mail.ru, «Государственные коммуникационные сервисы» и т.д.

— Как осуществить миграцию с MS SQL на PostgreSQL?

КИБ позволяет взаимодействовать с разными СУБД, поэтому, можно настроить новый перехват на PG, а старые базы продолжать хранить на MS. Однако сейчас мы работаем над специальным инструментом, который позволит выполнить быструю миграцию с MS SQL на PostgreSQL. Более того, миграция с MS SQL упростится. Количество данных, хранящихся в СУБД, сокращается, т.к. тяжелые данные переносятся в систему типа «водоросли» (распределенное хранилище).

— Почему переходите именно на PostgresPro, а не на другую отечественную\бесплатную БД? (Например, на бесплатную ClickHouseот Яндекса)?

При выборе СУБД мы рассматривали не только критерий бесплатности, но и безопасности, PostgrePRO Certified имеет наивысший сертификат безопасности среди отечественных систем управления базами данных. Если говорить о ClickHouse, ее уникальные преимущества нашему продукту просто излишни, т.к. в табличных структурах мы храним только табличные данные. В «СёрчИнформ КИБ» же система хранения гибридная – состоящая из индексов, БД и распределенного хранилища – что многократно ускоряет работу с данными.

О развитии продуктов «СёрчИнформ»

Мы продолжаем дополнять системы новыми фичами. Из последнего, в «СёрчИнформ КИБ» добавились категории блокировок, например, появился контроль аддонов в браузерах, в «СёрчИнформ FileAuditor» появились более 80 категорий шаблонов автоматической классификации данных (в т.ч. с ПДн, файлами с грифами, договорами, налоговыми документами и пр.), в «СёрчИнформ SIEM» — автоматические реакции на ИБ-инциденты.

— Планируется ли активная поддержка macOS?

Поддержка MacOS есть и планируется ее развитие. Сейчас DLP-система поддерживает контроль рабочего времени, скриншоты с экрана, контроль Keylogger, индексацию содержимого жесткого диска и др. На следующий год также есть планы по совершенствованию поддержки MacOS, например, станет доступен модуль HTTPController, добавится контроль геолокации. Однако приоритет все же отдается отечественным ОС.

— Какие OpenSourceсистемы совместимы с продуктами «СёрчИнформ»?

Из ОС мы контролируем Ubuntu, CentOS, Red Hat, а также ALT Linux, Astra Linux, РЕД ОС (это не opensource, но клиенты часто обобщают), если прикладное ПО – вариантов еще больше. Различные офисные редакторы, ВКС, средства удаленного доступа и прочее ПО, этот список довольно обширный. У нас универсальная технология защиты данных, которая может ограничивать доступ конфиденциальной информации к любым произвольным программам.

— Планируется ли развитие «СёрчИнформ КИБ» в сторону мобильных ОС или интеграции с MDM-системами контейнерного типа?

Разработка контроля на мобильных хостах не ведется, т.к. нет отечественной мобильной ОС, претендующей на рыночный стандарт. Прорабатывается интеграция со многими мобильными платформами, которые так же применимы для защиты данных и решают смежную с МДМ задачу – например, StarForceContentEnterprise, EveryTag, Workspad. Также в «СёрчИнформ КИБ» можно контролировать перемещение данных с ПК пользователя на смартфон: отслеживание использования телефона как флешки для копирования данных (такую активность можно заблокировать), распознавать фотографирование экрана, выявлять источник утечки по водяным знакам (которые выводятся на монитор и остаются видны на скриншотах и снимках экрана).

Как работает ИБ-аутсорсинг?

Бухгалтерия, маркетинг, рекрутинг, ИТ на аутсорсе – это уже привычная реальность. Аутсорсинг внутренней информационной безопасности – тренд, набирающий популярность. Услуга подходит как малым компаниям, которые не могут создать свой ИБ-отдел, так и крупным, которые нуждаются в дополнительных специалистах. В связи с растущим спросом на ИБ-аутсорсинг, в июне 2023 года мы запустили франшизу. Теперь совместно с партнерами закрываем потребности бизнеса во внутренней информационной безопасности.Заказчики ИБ-аутсорсинга получают услугу «под ключ» – от внедрения защитных систем до дальнейшей работы аналитика с внутренней ИБ компании.

— Как ИБ-аналитик на аутсорсе выстраивает работу?

Работа состоит из нескольких этапов:

1. Удаленное подключение. Компания определяется, как будет организован доступ к данным для ИБ-аналитика: через подключение к локальному серверу клиента или через внешнее облако.

2. Настройка защиты. Аналитик отправляет заказчику анкету с вопросами: сколько ПК будет под контролем, какие каналы используются и т.п.

3. Вводные. Также специалист узнает о приоритетах контроля, особенностях инфраструктуры и оргструктуры и т.п., чтобы наладить работу.

4. Внедрение. ИБ-аналитик начинает внедрение системы, настраивает правила и проводит внутренний анализ. Во время него специалист может найти дополнительные нюансы, о которых не сказал заказчик.

5. Список задач и отчетность. ИБ-аналитик договаривается о приоритетах работы, а также совместно с заказчиком выбирает периодичность для отчетности: раз в день/неделю/месяц.

6. Работа. Аналитик поддерживает связь с заказчиком и при новых нетипичных инцидентах уточняет, нужно ли лучше проанализировать ситуацию или это обычный рабочий процесс в компании и достаточно предоставить основную информацию.

Подробнее о работе и внедрении писали в хау-ту «Как выжать максимум из ИБ-аутсорсинга».

— Вам для ИБ-аутсорсинга желательно знать все о внутренних процессах компании (конкурентов, как выстроены процессы и т.д.)? Безопасно ли раскрывать их специалисту на аутсорсе и не станет ли эта информация публичной?

ИБ-аутсорсер получает не больше внутренних доступов, чем ИТ-специалист, работающий в таком формате. Однако силы ИБ-аналитика направленны на защиту данных. Взаимодействие заказчика с нашей компанией и компаниями-партнерами начинается с подписания договора NDA и соглашения о требованиях кибербезопасности. После начала работы все действия ИБ-аналитика в системе логируются – информация о событиях, происходящих в ПО, записывается.

Если большие компании могут нанять специалиста в штат, то у малого и среднего бизнеса, чаще всего, такой возможности нет. И на чашу весов встает два варианта: «не обеспечивать ИБ вовсе» или «отдать защиту внешнему ИБ-аналитику».

— Много в вашей практике случаев, когда аутсорсингом пользуются компании, где уже есть отдел ИБ? Как делите полномочия, контролируете ли самих безопасников?

Бывают случаи, когда клиенты просят подключиться к системе и работать в паре с нашим аналитиком – это как раз заказчики из больших компаний, у которых есть свои специалисты по безопасности. Зачем большим компаниям ИБ-аутсорсинг? Один из вариантов – у них нет внутренней ИБ (например, есть только внешняя), чтобы оценить ее необходимость можно взять услугу на «пробу». Еще вариант – чтобы были «дополнительные руки» и новый взгляд на ИБ в помощь штатным аналитикам. В ковидные времена, когда был массовый переход на удаленку, к нам обратилась компания, у которой был свой ИБ-отдел из 6 специалистов. Один из них работал с «СёрчИнформ КИБ», но этого не хватало. Из-за вынужденной смены бизнес-процессов количество задач увеличилось, поэтому им нужна была помощь с рутинными задачами. Наш ИБ-аналитик на аутсорсе подключился к работе и закрывал их.

Организационная работа перед внедрением ИБ-систем

— Стоит ли перед покупкой ИБ-решения, составить список рисков и угроз?

Перед покупкой любой системы стоит провести внутренний аудит по процессам в компании: что им может угрожать, нет ли риска потерять важные данные. После оценки рисков и угроз будет проще выбрать, какие каналы связи нужно контролировать компании с помощью DLP(почту, мессенджеры, флешки или др.), кому разрешать или запрещать доступ к тем или иным файлам с DCAP, за работоспособностью каких систем и оборудования нужно следит в SIEM и т.д. В целом это также поможет понять, какая именно система вам нужна и каким критериям она должна соответствовать. Тестовый период – это тоже трудозатраты, но их можно снизить благодаря заранее проведенному аудиту.

— Законно ли использование DLP? Как внедрить систему, чтобы не возникло проблем?

Это вопрос-хит, который задают каждый год. Ответ традиционен – применение системы защиты от утечек и других ИБ-инцидентов законно, и для некоторых компаний даже обязательно. В частности, операторы ПДн обязаны обеспечить регистрацию всех действий с персданными, что выполняется как раз посредством DLP и DCAP. Но нужно соблюсти необходимые процедуры при внедрении IT-решения. У нас есть практическое руководство о том, как грамотно оформить внедрение DLP-системы и как правильно использовать выявленные инциденты в суде.

Концепция People-CentricSecurityили безопасность с фокусом на человеке

Подход People-CentricSecurity подразумевает повышение личной ответственности сотрудников в вопросах информационной безопасности. Персонал должен знать принципы работы с информацией и осознавать риски ее потери. Развитие ИБ-культуры внутри компании и прозрачный контроль за процессами – вот, что помогает повысить осознанность сотрудников. Такой подход позволяет снизить количество случайных утечек, которые происходят по ошибке, незнанию или неосторожности.

— Есть ли в системах «СёрчИнформ» инструменты, которые помогают реализовать концепцию People-CentricSecurity?

-В DLP- и DCAP-системах можно настроить «открытый» режим работы:

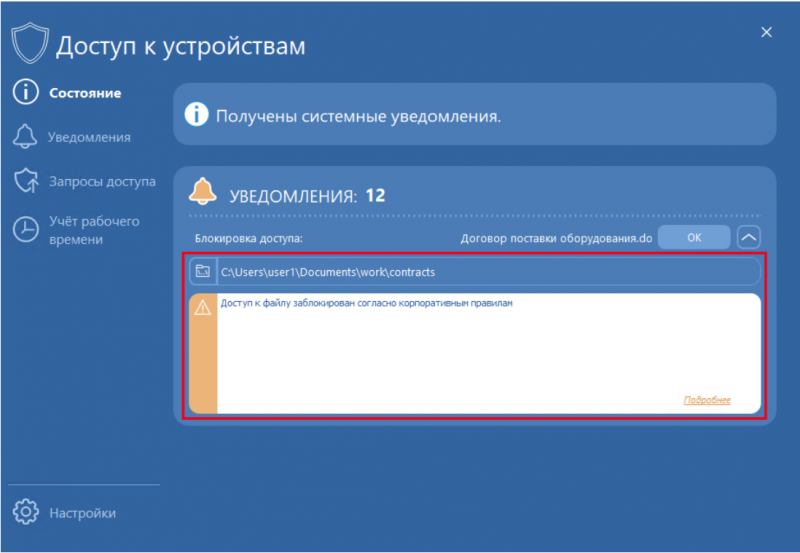

1. Включить пользовательский интерфейс. В интерфейсе видно, какими устройствами и принтерами можно пользоваться сотрудникам, они могут запросить к ним доступ в случае необходимости. А при запрете получат уведомление.

Дополнительно в пользовательском интерфейсе можно отображать упрощенные данные трекинга рабочего времени, которые показывают, работал сотрудник или отвлекался, чтобы он понимал, что его активность за ПК отслеживается.

2. Создать предупреждения, на случай возможных опасных действий с конфиденциальными данными (печати файлов, отправки писем, открытии документов и т.д.). Например, система оповещает сотрудников, чьи письма не прошли проверку и попали в карантин из-за нарушения корпоративных правил.

3. Открыть возможность простановки меток ручной классификации на документы. Сотрудник сам поставит рекомендуемый уровень доступа к файлу, и система будет контролировать работу с этим документом. Если пользователи забудут разметить документы, DCAP-система напомнит об том. Если метка поставлена неправильно или пользователю запрещено работать с такой категорией документов, система не даст пользователю завершить операцию.

Кроме повышения ответственности пользователей, подход PCS предполагает и смену логики работы ИБ-специалистов. При расследовании инцидентов, специалист отталкивается от поведения пользователя, его цифровой жизни, а не просто от каналов связи, которые он использует, документов, которые передает и т.п. Если поведение становится «аномальным», несвойственным сотруднику, ИБ-специалист подробнее разбирается в причинах. В системе есть «Карточка пользователя» – инструмент, который позволяет обобщить информацию о сотрудниках: от ФИО, должности и контактов до сводок по активности, авторизациям и перечню всех инцидентов, в которых он был замечен.

— Правильно ли уведомлять сотрудника, что он в данный момент нарушает правила ИБ при отправке письма с конфиденциальным документом? Не откроет ли это «окно возможностей» для того, чтобы переделать текст этого файла?

66% инцидентов, совершенных сотрудниками, происходит неумышленно. Для минимизации таких рисков и нужен открытый режим работы.

Однако следует повышать осведомленность, объяснять, что безопасность работает не против них, а для них. Если даже после предупреждения сотрудники отправляют конфиденциальную информацию за пределы компании, тогда стоит рассмотреть ситуацию подробно и, при необходимости, принять меры. Это может происходить как из-за неправильно налаженных бизнес-процессов (и сотрудники не при чем), так и из-за намеренного слива данных (это уже инсайдерство).

Работа ИБ-службы «в открытую» позволяет уменьшить количество срабатываний по утечкам данных, так как люди внимательнее относятся к отправке файлов, а также дает возможность большому количеству потенциальных нарушителей изменить поведение и отказаться от рассылки конфиденциальной информации ради своего же благополучия.

— Как повысить киберграмотность сотрудников? Есть ли у вас в компании курсы для непрофессионалов?

Мы регулярно проводим курсы по цифровой грамотности – одно из направлений нашей работы. Обучение основам ИБ прошли более 55 тыс. специалистов частных и государственных организаций. Это бесплатно, нужно просто оставить заявку на сайте или обратиться к d.voschukov@searchinform.ru.

RoadShow уже закончился, но мы сохранили запись конференции в Москве на нашем YouTube-канале. Переходите по ссылке, чтобы узнать от спикеров о компании, защитных решениях и трендах в информационной безопасности.