Безопасность

217 роликов  Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных.

Data Loss Prevention - DLP - ПО для предотвращения утечек конфиденциальной информации/данных. Предотвращение утечки данных, DLP

Обеспечение информационной безопасности, борьба с киберпреступностью. ИТ-безопасность.

СёрчИнформ: Как защитить малый и средний бизнес от киберугроз. Радио «Серебряный Дождь» - видео

Жертвами киберпреступлений становятся крупнейшие и наиболее подкованные в области ИБ компании. Вспомнить хотя бы нашумевшую утечку у Яндекс.Еды. Если даже крупные компании не могут защитить себя от киберугроз, то, что делать малому и средне...

Cмотреть видео

Cмотреть видео

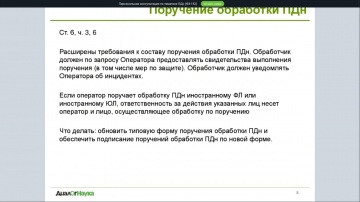

ДиалогНаука: № 152-ФЗ «О персональных данных» перетерпел масштабнейшие изменения

Федеральный закон № 152-ФЗ «О персональных данных» перетерпел масштабнейшие изменения за всю свою историю:- Закон теперь распространяется в том числе на иностранных физических и юридических лиц;- Расширились требования к составу согласия на...

Cмотреть видео

Cмотреть видео

Актив: Мобильная электронная подпись для банков - видео

На мероприятии будут рассмотрены следующие вопросы:- Основные возможности и преимущества устройств новой линейки Рутокен ЭЦП 3.0 NFC - Форм-факторы и модели Рутокен ЭЦП 3.0 NFC – токены, смарт-карты, полноразмерные модели - Кейсы использова...

Cмотреть видео

Cмотреть видео

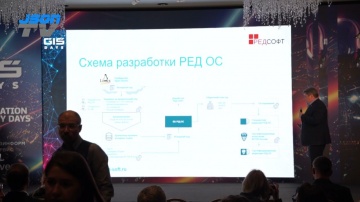

JsonTV: РЕД ОС - отечественная независимая защищенная

Иван Ивлев , заместитель директора департамента развития системных продуктов ООО «РЕД СОФТ». Информационная безопасность и ИТ в новых условиях. Глобальная геополитическая трансформация, влекущая за собой тектонические изменения в мировой и ...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: НОВЫЕ ВОЗМОЖНОСТИ ДЛЯ ПРЕДОТВРАЩЕНИЯ APT-АТАК С XELLO DECEPTION 5.0

Сегодня в условиях размытого периметра злоумышленники успешно обходят классические системы защиты. Медианное время их незаметного присутствия в сети составляет 21 день, согласно данным Mandiant. За это время можно добраться до ценных активо...

Cмотреть видео

Cмотреть видео

JsonTV: Как мы оставляем цифровые следы в ИТ инфраструктуре

Георгий Петросюк, Директор департамента информационных технологий, ФГБУ «НИЦ «Институт имени Н. Е. Жуковского». «НОВАЯ СТАРАЯ МОДЕЛЬ УГРОЗ И ПРЕДСТОЯЩИЕ ИЗМЕНЕНИЯ»BIS Summit 2022 – главная ИБ-площадка по вопросам выстраивания стратегии инфо...

Cмотреть видео

Cмотреть видео

JsonTV: Российские вендоры - образовательная работа с подготовкой будущих кадров

Михаил Смирнов, Директор Экспертно-аналитического центра, InfoWatch. «НОВАЯ СТАРАЯ МОДЕЛЬ УГРОЗ И ПРЕДСТОЯЩИЕ ИЗМЕНЕНИЯ» BIS Summit 2022 – главная ИБ-площадка по вопросам выстраивания стратегии информационной безопасности, с доступом к обме...

Cмотреть видео

Cмотреть видео

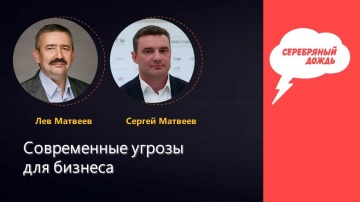

СёрчИнформ: Современные угрозы для бизнеса. Радио «Серебряный Дождь» - видео

Председатель совета директоров «СёрчИнформ» Лев Матвеев и директор по безопасности НМЛК Сергей Матвеев обсудили современные угрозы для бизнеса в прямом эфире на радио «Серебряный Дождь». Читайте нас: Searchinform.ru https://searchinform...

Cмотреть видео

Cмотреть видео

Код ИБ: Опыт внедрения средств защиты удаленного доступа в условиях санкций - видео Полосатый ИНФОБЕ

Опыт внедрения средств защиты удаленного доступа в условиях санкций ПАВЕЛ ЛУЦИК. Директор по продажам и развитию бизнеса, КриптоПро#codeib #КриптоПроКОД ИБ: семейство проектов, главная миссия которых — делать мир информационной безоп...

Cмотреть видео

Cмотреть видео

Код ИБ: Dcrypt Smart Sfp – новый способ защиты на канальном уровне - видео Полосатый ИНФОБЕЗ

Dcrypt Smart Sfp – новый способ защиты на канальном уровне ЕЛЕНА ВЫХОДЦЕВА. Коммерческий директор, ТСС#codeib #ТССКОД ИБ: семейство проектов, главная миссия которых — делать мир информационной безопасности простым и понятнымЗдесь вы ...

Cмотреть видео

Cмотреть видео

Код ИБ: Zero Trust Networking для выполнения требований регуляторов - видео Полосатый ИНФОБЕЗ

Zero Trust Networking для выполнения требований регуляторов ДМИТРИЙ ЛЕБЕДЕВ. Инженер по информационной безопасности TS Solution#codeib #TSSolutionКОД ИБ: семейство проектов, главная миссия которых — делать мир информационной безопасн...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Эволюция PAM-ТЕХНОЛОГИЙ и векторы развития INDEED PRIVILEGED ACCESS MANAGER

На вебинаре мы обсудили актуальные тенденции в области управления привилегированным доступом, включая такие концепции, как Zero Trust и Just-In-Time, а также поговорили о ключевых направлениях развития продукта Indeed Privileged Access Mana...

Cмотреть видео

Cмотреть видео

Код ИБ: РазговорыНЕпроИБ: Всеслав Соленик - видео Полосатый ИНФОБЕЗ

Гостем шестьдесят второго выпуска проекта #разговорыНЕпроИБ стал Всеслав СоленикПриятного просмотра.

Cмотреть видео

Cмотреть видео

ДиалогНаука: Автоматическая симуляция кибератак в комплексной системе киберзащиты компании

В рамках вебинара рассказываем о задачах, которые решают продукты класса BAS. Определяем место продуктов класса BAS в комплексной системе киберзащиты компании. Разбираем почему BAS не заменяет сканер уязвимостей и пентесты, а дополняет их.Н...

Cмотреть видео

Cмотреть видео

СёрчИнформ: «СёрчИнформ» получила грант на доработку «СёрчИнформ SIEM». Сюжет с РБК-ТВ - видео

В 2020 году «СёрчИнформ» получил грант Российского фонда развития информационных технологий (РФРИТ) на развитие своей SIEM-системы. В программе увеличено количество новых источников данных, расширен функционал расследований, решение стало е...

Cмотреть видео

Cмотреть видео

ДиалогНаука: ВЕБИНАР: ЭКОСИСТЕМА CORPORATE ID ДЛЯ ЦЕНТРАЛИЗОВАННОГО УПРАВЛЕНИЯ И ЗАЩИТЫ ДОСТУПА

На вебинаре мы поговорили о недостатках современной типовой комплексной системы управления доступом на предприятии, обсудили варианты нейтрализации ключевых угроз и изучим возможности комплекса программных продуктов Indeed Corporate ID, нап...

Cмотреть видео

Cмотреть видео

GroupIB: Group-IB Managed XDR: выявление и устранение киберугроз

Нейтрализация постоянно усложняющихся угроз, проактивный поиск недетектируемых угроз в вашей инфраструктуре, противодействие атакам в режиме реального времени и максимально быстрое реагирование в случае инцидента. Managed XDR от Group-IB п...

Cмотреть видео

Cмотреть видео

RUSSOFT: Как сохранить код и защититься от хантинга кадров? Об этом на вебинаре РУССОФТ - видео

9 сентября РУССОФТ совместно с юридической компанией Dentons провел вебинар в рамках серии мероприятий по юридическим вопросам в ИТ «Анти-хантинг: юридическая защита для ИТ-компаний». На мероприятии выступили и поделились своим опытом ...

Cмотреть видео

Cмотреть видео

ДиалогНаука: USERGATE SUMMA – слагаемые безопасности

ТЕЗИСЫ ВЕБИНАРА:- Состояние рынка NGFW в России - Типичные задачи по сетевой безопасности и как они решаются экосистемой UserGate SUMMA - Почему open source – это несерьезно - Технические ноу-хау и планы по развитию экосистемы UserGate SUMM...

Cмотреть видео

Cмотреть видео

Код ИБ: 5 примеров реагирования на инциденты. Разбор кейсов | Безопасная среда - видео Полосатый ИНФ

В теории все мы умеем распознавать инсульт, делать искусственное дыхание и четко и правильно реагировать на любой инцидент информационной безопасности. А на практике всегда вопросов возникает больше, чем ответов, да еще включаются факторы в...

Cмотреть видео

Cмотреть видео

ДиалогНаука: Управление уязвимостями - что должны уметь VM-решения

Прежде, чем внедрять систему управления уязвимостями, важно убедиться, что она соответствует ожиданиям команд ИБ и IT.На вебинаре эксперты компании Positive Technologies разберут на примере реальных кейсов, на какие особенности VM-систем ну...

Cмотреть видео

Cмотреть видео

Аладдин Р.Д.: Полная настройка Secret Disk Linux за 20 минут

Пошаговая инструкция по настройке Secret Disk Linux Узнать больше здесь - https://www.aladdin-rd.ru/catalog/sd-linux/secret_disk_linux/ Читайте об импортозамещении, современных продуктах и решениях для информационной безопасности, о разр...

Cмотреть видео

Cмотреть видео

GroupIB: Кибератаки: объясняем "на пальцах"

Какая мотивация у киберпреступников? Какие бывают виды кибератак? Кто может стать жертвой? Какой ущерб могут нанести киберпреступники? Обо всем этом Артем Белей, младший тренер по кибербезопасности, Group-IB, рассказал в прямом эфире в наш...

Cмотреть видео

Cмотреть видео

Код ИБ: 5 способов навести порядок с данными компании | Безопасная среда - видео Полосатый ИНФОБЕЗ

За первый квартал 2022 год количество атак на компании в сравнении с тем же периодом 2021 года выросло в 8 раз. 65% атак направлены на получение конфиденциальных корпоративных данных, которые находятся на корпоративных файловых хранилищах, ...

Cмотреть видео

Cмотреть видео

Код ИБ: Управление уязвимостями | Безопасная среда - видео Полосатый ИНФОБЕЗ

Доля атак, где злоумышленники эксплуатируют уязвимости ПО, неуклонно растет. Однако количество компаний, грамотно построивших процесс управления уязвимостями, крайне низко. Обсудим с гостями нашего ток-шоу Код ИБ | БЕЗОПАСНАЯ СРЕДА: - Какие...

Cмотреть видео

Cмотреть видео

СёрчИнформ: Краткий обзор на DLP-систему «СёрчИнформ КИБ» - видео

Краткий обзор на DLP-систему.«СёрчИнформ КИБ» – одна из наиболее функциональных DLP-систем, которая позволяет защитить компанию от утечек конфиденциальной информации, корпоративного мошенничества и других инцидентов, связанных с человечески...

Cмотреть видео

Cмотреть видео

SCADA: Kill Chain в АСУ ТП и методы защиты - видео

Атака на АСУ ТП по модели Kill Chain. Обсудили техники и тактики MITRE ATT&CK и варианты защиты АСУ ТП. Как вовремя обнаружить атаку и какие есть возможности защиты АСУ ТП на каждом уровне. Обо всем этом - в записи прошедшего вебинара.Б...

Cмотреть видео

Cмотреть видео

Информзащита: Эксперт Павел Коваленко рассказал, как отличить мошенника от соцработника

Главный вывод: нужно объяснять близким из группы риска (пожилым людям, детям), что не следует открывать дверь незнакомцам. Сначала незваный гость должен представиться, после чего можно позвонить в службу и спросить, работает ли у них э...

Cмотреть видео

Cмотреть видео

Код ИБ: Управление рисками и комплаенсом в ИБ | Безопасная среда - видео Полосатый ИНФОБЕЗ

Защититься от всех существующих угроз невозможно, поэтому нужно учиться управлять рисками, чтобы понимать, защите каких ресурсов уделять максимум внимания.Обсудим с гостями нашего ток-шоу Код ИБ | БЕЗОПАСНАЯ СРЕДА: - Как выстроить процесс у...

Cмотреть видео

Cмотреть видео

SAST: Как обеспечить контроль безопасности ПО и выстроить процесс безопасной разработки

Как обеспечить контроль безопасности ПО и выстроить процесс безопасной разработки?На вебинаре мы обсудили, чем SAST-решения могут быть полезны для компаний, какие подходы надо использовать для внедрения практик безопасной разработки, провел...

Cмотреть видео

Cмотреть видео