Поиск по тегу «application control» в разделе Видеокаталог

HD 01:20:41

Айдеко: Выбор решения для защиты сети: Ideco UTM vs Kerio Control - видео

Приглашаем вас на онлайн-встречу "Выбор решения для защиты сети: Ideco UTM vs Kerio Control. Стоит ли переходить, преимущества, планы развития российского решения" Спикер: Дмитрий Хомутов, руководитель отдела развития Айдеко О чем погово...

Cмотреть видео

Cмотреть видео

HD 00:52:45

Айдеко: Релиз Ideco UTM 9: дальше только космос - видео

Скачать Ideco UTM: https://clck.ru/QtEVx Приглашаем вас на онлайн-встречу, посвященную релизу Ideco UTM 9. Новые возможности Ideco UTM 9: - Новая платформа, базирующаяся на ядре Linux 5.8. Обновлены все системные пакеты. - Более удобная ...

Cмотреть видео

Cмотреть видео

HD 00:43:05

Айдеко: Апгрейд защиты сетевого периметра за 1 час - видео

Скачать Ideco UTM: https://clck.ru/QtEVx Хотите узнать, как можно внедрить межсетевой экран нового поколения и получить полный контроль над трафиком с помощью новейшей версии Ideco UTM 8.8? На вебинаре мы расскажем, как системный админ...

Cмотреть видео

Cмотреть видео

HD 00:07:29

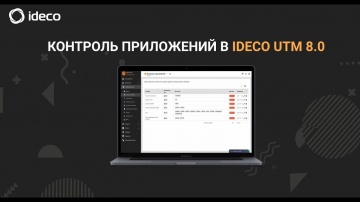

Айдеко: Контроль приложений в Ideco UTM 8 - видео

Настройки контроля приложений в Ideco UTM 8. С помощью данного модуля администратор может блокировать или разрешать трафик приложений на уровне Layer7 (с помощью DPI), таких как torrent, Skype, TeamView, DropBox, криптомайнеры и множество ...

Cмотреть видео

Cмотреть видео

HD 00:24:52

Айдеко: Ideco UTM vs Mikrotik

Сравниваем возможности маршрутизатора Mikrotik и межсетевого экрана нового поколения Ideco UTM. Данные типы устройств роутеры и UTM/NGFW-решения могут применяться для создания интернет-шлюза и вывода пользователей локальной сети в Интерн...

Cмотреть видео

Cмотреть видео

HD 01:10:16

АСУ ТП: [Вебинар] Создание кибер-устойчивости для критических инфраструктур и АСУ ТП - видео

Создание кибер-устойчивости для критических инфраструктур и АСУ ТП при помощи решений McAfee. На нашем вебинаре “Создание кибер-устойчивости для критических инфраструктур и АСУ ТП при помощи решений McAfee ” были рассмотрены следующие ...

Cмотреть видео

Cмотреть видео

HD 00:04:27

Айдеко: Ideco UTM cookbook: контроль приложений

Описание возможностей и настроек модуля "Контроль приложений", позволяющего осуществлять фильтрацию трафика на уровне Layer-7.

Cмотреть видео

Cмотреть видео

HD 00:07:14

Check Point: Creating Host Objects with R80 Management API Tutorial | Security Management Tutorial

How to use R80 Management API to run a BASH script that automatically creates host objects in the Security Management server database. For more information: This video tutorial is intended for users that are familiar with automation scri...

Cмотреть видео

Cмотреть видео

HD 00:04:01

Check Point: Tutorial: Configuring Application Control

How to use R80 SmartConsole to get started with the Application Control, URL Filtering Software Blades, and URL Filtering Settings with R80 Security Management. For more information: Infinity, the first consolidated security across net...

Cмотреть видео

Cмотреть видео

00:01:16

Check Point: 3D Security.mov

For more information visit: 3D Security vision redefines security as a 3-dimensional business process that combines policies, people and enforcement for stronger protection across all layers of security—including network, data and endpoi...

Cмотреть видео

Cмотреть видео

![АСУ ТП: [Вебинар] Создание кибер-устойчивости для критических инфраструктур и АСУ ТП - видео](https://12n.ru/upload/video/images/small/25/9f/259f41ff98a083288c1d7202d78a5fca.jpg)